Я расскажу о применении различных способов аутентификации для веб-приложений, включая аутентификацию по паролю, по сертификатам, по одноразовым паролям, по ключам доступа и по токенам. Коснусь технологии единого входа (Single Sign-On), рассмотрю различные стандарты и протоколы аутентификации.

Перед тем, как перейти к техническим деталям, давайте немного освежим терминологию.

- Идентификация — это заявление о том, кем вы являетесь. В зависимости от ситуации, это может быть имя, адрес электронной почты, номер учетной записи, итд.

- Аутентификация — предоставление доказательств, что вы на самом деле есть тот, кем идентифицировались (от слова “authentic” — истинный, подлинный).

- Авторизация — проверка, что вам разрешен доступ к запрашиваемому ресурсу.

Например, при попытке попасть в закрытый клуб вас

идентифицируют (спросят ваше имя и фамилию),

аутентифицируют (попросят показать паспорт и сверят фотографию) и

авторизуют (проверят, что фамилия находится в списке гостей), прежде чем пустят внутрь.

Аналогично эти термины применяются в компьютерных системах, где традиционно под

идентификацией понимают получение вашей учетной записи (identity) по username или email; под

аутентификацией — проверку, что вы знаете пароль от этой учетной записи, а под

авторизацией — проверку вашей роли в системе и решение о предоставлении доступа к запрошенной странице или ресурсу.

Однако в современных системах существуют и более сложные схемы аутентификации и авторизации, о которых я расскажу далее. Но начнем с простого и понятного.

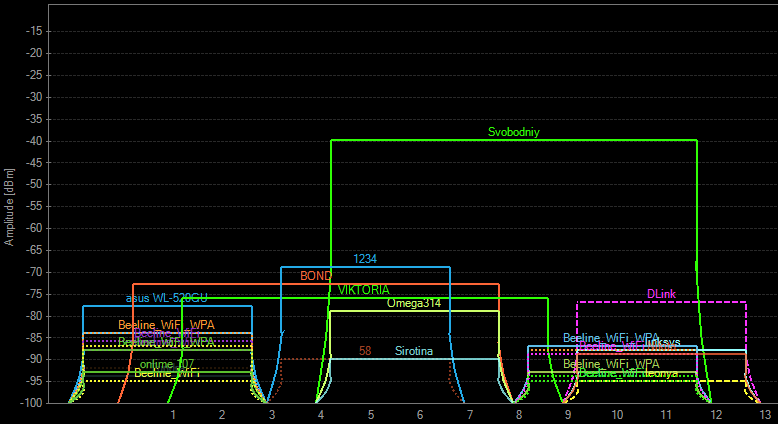

Оказывается, заглушить сигнал WiFi, Bluetooth или Zigbee совсем несложно. Для этого достаточно простенького донгла за $15, который можно купить на Amazon. Он подключается к компьютеру или Raspberry Pi. Базовая антенна имеет радиус действия 80 метров. Если добавить усилитель сигнала, то глушилка работает на расстоянии примерно до 120 метров.

Оказывается, заглушить сигнал WiFi, Bluetooth или Zigbee совсем несложно. Для этого достаточно простенького донгла за $15, который можно купить на Amazon. Он подключается к компьютеру или Raspberry Pi. Базовая антенна имеет радиус действия 80 метров. Если добавить усилитель сигнала, то глушилка работает на расстоянии примерно до 120 метров.