Крупному бизнесу с каждым годом сложнее защищаться от кибернападений и все больше успешных атак может провести злоумышленник низкой квалификации. Такие выводы содержатся в исследовании компании Positive Technologies на основе тестов на проникновение, проведенных в 2013 году, и сравнения полученных данных с результатами аналогичного исследования за 2011—2012 гг.

Для исследования были выбраны 14 систем крупных государственных и коммерческих компаний — как российских, так и зарубежных. Большинство из них относятся к сфере промышленности, также в список вошли телекомы, банки, строительные компании. Более трети исследованных компаний представляют собой распределенные системы с множеством филиалов в разных городах и странах.

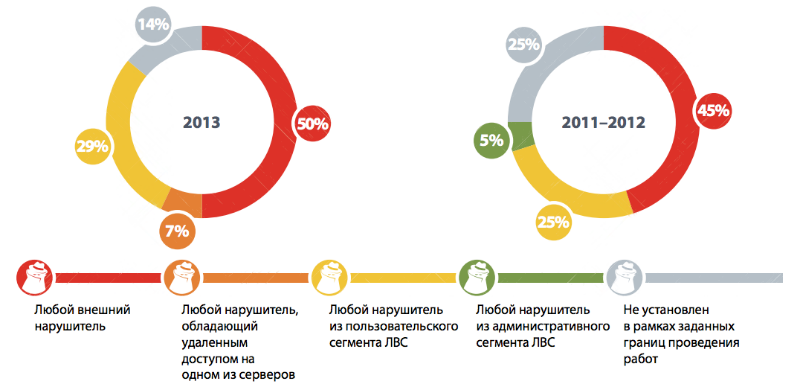

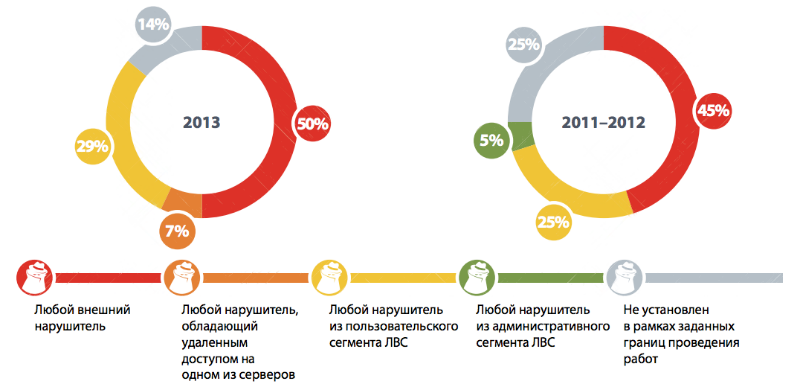

Согласно полученным данным, в 2013 году 86% корпоративных систем оказались подвержены уязвимостям, позволяющим получить полный контроль над критически важными ресурсами — платежными системами, электронной почтой, хранилищами персональных данных и документов, ERP-системами (например, SAP), АСУ ТП. Половина рассмотренных систем позволила получить полный контроль над критическими ресурсами со стороны внешнего злоумышленника. Для каждой третьей системы (29%), чтобы получить контроль над такими ресурсами, достаточно иметь доступ к пользовательскому сегменту внутренней сети.

Только 14% важнейших ресурсов защищены на практике, а не на бумаге

Только 14% важнейших ресурсов защищены на практике, а не на бумаге

Более половины (57%) систем, исследованных в 2013 году, содержали критические уязвимости, связанные с использованием устаревших версий ПО и ОС, что хуже результатов предыдущих лет (45%). Средний возраст наиболее устаревших неустановленных обновлений составляет 32 месяца. В одной из систем была выявлена опасная уязвимость 9-летней давности (2004 год).

В новом эпизоде сериала, снятого по мотивам новостей в области информационной безопасности:

В новом эпизоде сериала, снятого по мотивам новостей в области информационной безопасности: