Telnet — это очень старый протокол. Википедия

сообщает, что он был разработан в 1969 году, много лет активно использовался для удаленного доступа к компьютерам и серверам, причем как под управлением Unix/Linux, так и для систем под Windows (telnet можно было включить в Windows NT и в Windows 2000). Та же Википедия сообщает, что использование Telnet постепенно сошло на нет в пользу более защищенного протокола SSH. Так и вышло, не считая миллионов автономных сетевых устройств — в основном роутеров и IP-камер, которые «отвечают» по этому протоколу, зачастую без ведома владельца.

Две недели назад мы обсуждали уязвимости в роутерах

Mikrotik. Но то уязвимость — все же есть что взламывать. Опубликованное на прошлой неделе

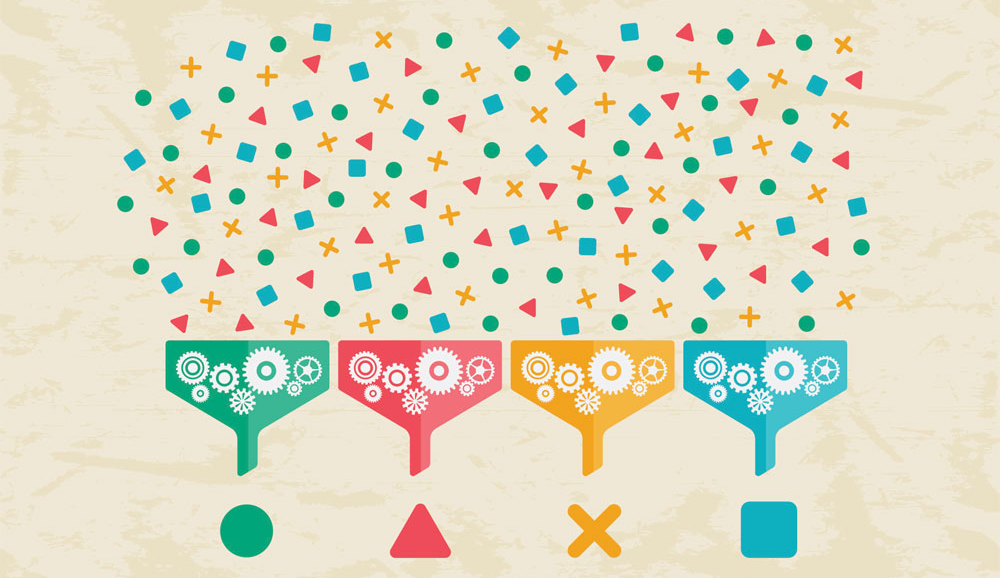

исследование «Лаборатории Касперского» показывает, что большинство (три четверти) всех атак на IoT устройства — это атаки на протокол Telnet. Если ваше устройство отвечает по этому протоколу, тем более если он доступен из Интернета — подумайте, не пора ли это прекратить. Исключение только одно: если вы транслируете по Telnet «

Звездные войны».

Telnet — это очень старый протокол. Википедия

Telnet — это очень старый протокол. Википедия

Неделю назад

Неделю назад