«Проще, чем кажется» — бизнес-роман о том, на что еще способны программисты.

До кабинета дошли молча. Стас уселся за свой компьютер, начал было вводить пароль для разблокировки, но вдруг остановился и повернулся к Сергею.

— Давай, рассказывай, что там обсуждали. – Стас сложил руки на животе и приготовился слушать.

— Фигню всякую обсуждали. – Сергей садиться не стал. Подошел к подоконнику, немного поглазел на снегопад, и повернулся к коллеге.

— Что, прям ничего интересного? – спросил Стас. – Вы вроде хотели причины расхождений на складе обсудить.

— Ну, хотели. Петрова наезжала на главбуха, та отбивалась. Про Стаса говорили.

— Про меня? – округлил глаза Стас. – Я-то тут каким боком?

— Да не ты, а со склада Стас. – ответил Сергей. – Мезенцев вроде. Сказали, он тырит запчасти и таскает их на сборку.

— А, да, знаю такого. – покивал головой Стас. – Дурачок такой. На корпоративе нажрался, плясал как бешеный. Задолбались его потом домой отправлять.

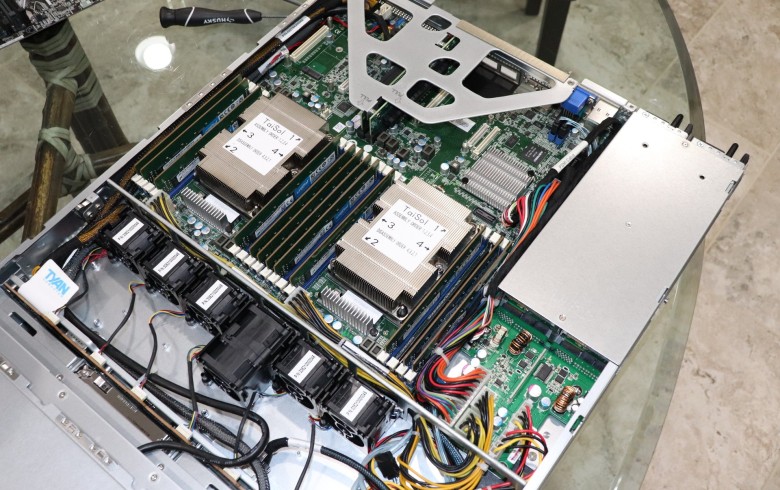

Те кто следит за нашим проектом могли заметить, что в каталоге с архитектурами появилась папка e2k, содержащая реализацию поддержки отечественных процессоров с

Те кто следит за нашим проектом могли заметить, что в каталоге с архитектурами появилась папка e2k, содержащая реализацию поддержки отечественных процессоров с