Легенда гласит, что прототип Лексикона — многооконный редактор Е-9 — был задуман молодым сотрудником ВЦ АН СССР Женей Веселовым в отпускные дни доперестроечного 84-го на крымском пляже, а с целью ускорения тестирования автор одно время выставлял обнаружившим ошибки пользователям по бутылке пива. Хотя метод оправдал себя и программа быстро стала работоспособна, с сожалением приходится отметить, что маркетинговая политика последующих правообладателей не столь свежа — пива больше не дают. Вскоре печатающий по-русски и понятный без изучения на специальных курсах Лексикон широко распространился по стране, став «русским народным текстовым редактором». Прошли и вновь грядут технические революции в области компьютеров, исчез СССР, а с разменявшим второй десяток лет Лексиконом для ДОС по российским и сопредельным городам и весям и сегодня работают тысячи людей.

Так

рассказывает Григорий Шмерлинг, присоединившийся к разработке Лексикона несколько позже, и под конец бывший «Руководителем Проекта „Лексикон“».

Вне всякого сомнения, Лексикон — легендарный программный продукт. Но таким он стал не сразу; а и став, оставался им не слишком долго.

В 1990 Лексикон

упоминается в числе «известных прикладных систем» наряду с

Lettrix — резидентным драйвером американской разработки, который перехватывал вывод текста на принтер, и подменял его на графический вывод с применением пользовательских шрифтов. Название LEXICON в той статье набрано латиницей, и непонятно, осознавал ли её автор, что Лексикон создан его соотечественниками, а не «экспроприирован у буржуев» вместе с большей частью ПО того времени. Никакой организованной «модели распространения» у Лексикона тогда не было — каждый списывал его у соседа вместе с ворохом других «полезных программ», не задумываясь ни на минуту, откуда эти программы взялись и не ожидает ли их разработчик мзды за их использование.

Какой разработчик? Где? Где-то там за океаном? Ух, капиталисты зажравшиеся!

(потрясает кулаком)

Статья "

Как продавать программы в России, или Ягодки коммерческого директора" Ольги Усковой из Cognitive Technologies (в следующий раз я хочу выложить её статью целиком) относится к 1995 г., но начинается в подобном духе: «Полтора года назад в России бытовало представление, что программа — это такая штука, которую ученые чудаки или наивные инофирмы бесплатно предоставляют находчивым российским пользователям. Иметь лицензированную копию считалось так же стыдно, как покупать билет в общественном транспорте или соблюдать правила дорожного движения. Обсуждение психологических аспектов этой проблемы пришлось бы начинать со времен Ивана Грозного...»

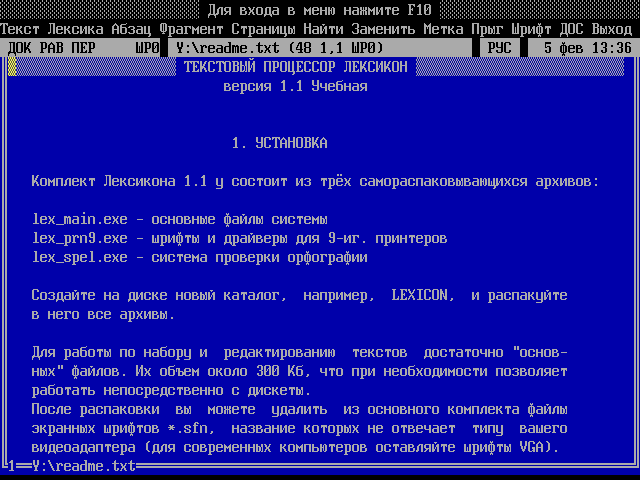

Тем временем команда Веселова с Лексиконом кочевали в поисках финансирования от одного оптимистично настроенного кооператива к другому, и в итоге они заключили союз с советско-венгерским СП «Микроинформ», до той поры занимавшимся торговлей компьютерным оборудованием и проведением компьютерных курсов. Плодотворное сотрудничество программистов и бизнесменов увенчалось выпуском в 1992 г. нарядных коробок с Лексиконом версии 8.96, переименованной по этому поводу в Лексикон 1.0. Лишь с этого момента разработка Лексикона стала коммерческим предприятием, и нелегальное копирование начало беспокоить разработчиков (вернее, их спонсоров в Микроинформе). Изначально же мотивы Веселова были куда проще — «захотелось написать что-нибудь получше только для того, чтобы легче было вводить и редактировать собственные программы и статьи. Получился редактор Е-9, названный так потому, что в нем было девять окон, и он превратился потом в „Лексикон“ путем добавления десятого окна и меню в стиле Lotus 1-2-3.»

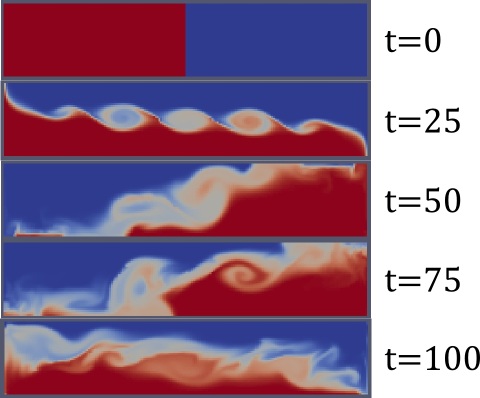

В этой статье я расскажу об одном необычном подходе к генерации лабиринтов. Он основан на модели Амари́ нейронной активности коры головного мозга, являющейся непрерывным аналогом нейронных сетей. При определенных условиях она позволяет создавать красивые лабиринты очень сложной формы, подобные тому, что приведен на картинке.

В этой статье я расскажу об одном необычном подходе к генерации лабиринтов. Он основан на модели Амари́ нейронной активности коры головного мозга, являющейся непрерывным аналогом нейронных сетей. При определенных условиях она позволяет создавать красивые лабиринты очень сложной формы, подобные тому, что приведен на картинке.

К сожалению, огромное количество предприятий в Украине работают на устаревшем промышленном оборудовании, изготовленном пару десятков и более лет назад. После развала Союза и распродажи на металл станков местной разработки оставшиеся на плаву предприятия начали приобретать на западе подержанные станки с числовым программным управлением: плазморезы, дерево-, металлообрабатывающие станки, гравировальное оборудование и т.п. Но относительно невысокая стоимость такого железа имеет и обратную сторону – простои из-за отказов, недоступности запчастей, полного отсутствия поддержки.

К сожалению, огромное количество предприятий в Украине работают на устаревшем промышленном оборудовании, изготовленном пару десятков и более лет назад. После развала Союза и распродажи на металл станков местной разработки оставшиеся на плаву предприятия начали приобретать на западе подержанные станки с числовым программным управлением: плазморезы, дерево-, металлообрабатывающие станки, гравировальное оборудование и т.п. Но относительно невысокая стоимость такого железа имеет и обратную сторону – простои из-за отказов, недоступности запчастей, полного отсутствия поддержки.

Опубликованное неделю назад издание «

Опубликованное неделю назад издание «

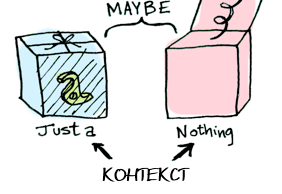

После запуска в какой-то мере скандального сервиса MEGA разговоры о его защищенности немного побурлили и затихли. На сегодняшний день сервис живет своей жизнью и его никто даже не поломал. Из всех разговоров почему-то был упущен термин «User Controlled Encryption» (UCE, или Контролируемая пользователем криптография), которой кичится MEGA. Под словом «упущен» я подразумеваю тот факт, что мы не рассмотрели все возможности, которые дает нам криптографический движок, выполняющийся в JavaScript на стороне клиента.

После запуска в какой-то мере скандального сервиса MEGA разговоры о его защищенности немного побурлили и затихли. На сегодняшний день сервис живет своей жизнью и его никто даже не поломал. Из всех разговоров почему-то был упущен термин «User Controlled Encryption» (UCE, или Контролируемая пользователем криптография), которой кичится MEGA. Под словом «упущен» я подразумеваю тот факт, что мы не рассмотрели все возможности, которые дает нам криптографический движок, выполняющийся в JavaScript на стороне клиента.