Добрый день, друзья! Сегодня я продолжу цикл, посвященный коммутаторам Extreme статьей по проектированию сети Enterprise.

В статье я постараюсь по возможности кратко:

- описать модульный подход к проектированию сети Etnterprise

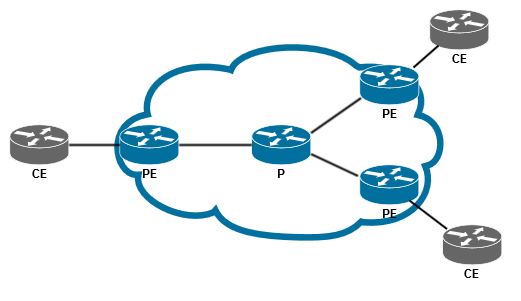

- рассмотреть виды построения одного из важнейших модулей сети предприятия — опорной сети (ip-campus)

- описать достоинства и недостатки вариантов резервирования критичных узлов сети

- на абстрактном примере спроектировать/обновить небольшую сеть Enterprise

- выбрать коммутаторы Extreme для реализации спроектированной сети

- поработать с волокнами и IP адресацией

Данная статья будет интересна в большей мере сетевым инженерам и администраторам сети предприятий, которые только начинают свой путь «сетевика», нежели опытным инженерам, проработавшим много лет в операторах связи или в больших корпорациях с географически-распределенными сетями.

В любом случае, заинтересовавшихся прошу под кат.