Уверен, что все кто интересуется вопросами информационной безопасности, знакомы с выражениями: "

Таргетированная (целевая) атака", "

Уязвимость нулевого дня", "

0-day" или даже

Advanced Persistant Threats (ATP). Данные темы можно смело назвать главным трендом в сфере Информационной безопасности. Те же

шифровальщики являются одним из подвидов перечисленных угроз. На сегодняшний день,

Песочницы (SandBox) это единственные средства, которые позволяют бороться с выше упомянутыми угрозами. Большинство лидеров в сфере ИБ (

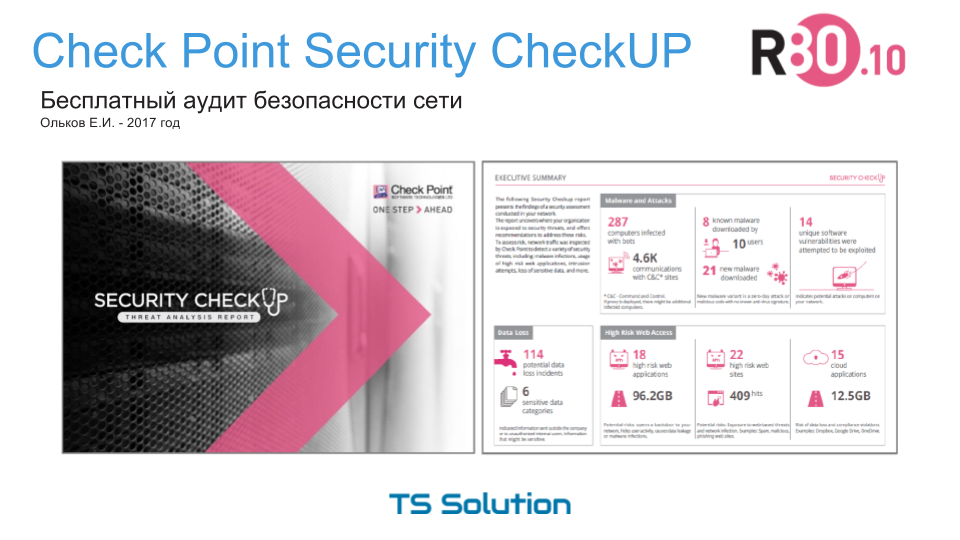

CheckPoint, Fortinet, PaloAlto, FireEye, TrendMicro и т.д.) уже обзавелись решениями класса «сетевые песочницы». И если еще пару лет назад многие относились к данным решениям как к чему-то экзотическому, то сейчас большинство признают, что Песочницы становятся чуть ли не обязательными для любой защищенной сети. Однако в рунете довольно мало информации о подобных продуктах и принципах их работы. В связи с этим мы решили поделиться собственным видео курсом, где вкратце рассмотрим основные моменты. В качестве примера, мы на практике покажем возможности работы решения

CheckPoint SandBlast, его особенности и отличия от других решений.

Курс состоит из трех частей. Первая часть будет посвящена обзору текущей ситуации в мире ИБ, после чего мы сделаем некоторые выводы относительно эффективности традиционных средств защиты. А чтобы не быть голословными, мы на практике рассмотрим пример процесса заражения компьютера жертвы (с помощью

Kali Linux). В тексте будет довольно много картинок из презентации и если вам лень читать, то можете посмотреть видео в конце статьи. Всем заинтересовавшимся добро пожаловать под кат…