Как и обещали, продолжаем рассказывать, где почерпнуть новые знания в ИБ. Публикуем вторую часть подборки полезных ресурсов.

Пользователь

Как и обещали, продолжаем рассказывать, где почерпнуть новые знания в ИБ. Публикуем вторую часть подборки полезных ресурсов.

Zero-click или zero-touch – это удаленная атака на устройство, не требующая от пользователя никаких дополнительных действий. Она может быть проведена по воздуху (OTA, over-the-air): достаточно, чтобы жертва была в радиусе действия нужного беспроводного канала связи. О таких атаках мы и поговорим в этой статье.

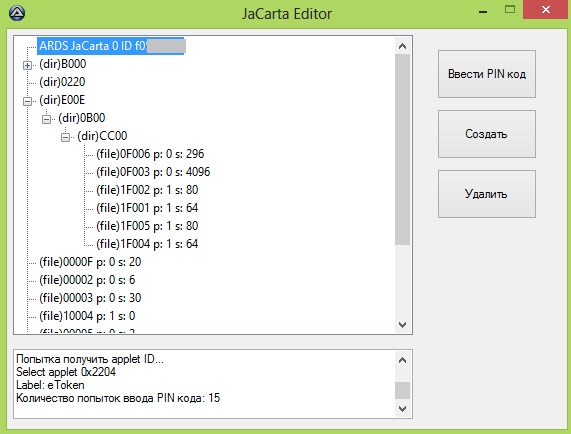

А вы знали, что вполне легитимный драйвер может дать злоумышленнику возможность прописаться в вашей системе надолго, оставаясь внутри даже после ее переустановки? Или превратить ваш компьютер в кирпич? Например, некоторые безобидные на вид доверенные (подписанные) драйверы являются попутно инструментами для перезаписи BIOS. После такой атаки спасет лишь программатор.

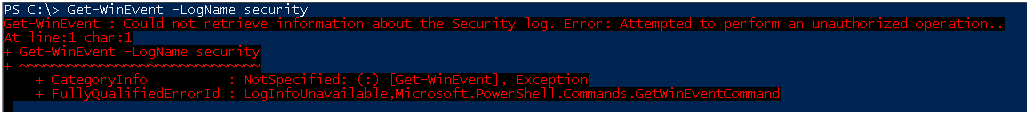

В ОC Windows существуют доверенные приложения/скрипты/библиотеки с дополнительной интересной опасной функциональностью вроде исполнения произвольного кода, загрузки файлов, обхода UAC и т.п. Если подобная дополнительная функциональность встречается у компонента ядра, становится еще интереснее.