Проведение испытаний и оценка качества работы радиоустройств — то ещё веселье. Для таких лабораторных исследований порой требуется специфическое оснащение, которое стоит больших денег. В том числе — безэховые экранированные боксы.

Проведение испытаний и оценка качества работы радиоустройств — то ещё веселье. Для таких лабораторных исследований порой требуется специфическое оснащение, которое стоит больших денег. В том числе — безэховые экранированные боксы.Меня зовут Андрей, я работаю в команде разработки аппаратных решений Яндекса. Сегодня я поделюсь личным опытом и расскажу, как собрать экранированный бокс в несколько раз дешевле аналогов.

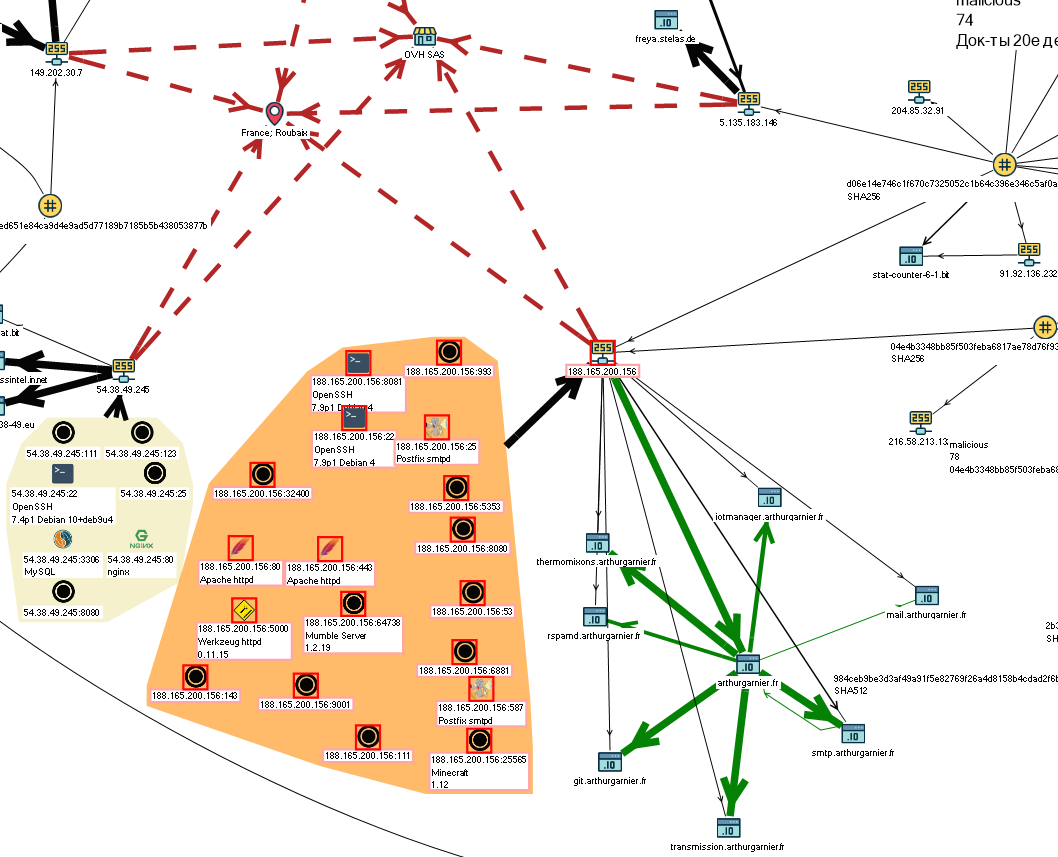

Многие современные высокотехнологичные устройства уже давно оснащаются средствами беспроводной связи. Чтобы обеспечить нормальное функционирование радиочасти таких устройств, нужно детально исследовать все радиопараметры и провести качественно-количественную оценку характеристик. Особенно в ситуации, когда радио является основным связующим звеном устройства с внешним миром.

В профильных комьюнити ходит выражение, которое показывает, что точность измерения любых качественных или количественных характеристик зависит от огромного количества условий: в любых испытаниях, связанных с ВЧ и радио, всё зависит от всего. Чтобы провести хоть сколько-нибудь вменяемые и репрезентативные исследования радиоустройства, важно снизить влияние внешних факторов по максимуму.

На хабре часто публикуют статьи о самоорганизации — нам всем хочется меньше прокрастинировать, и делать больше полезного. Но что если делать полезное мешает дичайшая усталость? Никакая организация задач усталость не уберет.

На хабре часто публикуют статьи о самоорганизации — нам всем хочется меньше прокрастинировать, и делать больше полезного. Но что если делать полезное мешает дичайшая усталость? Никакая организация задач усталость не уберет.