Comments 134

Учимся использовать поиск

habrahabr.ru/blogs/sysadm/106252/

habrahabr.ru/blogs/sysadm/106252/

сертификаты для подписи ПО ???(Object code signing certificates).

Именно. Вот пример:

Именно. Вот пример:

Бесплатный сертификат за 60 долларов или я что-то не понял? :)

Вы можете получить абсолютно бесплатный сертификат. Это первые 3 пункта.

За 60$ вы получаете возможность генерировать неограниченное количество WildCard сертификатов, и использовать SSL сертификаты для финансовых операций и электронной коммерции.

За 60$ вы получаете возможность генерировать неограниченное количество WildCard сертификатов, и использовать SSL сертификаты для финансовых операций и электронной коммерции.

Сертификат можно получить проверив только email адрес и владение доменом, но в таком случае вы не можете создать wildcard сертификат, использовать сертификат для финансовых операций и электронной коммерции. Сертификат выдается сроком на год.

Благодарю! Очень кстати!

Хм… почему так дешево?

сертификат для подписи ПО стоит в среднем 12т.р. а тут 1800 получается…

сертификат для подписи ПО стоит в среднем 12т.р. а тут 1800 получается…

А почему бы ему не быть дешевым? За 12000 openssl другой? :)

У них такая ценовая политика.

Еще раз повторю, что 1800 не за сертификат, а за возможность создавать сертификаты. Вы можете создать 1800 сертификатов, и каждый выйдет вам примерно в 1 рубль.

Еще раз повторю, что 1800 не за сертификат, а за возможность создавать сертификаты. Вы можете создать 1800 сертификатов, и каждый выйдет вам примерно в 1 рубль.

Вы не совсем поняли о чем идет речь. По барабану на wildcard, он не применим к code signing, который обсужаем.

Так code signing можно получить только со 2-м уровень верификации. 2-й уровень верификации дает не только возможность создавать WildCard. В конце статьи есть ссылка на сравнительную таблицу верификации, где различия описаны.

имеется ввиду, что эта возможность создавать сертификаты для разных доменов?

Правильно ли я понял, что если я такую возможность за $60 куплю, то я хоть всей планете могу сделать wildcard-сертификаты на все виды доменов?

Правильно ли я понял, что если я такую возможность за $60 куплю, то я хоть всей планете могу сделать wildcard-сертификаты на все виды доменов?

Сертификаты — прекрасный пример торговли воздухом. Причем за вполне себе реальные деньги получаешь набор байт, который ничего не гарантирует и ни от чего не защищает.

Интересно, кто первый пробьется в root ca основных браузеров и начнет раздавать бесплатно любые сертификаты? Может тогда хоть люди начнут думать верхним отростком тела?..

Интересно, кто первый пробьется в root ca основных браузеров и начнет раздавать бесплатно любые сертификаты? Может тогда хоть люди начнут думать верхним отростком тела?..

Слетать в космос — круче, чем раздавать бесплатно ;)

Нотариальные услуги — прекрасный пример торговли воздухом. Не?

Предложите свой вариант защиты от MiM! Тогда вы будите торговать воздухом или станете на столько богатым и популярным, что вообще ничего не нужно будет делать.

Сертификаты должны защищать от MtM, но при теперешнем подходе они якобы защищают. Гуглите на тему Етисалата и блэкберри.

Вчера вы заходите в свой банк с помощью сертификата, подписанного, например, Thawte, а завтра вам подсунут штатный сертификат какого-нить арабского шейха. И браузер вам ни слова по этому поводу не скажет. Это и есть проблема.

Вчера вы заходите в свой банк с помощью сертификата, подписанного, например, Thawte, а завтра вам подсунут штатный сертификат какого-нить арабского шейха. И браузер вам ни слова по этому поводу не скажет. Это и есть проблема.

Вы не можете «пробиться» в root CA основных браузеров без значительных финансовых затрат. Требования к CA и его сертификация стоят очень больших денег, так что бесплатно раздавать сертификаты после того как вы вбухали $$$ в бункеры, хардверную PKI инфраструктуру, проверки, аудит и т.п. можно только ОЧЕНЬ большому альтруисту. А таких мало :)

Такое бывало не раз и будет. Нужна просто компания, для которой эти деньги — не существенные, а основной заработок к сертификатам относится косвенно. Это вопрос времени, когда такая появится.

Во-первых, эти деньги существенны для любой компании: там действительно надо много денег и процесс *очень* долгий. Во-вторых, CA — уже более-менее зрелая индустрия, игроки которой помимо прочего стараются свою индустрию защитить. Изобретение EV сертификатов и дикие сложности со вступлением в «клуб» отшивают практически всех случайных людей и халявщиков.

Потерял сертификат авторизации со сгоревшим жестким диском. Хотя я был уверен что на ноуте он у меня забекаплен, я ошибался. Восстановить не получается.

Чет мне так понравилась первая картинка с блестящими кредитками, что не удержался.

А так прикольно. Может Verizon и их купит и появится еще один Шаттлворт :)

А так прикольно. Может Verizon и их купит и появится еще один Шаттлворт :)

Кстати да, но как поддерживаемый браузер он заявлен.

Официальный ответ:

С нашей стороны исправлять нечего. Как правило, если сертификат установлен в браузер то проблем со входом в панель управления не возникает. Возможно ваша проблема и решение уже были описаны тут forum.startcom.org/viewtopic.php?f=15&t=1792

В Google Chrome есть баг, не позволяющий правильно генерировать клиентский сертификат, возможно это будет исправлено в последующих версиях Хрома. Пока мы не даем возможности регистрации с этим браузером.

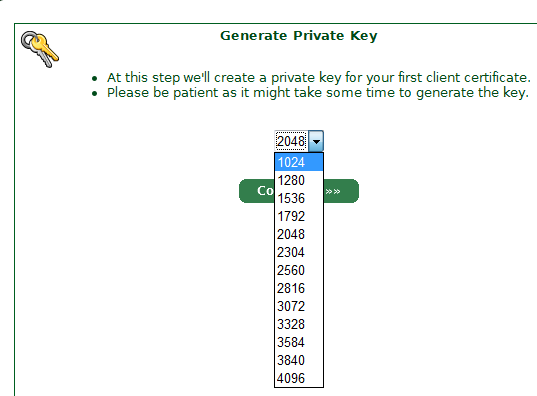

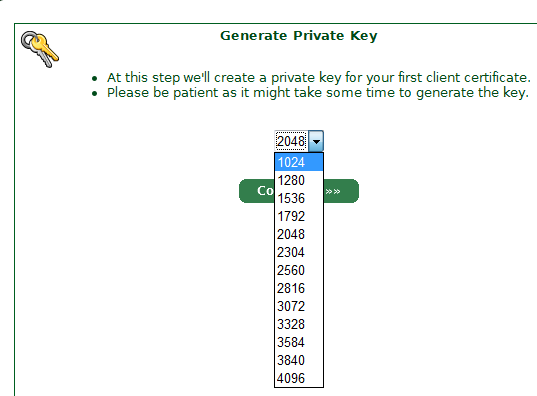

Кстати, у меня почему-то больше вариантов при выборе размера ключа сертификата

The proxy server received an invalid response from an upstream server.Сайт оставляет впечатление сделанного на коленке.

делал у них сертификат для jabber сервака, давно правда, сейчас все браузеры нормально с ними работают?

Вроде все основные. Пока проблем с браузерами не замечал.

Спасибо за статью, для меня получение ssl сертификата было проблемой. Правда нужен еще и выделенный IP.

Не могли бы Вы поподробнее описать ограничения бесплатной версии?

«вы не можете создать wildcard сертификат, использовать сертификат для финансовых операций и электронной коммерции» — получается, что с бесплатным сертификатом нельзя принимать платежи от пользователей или я что-то неправильно понимаю?

«вы не можете создать wildcard сертификат, использовать сертификат для финансовых операций и электронной коммерции» — получается, что с бесплатным сертификатом нельзя принимать платежи от пользователей или я что-то неправильно понимаю?

Выданные cертификаты обеспечивают относительную безопасность и предназначены для защиты персональныx сайтов, публичных форумов или веб-почты.

Веб-сервер cертификаты(SSL/TLS)

Личные и почтовые сертификаты (S/MIME)

128/256-битное шифрование

US $ 10,000 гарантированная страховка

Сертификат действителен один год

www.startssl.com/?app=39

В политике все ограничения описаны. Увы, английский знаю на весьма плохом уровне. Для финансовых операций предназначен Удостоверенный аттестат.

Сертификаты StartSSL™ Verified предназначены для:

вебсайтов, производящих финансовые транзакции, такие как детали кредитных карт или других платежных средств: таким образом посетитель может быть уверен, что человек и компания, которые его обслуживает могут быть отнесены к реально существующей организации.

компаний и частных лиц которые должны взаимодействовать по всему миру с предполагаемыми клиентами и партнёрами и нуждаются в гарантиях того, что информация предоставляемая ими — корректна.

облегчённого управления ключами и сертификатами, комплексными конфигурациями и множественными вебсайтами на одном сервере и с общим IP адресом и IIS/ISA установками.

Просто вы не сможете получить сертификат на поддомены вроде billing,payments итп. Вы можете смело сделать сертификат для www. и продавать там че-нить, это хоть и противоречит полиси, но работать будет:)

Уточнил у StartSSL, у них кроме ограничений на прием платежей и электронную коммерцию еще:

Верно, кроме того нельзя создавать сертификаты вида, например, facebook.yourdomain.com paypal.yourdomain.com, либо с именем других, широко известных брендов.

Также нельзя создавать сертификаты, для доменов, созданных меньше чем 2 дня назад, т.к. домен еще можно вернуть регистратору в этот период.

Какая ошибка? Работаю с StartSSL через IE9 — все ок.

StartSSL после первой регистрации прописывает в бровзер client-certificate.

И эта «прописка» не всегда проходит гладко. Можно попробовать без «захода» на StartSSL экспортировать только этот сертификат из броузера и импортировать его в другой.

ФАК тут: www.startssl.com/?app=25#4

Если не поможет

— тогда к Серт-Мастер.

14.) I've lost my client authentication certificate, what shall I do?

Make sure that you are using the same computer and browser you used to register. If you are certain that you've lost the client certificate and you can't login anymore, register once again by using a different email address (if the original certificate hasn't expired yet). Contact the CertMaster with your details and we'll try to associate your new client authentication certificate with your original account.

И эта «прописка» не всегда проходит гладко. Можно попробовать без «захода» на StartSSL экспортировать только этот сертификат из броузера и импортировать его в другой.

ФАК тут: www.startssl.com/?app=25#4

Если не поможет

— тогда к Серт-Мастер.

14.) I've lost my client authentication certificate, what shall I do?

Make sure that you are using the same computer and browser you used to register. If you are certain that you've lost the client certificate and you can't login anymore, register once again by using a different email address (if the original certificate hasn't expired yet). Contact the CertMaster with your details and we'll try to associate your new client authentication certificate with your original account.

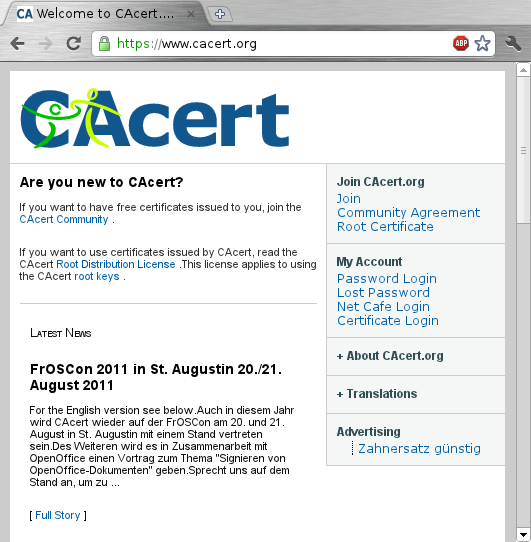

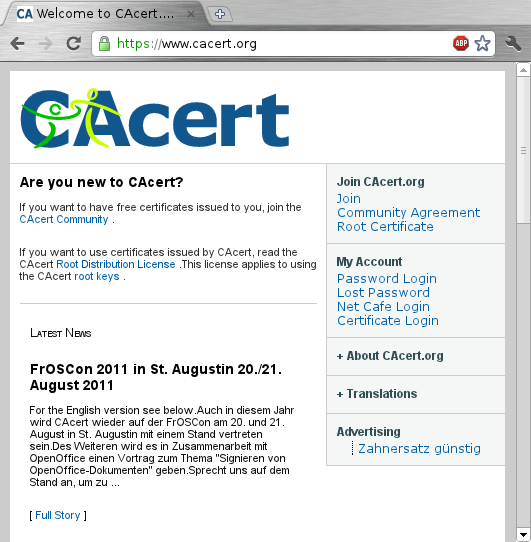

На этапе поисков StartSSL не впечатлил, остановился на cacert.org. Как-то все проще, быстрее и доступнее.

очень показательно что хром ругается на сам сайт cacert :)

Ну, если обращаться к нему, как «cacert.org.», а сертификат выписан на «cacert.org» — боюсь, кто угодно будет ругаться.

как из хрома не обращайся, все равно не доверенно

Почему нет-то? Я вот наблюдаю, что всё в порядке:

Ну, в общем, если вы таки серьезно — то да, все сводится к тому, есть ли в системе CA-сертификат cacert.org или нет и отдельному вопросу — как он туда попал.

Сейчас ради интереса проверил на нескольких системах, куда имею доступ — где-то есть, где-то нет. Показательно нет на Ubuntu, что отдельно смешно :)

Я уже довольно давно не слежу за тем, как cacert.org прогрессирует в плане включения себя в основные ОС и браузеры, но сейчас поискал немножко какие-то списки и совместимости — всё действительно относительно грустно — видимо, с момента bugzilla.mozilla.org/show_bug.cgi?id=215243#c158 толком ничего не изменилось.

Сейчас ради интереса проверил на нескольких системах, куда имею доступ — где-то есть, где-то нет. Показательно нет на Ubuntu, что отдельно смешно :)

Я уже довольно давно не слежу за тем, как cacert.org прогрессирует в плане включения себя в основные ОС и браузеры, но сейчас поискал немножко какие-то списки и совместимости — всё действительно относительно грустно — видимо, с момента bugzilla.mozilla.org/show_bug.cgi?id=215243#c158 толком ничего не изменилось.

Ну сертификаты так сказать призывают к серьезности:)

Смысл от ca если о нем никто не знает :)

Смысл от ca если о нем никто не знает :)

Ну, в том-то и дело, что «никто» — в данном случае такое очень растяжимое понятие. Я так понимаю, что официально cacert.org находятся все еще в стадии типа бета-тестирования и сами _не_ стремятся попадать ни в какие ОС и браузеры. Тем не менее, так как cacert.org де факто используют, их уже стали включать, против воли создателей cacert, в некие коллекции. Например, большинство Jabber-клиентов, насколько я знаю, этот CA имеют.

Интересно было бы собрать статистику, как с этим у более-менее массовых современных операционных систем и браузеров.

Интересно было бы собрать статистику, как с этим у более-менее массовых современных операционных систем и браузеров.

У них на сайте была информация, в каких Root CA они присутствуют.

В Мозилле их так и не приняли, например. Это долгая процедура, обсуждения включения нового сертификата в Root CA занимают минимум полгода-год.

В Мозилле их так и не приняли, например. Это долгая процедура, обсуждения включения нового сертификата в Root CA занимают минимум полгода-год.

wiki.cacert.org/InclusionStatus

Вот и информация по присутствию.

Вот и информация по присутствию.

Вчера свой сертификат, который был только на Jabber и Mumble впилил в Apache и оказалось, что под убунтой только в Opera нормально определяется сертификат. Под виндой Firefox жалуется.

К примеру тут: skobkin.ru/facepalm.jpg

К примеру тут: skobkin.ru/facepalm.jpg

Никакого секрета нет, просто вы не умеете читать инструкцию и не вписали intermediate сертификат. Если установить все правильно, то файрфокс, как и любой популярный браузер(список в топике), ругаться не будет

Вы правы. Я ошибся в указании SSLCertificateChainFile. Но если бы я не умел читать инструкции, то не работало бы вообще ничего :)

А вот так это диагностируется —

openssl s_client -connect skobkin.ru:443 и смотрим в начале на certificate chain

А еще можно посмотреть на ваш жабер, в котором вы вообще цепочку забыли:)

openssl s_client -connect skobkin.ru:5222 -starttls xmpp

openssl s_client -connect skobkin.ru:443 и смотрим в начале на certificate chain

А еще можно посмотреть на ваш жабер, в котором вы вообще цепочку забыли:)

openssl s_client -connect skobkin.ru:5222 -starttls xmpp

Спасибо. Что-то совсем забыл что в openssl встроены фичи для диагностики. Сам пока пользовался только мини-сервером встроенным для проверки сертификата.

В жаббере цепочка не указана потому, что у Prosody документация довольно скудная, а с SSL я знаком плохо и сам не догадался копнуть глубже т.к. клиент и так уже не жаловался.

Почти все будут ругаться на сертификаты от cacert.org, потому что их сертификат в Root CA браузеров не присутствует.

ЕМНИП, из-за того, что они не проходили, либо не прошли аудит.

ЕМНИП, из-за того, что они не проходили, либо не прошли аудит.

Да Opera тоже. Так что не вариант.

А для локальных доменов можно получить free версию? Не понятно как их подтверждать.

На локальные адреса выдача невозможно. Иначе как CA проверил бы валидность доменного имени машины, на которой предполагается установка этого сертификата.

А для локальных доменов используйте собственный CA.

Собственный CA надо впихивать в систему — не гуд.

Впихивать и на сервер, и на все машины сети, которые его использовали бы. Если это Windows-окружение, то удобнее было бы использовать эти доменные штуковины для автоустановки на все хосты сети. IMHO.

Пардон, а вы как хотели — чтобы вы сами создали какую-нибудь локальную зону, ну, скажем, ".com", в ней понасоздавали каких-то доменов, которые никому, кроме вас не видны, и за вас какой-то серьезный CA поручился для практически всех систем на планете, что ваш ebay.com — это легитимный сайт?

При чем тут зона .com, меня интересует сугубо локальный вариант допустим с зоной .local, речь идет о хом провайдере. Уже есть свой CA, но всем его не поставить, но и объяснять всем, что надо нажать кнопочку «Я понимаю риск», когда в этом же сообщение написано много страшного…

1. Если вы думаете, что создавать домены в зоне ".local" — хорошая идея — вы сильно заблуждаетесь. Это домен де факто выделенный под протоколы динамической конфигурации сети типа Bonjour, Avahi, Rendezvous, Zeroconf, UPnP SSDP и т.д. Как правило, для работы с доменами .local современные операционные системы используют механизмы, отличные от централизованного DNS. Попытка создать зону .local и начать раздавать ее с DNS сервера грозит тем, что у половины клиентов (все Mac, почти все Linux, половина Windows) будут проблемы с ресолвингом.

2. Вы действительно не понимаете, что как только речь заходит о «сугубо локальном варианте», то вы там можете создавать какие угодно зоны (*особенно* если вы домашний провайдер и запросто еще и сможете реализовать DNS spoofing популярных сайтов) и за ваши действия никто никакой ответственности нести не захочет? Этот механизм («Я понимаю риск») как раз и нужен, чтобы «домашние провайдеры» не могли прослушивать/модифицировать шифрованный трафик между конечным абонентом (отправляющим номер своей кредитки, скажем) и доверенным получателем (например, платежной системой).

2. Вы действительно не понимаете, что как только речь заходит о «сугубо локальном варианте», то вы там можете создавать какие угодно зоны (*особенно* если вы домашний провайдер и запросто еще и сможете реализовать DNS spoofing популярных сайтов) и за ваши действия никто никакой ответственности нести не захочет? Этот механизм («Я понимаю риск») как раз и нужен, чтобы «домашние провайдеры» не могли прослушивать/модифицировать шифрованный трафик между конечным абонентом (отправляющим номер своей кредитки, скажем) и доверенным получателем (например, платежной системой).

1. Вы игнорируете мои слова, но .local был пример, может и не удачный. Текущий домен используется совсем в другой зоне и она ничего общего не имеет к существующим зонам первого уровня.

2. У меня есть мой маленький проект в локальной сети и мне хочется, чтоб авторизация происходила в защищенном режиме, но при этом пользователи не сталкивались с этой «табличкой», у меня нет желания, делать и слушать других, я просто хочу найти путь по которому я смогу получить сертификат для локальной зоны с минимальными капитала вложениями.

2. У меня есть мой маленький проект в локальной сети и мне хочется, чтоб авторизация происходила в защищенном режиме, но при этом пользователи не сталкивались с этой «табличкой», у меня нет желания, делать и слушать других, я просто хочу найти путь по которому я смогу получить сертификат для локальной зоны с минимальными капитала вложениями.

В свое время поигрался со StartSSL. На поддомен billing бесплатный сертификат давать упорно не хотели, забил и взял RapidSSL, в конце концов 20 с хвостом баксов в год ничего не решают, зато броузеры с ним нормально работают.

В марте у них делал бесплатный сертификат. Поставил на Jabber и Mumble сервера. Все хорошо работает.

Правда, с установкой не все тривиально, но мануалы есть.

Правда, с установкой не все тривиально, но мануалы есть.

Что-то у них проблемы

<img src=«habrastorage.org/storage1/c90c69d1/7d82c133/aaacec3c/1ab3fa51.png»" alt=«auth.startssl.com произошла ошибка.(Код ошибки: ssl_error_handshake_failure_alert)»/>

<img src=«habrastorage.org/storage1/c90c69d1/7d82c133/aaacec3c/1ab3fa51.png»" alt=«auth.startssl.com произошла ошибка.(Код ошибки: ssl_error_handshake_failure_alert)»/>

подскажите пожалуста. Если я потерял key файл который генерировал с помощью startssl, значит я не могу использовать теперь сертификат для свего сервера?

Ключевой файл сертификата? Попробуйте еще раз создать.

да он самый. То есть файл .key можно создавать сколько угодно, а сертификат только один раз?

Только что создал еще один сертификат с новым ключем. Главное — что бы был домен верифицирован

Вы наверно платный пользователь. На бесплатном варианте выдает: A certificate with domain mail.zet.com.ua already exists at Class 1 level.

Please try it again and choose a different (sub) domain, upgrade your validation status to a higher level or request revocation of the existing certificate at the Tool Box.

Please try it again and choose a different (sub) domain, upgrade your validation status to a higher level or request revocation of the existing certificate at the Tool Box.

Ошибка 107 (net::ERR_SSL_PROTOCOL_ERROR): Ошибка протокола SSL.

При попытке зарегистрироваться вылетает ошибка. Это нормально?

При попытке зарегистрироваться вылетает ошибка. Это нормально?

Вопрос: а что будет через год (когда сертификат кончится)?

Chrome Версия 24.0.1312.57 m

Не удается создать безопасное соединение с сервером. На сервере могла возникнуть проблема, или необходим сертификат клиентской аутентификации, который у вас отсутствует.

Ошибка 107 (net::ERR_SSL_PROTOCOL_ERROR): Ошибка протокола SSL.

Firefox 18.0.2

При соединении с auth.startssl.com произошла ошибка.

SSL-узлу не удалось договориться о приемлемом наборе параметров безопасности.

(Код ошибки: ssl_error_handshake_failure_alert)

Не удается создать безопасное соединение с сервером. На сервере могла возникнуть проблема, или необходим сертификат клиентской аутентификации, который у вас отсутствует.

Ошибка 107 (net::ERR_SSL_PROTOCOL_ERROR): Ошибка протокола SSL.

Firefox 18.0.2

При соединении с auth.startssl.com произошла ошибка.

SSL-узлу не удалось договориться о приемлемом наборе параметров безопасности.

(Код ошибки: ssl_error_handshake_failure_alert)

Это при попытке входа на страницу регистрации auth.startssl.com/

Регистрация тут www.startssl.com/?app=11&action=regform

Хоть статья и давняя, но все еще актуальна в виде инструкции, поэтому думаю стоит поправить это:

Насколько я понял из FAQ и прочего, для перевыпуска Wildcard-сертификата нужно отозвать старый, а это стоит 25 долларов. Таким образом считерить не получится.

Итого за 59.90$ вы можете создать ∞ количество WildCard сертификатов сроком на 3 года (350 дней, в течении которых вы можете перевыпускать сертификат + 2 года, на которые можно выдать сертификат).

Насколько я понял из FAQ и прочего, для перевыпуска Wildcard-сертификата нужно отозвать старый, а это стоит 25 долларов. Таким образом считерить не получится.

Revocations carry a handling fee of currently US$ 24.90. Class 1 subscribers may use a different sub domain in order to create additional certificates without the need to revoke a previously created certificate. Alternatively it's possible to upgrade to Class 2 level which allows to create the same set of certificates once again (besides all the other benefits), because different levels are issued by different issuers, making revocation unnecessary.

Extended Validation certificates are exempt from the revocation handling fee.

Это действительно только для 1-го уровня. Для бесплатных сертификатов.

Если заплатите 60$ — то сможете перевыпустить, без отзыва.

Если заплатите 60$ — то сможете перевыпустить, без отзыва.

Alternatively it's possible to upgrade to Class 2 level which allows to create the same set of certificates once again (besides all the other benefits)

Конец фразы «because different levels are issued by different issuers, making revocation unnecessary.» намекает на то, что речь про выпуск class2 сертификата на домен, на котором ранее был выпущенный class1 без отзыва class1, т.к. разные ЦС. А вот если у вас уже wildcard (class2) и вы хотели бы повторно выпустить его, то нужно будет отзывать прежний сертификат, ведь тут уже один ЦС.

Получается что бесплатный действует всего месяц и в ежемесячном порядке его придется переделывать и переустанавливать на сервер? Жестоко.

сертификаты они не всем выдают

>The problem is the word «bank» in your domain name.

вот из-за одного словосочетания которое попалось в имени домена, не выдали

>The problem is the word «bank» in your domain name.

вот из-за одного словосочетания которое попалось в имени домена, не выдали

Любое подозрение на коммерческую активность на сайте — и отказывают в выдаче. Бесплатный сыр известно где.

Столько лет прошло, а стоимость все та же — $59.90 и руководство этой статьи вполне актуально. Зарегистрировал сертификат довольно быстро)

И техподдержка у них на высшем уровне)

Правда, квитанции оплаты штрафа в ГИБДД им недостаточно было (на нем содержится ФИО и домашний адрес), поэтому жду когда придет письмо с кодом активации по бумажной почте :)

И техподдержка у них на высшем уровне)

Правда, квитанции оплаты штрафа в ГИБДД им недостаточно было (на нем содержится ФИО и домашний адрес), поэтому жду когда придет письмо с кодом активации по бумажной почте :)

Загадочный сайт… подтвердил адрес эл. почты и перешёл к подтвержденею домена. Показала пачку несуществующих адресов почты с домена и «нормальный» адрес администратора на gmail… код пришел но на его система отреагировала бесконечными часиками. Ctrl+F5 и при попытке повторного подтверждения показывает только вымышленные адреса типа postmaster@doman.name… зашел в HTML и перебил value в первом radiobutton на свой норм адрес и нажал далее… выскочило сообщение что произошла ошибка мне следует связаться с ними и… и сайт уже третий день не открывается… тоесть совсем… меня забанили по IP, я им всё сломал этой шалостью или совпадение?

Nothing new in your links…

My address specified in whois but not belong to the domain. And yes, I know that its not convenient, but having email in the domain is not a requirement :)

Sorry for English, don't have Russian layout and don't like on screen keyboards.

И к адресу approver email есть определенные требования, он должен быть либо в том же домене для которого вы заказываете сертификат, либо он должен быть указан в whois домена.

Если вы указываете email в том же домене, что и сертификат, то указывать любой emal тоже нельзя, он должен соответствовать одному из шаблонов:

My address specified in whois but not belong to the domain. And yes, I know that its not convenient, but having email in the domain is not a requirement :)

Sorry for English, don't have Russian layout and don't like on screen keyboards.

Спасибо большое за статью — все отлично работает. Небольшая подсказка, для тех, кто будет ставить сертификаты на nginx. У них есть мануал вот тут https://www.startssl.com/?app=42, так вот если все сделать строго по нему — сертификат не работает и nginx не стартует из-за ошибки:

Проблем и ее решение описаны вот тут http://jerodsanto.net/2013/04/be-careful-when-you-create-a-unified-ssl-certificate-for-nginx/ — их ssl.crt не содержит символа переноса строки в конце файла и поэтоу не правильно клеится, соответственно, исправляется одним нажатием Enter :)

SSL_CTX_use_certificate_chain_file failed (SSL: error:0906D066:PEM routines:PEM_read_bio:bad end line error:140DC009:SSL routines:SSL_CTX_use_certificate_chain_file:PEM lib)

Проблем и ее решение описаны вот тут http://jerodsanto.net/2013/04/be-careful-when-you-create-a-unified-ssl-certificate-for-nginx/ — их ssl.crt не содержит символа переноса строки в конце файла и поэтоу не правильно клеится, соответственно, исправляется одним нажатием Enter :)

> Далее у нас 2 варианта — либо нажать на Skip и ввести запрос на генерацию

> сертификата, либо генерировать все в мастере. Допустим, запроса сертификата у нас

> нет, поэтому будем генерировать все в данном мастере.

Подскажите, а какую команду нужно выполнить, чтобы сгенерировать приватный ключ и создать запрос csr на своей стороне?

> сертификата, либо генерировать все в мастере. Допустим, запроса сертификата у нас

> нет, поэтому будем генерировать все в данном мастере.

Подскажите, а какую команду нужно выполнить, чтобы сгенерировать приватный ключ и создать запрос csr на своей стороне?

А если выпустить сертификат в одном УЦ, потом можно до окончания действия текущего сертификата выпустить новый в другом УЦ, и заменить старый новым?

я заказывал SSL у них https://ssl.wmt.club/ Comodo PositiveSSL от 367руб/год.

И мало того, что цена по моему самая низкая. Так еще и работают быстро. (Неожиданно быстро)

Заказывал чуть ли не ночью, а утром я получил письмо, где сообщили об опечатке в почте.

Они сами сами отправили запрос в Comodo.

В общем такую контору можно использовать и рекомендовать другим!

Антону, спасибо!

И мало того, что цена по моему самая низкая. Так еще и работают быстро. (Неожиданно быстро)

Заказывал чуть ли не ночью, а утром я получил письмо, где сообщили об опечатке в почте.

Они сами сами отправили запрос в Comodo.

В общем такую контору можно использовать и рекомендовать другим!

Антону, спасибо!

Sign up to leave a comment.

Получаем бесплатный SSL сертификат