При оценке требований базы данных к оборудованию требуется учет многих факторов. И здесь у Postgres есть одна интересная особенность, которая почти всегда ускользает от внимания разработчиков, потому что она искусно спрятана между столбцами таблиц.

User

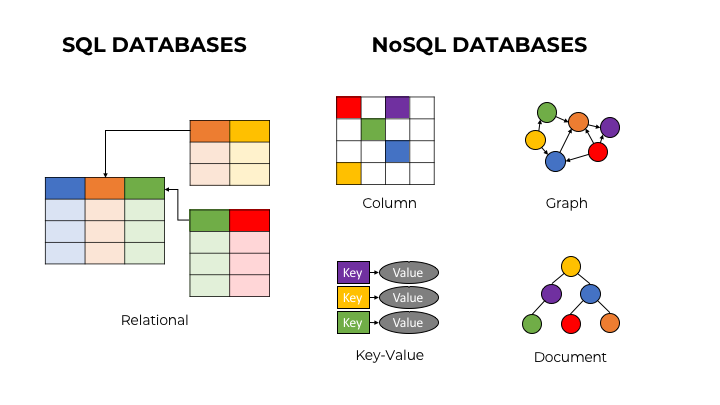

Виды баз данных. Большой обзор типов СУБД

Часто, в обзорах видов баз данных упоминают реляционные и “другие”, “NoSQL” и т.д., либо приводят самые основные типы СУБД (базы данных), забывая о редких. В данной статье я постараюсь описать максимально полно виды баз данных и привести примеры конкретных реализаций. Разумеется, статья не претендует на всеохватность и классифицировать базы данных можно по разному, в том числе по типам оптимальной нагрузки и т.д., но надеюсь, она даст базовое представление о видах СУБД и принципах их работы.

В статье мы рассмотрим следующие типы баз данных:

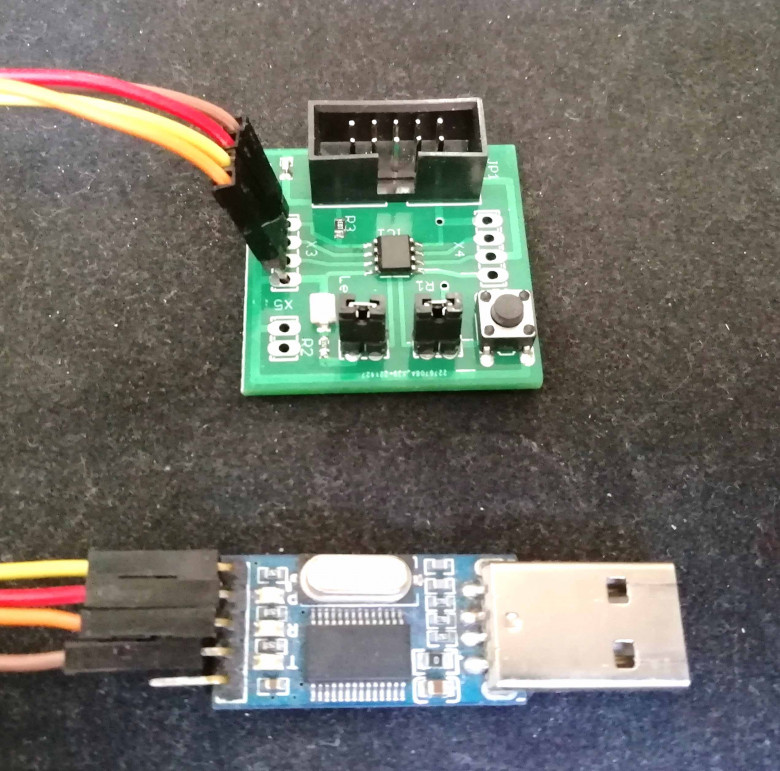

Работа с SIM-картой при помощи Arduino

Судебная компьютерно-техническая экспертиза (далее – СКТЭ) основывается на специальных знаниях в сфере электроники, электротехники, информационных систем и процессов, радиотехники и связи, вычислительной техники и автоматизации.

Типовыми объектами СКТЭ являются персональные компьютеры, периферийные устройства (принтеры, модемы и т.д.), микросхемы, мобильные телефоны и т.п.

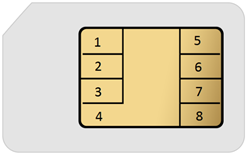

Одним из типовых объектов СКТЭ является и SIM-карта, которая в рамках уголовного дела может фигурировать как вещественное доказательство, хранящее в себе криминалистически значимую информацию. Особенностями данного типа объектов является возможность их использования мобильными телефонами и иными объектами СКТЭ, оснащенными GSM модулем, как средством доступа к сети связи. Необходимость доступа к вышеназванным сетям и обуславливает наличие SIM-карты в подавляющем большинстве поступающих на исследования мобильных телефонах. При исследовании мобильного телефона эксперт тщательно проверяет наличие в «лотках», предназначенных для подключения SIM-карты, соответствующей контактной смарт-карты. Для проверки наличия SIM-карты эксперт использует соответствующую документацию на мобильный телефон (Например: руководство пользователя) и изучает все описанные в ней возможности подключения SIM-карты. В ряде случаев на телефонах может использоваться нестандартное расположение «лотка» для SIM-карты, а также не исключена возможность модификации внутреннего строения телефона с целью скрыть факт подключения SIM-карты и как следствие, возможность доступа к сети связи. К самой SIM-карте в процессе исследования применяются обычные правила исследования информационных компьютерных средств, в частности: описание объекта с фото и текстуальной фиксацией информации, извлечение информации из объекта средствами аппаратно-программных комплексов, анализ извлеченных данных для ответа на поставленные перед экспертом вопросы, составление заключения. Вне зависимости от наличия SIM-карты в списке поступивших на исследование объектов, эксперт в тексте заключения описывает и исследует ее как самостоятельный объект с привязкой к объекту, поступившему на исследование. Так достаточно типовым является фрагмент заключения в формулировке «из лотка SIM-карты исследуемого объекта исследования была извлечена». После привязки объекта исследования к поступившему объекту SIM-карта может фигурировать в тексте экспертного заключения как самостоятельный объект и все вопросы, поставленные перед экспертом, подлежат разрешению в том числе и в её отношении.

Создание deepfake видео и синтез речи open-source проект Wunjo AI

Привет, мир!

Я бы хотел рассказать о своем open-source проекте Wunjo AI с открытым исходным кодом, который позволит вам создавать дипфейк видео и синтезировать речь из текста у себя на компьютере. В этом посте я постараюсь познакомить вас с возможностями Wunjo AI и пригласить вас поддержать проект на GitHub.

Создание анимированных графиков с помощью Matlab

Анимированные графики помогают представить информацию более красиво и наглядно. Matlab позволяет их создавать с помощью всего пары функций. Как это сделать, читайте в данной статье.

GRE + IPSec чтобы слушать multicast в облаке

Несмотря на обилие статей про IPsec на linux, каждый раз, когда мне нужно было слушать multicast на виртуальной машине в облаке (на примере AWS), который туда нужно было туда получать через IPSec тоннель, я, сталкиваясь с какими-то проблемами в настройке, жалел, что не сделал никаких заметок в прошлый раз. В этот раз я решил записать пример конфигурации с небольшими пояснениями, и поделиться им с общественностью, в надежде, что это кому-то может быть полезным.

Яндекс выложил в опенсорс YDB

YDB решает задачи в одной из самых критичных областей — позволяет создавать интерактивные приложения, которые можно быстро масштабировать по нагрузке и по объёму данных. Мы разрабатывали её, исходя из ключевых требований к сервисам Яндекса. Во-первых, это катастрофоустойчивость, то есть возможность продолжить работу без деградации при отключении одного из дата-центров. Во-вторых, это масштабируемость на десятки тысяч серверов на чтение и на запись. В-третьих, это строгая консистентность данных.

В посте я расскажу об истории развития технологий баз данных, о том, зачем использовать YDB, как её применяют текущие пользователи и какие плюсы для всех несёт выход в опенсорс. А во второй половине поста поговорим о разных вариантах развёртывания.

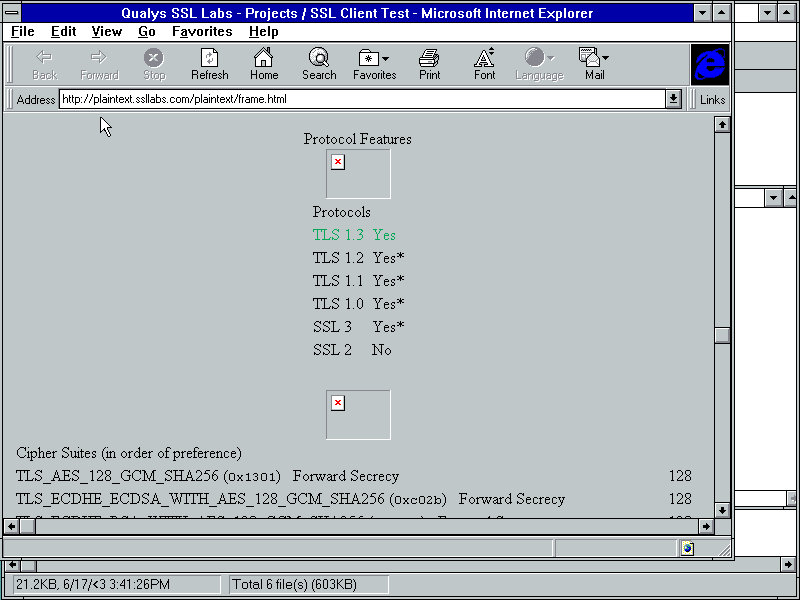

Современный TLS/SSL в Windows 3.11

В последнее время происходит ренессанс новых программ для ретро-компьютеров — для них пишут клиенты Slack, клоны Wordle, клиенты Mastodon. Однако большинству этих программ при подключении к Интернету требуется запущенный на современном компьютере прокси для работы с SSL/TLS, которых требуют сегодня практически все API. Но заставлять Gateway 4DX2-66 с установленной Windows 3.11 for Workgroups использовать для подключения к Интернету современную машину — это довольно грустное решение, поэтому я решил изменить статус-кво.

Нельзя сказать, что Windows 3.1 не поддерживала защищённые соединения; например, в Internet Explorer 2 была поддержка SSL. Но со временем и клиенты, и серверы перешли на новые версии протокола и алгоритмов SSL (теперь называемого TLS), и отказались от поддержки старых версий, потому что в них обнаружены уязвимости наподобие POODLE.

Тайная жизнь COM: как устроен Component Object Model в Windows и стратегии выбора объекта для атаки

Анализируя отчеты по разбору вредоносного ПО приходишь к выводу, что одним из популярных методов для закрепления в системе является COM Hijacking (T1546.015). Примером такого вредоносного ПО является Fancy Bear или Jumplump. Таким образом, становится очень важно команде Blue Team уметь детектировать данный вид атаки. Поэтому было принято решение выпустить серию статей, посвященных технологии Component Object Model, разбору атаки COM Hijacking и ее детектированию.

Защита персональных данных. Часть 2

В этой статье мы продолжим рассмотрение процесса построения системы защиты персональных данных. В предыдущей статье мы остановились на определении Уровня защищенности персональных данных.

Следующим шагом является определение тех мер, которые необходимы для последующего построения системы защиты. Сегодня мы будем говорить о тех “промежуточных” документах, которые определяют те меры, которые мы должны реализовать в своей системе защиты персональных данных.

Защита персональных данных. Часть 1. Законы и требования

Требования по защите персональных данных в России существуют уже более 16 лет и с этого времени было выпущено большое количество различных документов и нормативных актов. Я думаю, мало кто будет спорить с тем, что в России требования нормативки традиционно являются драйвером рынка ИБ. Это верно как для защиты персональных данных, так и для защиты критической информационной инфраструктуры и других направлений ИБ. Поэтому прежде, чем говорить о тех технологиях и решениях, которые могут использоваться для обеспечения безопасности персональных данных, не лишним будет разобраться с тем, какие именно нормативные акты определяют необходимость выполнения тех или иных защитных мер.

Личный опыт интеграции 1С и Telegram

Это не совсем туториал. Хотя вы найдете здесь рабочий пример несложной интеграции 1С и Telegram. В большей степени я хотел поделиться своими ощущениями от процесса. Мне приходилось делать множество интеграций 1С с различными системами. И я бы выделил работу с Telegram в ряду прочих. Выделение это будет с большим знаком "плюс" и вот почему.

Dovecot: Работа с групповыми почтовыми ящиками под своим паролем

В любой организации имеются ролевые почтовые адреса (типа info@company.com или order@company.com) с которыми коллективно работает группа сотрудников . В некоторых почтовых системах (как например MS Exhange), поддержка таких адресов уже зашита в логику программного обеспечения. В других случаях приходится самим подбирать различные технические подходы. Давайте рассмотрим их подробнее.

Создание надстроек для отечественного офисного пакета «МойОфис». Часть первая, вводная

Поскольку это первая моя публикация на Хабре, хотя как читатель я присутствую здесь уже довольно много лет, я скажу пару слов о себе. Вообще мой стаж как программиста, если учитывать и студенческие годы, когда я под руководством моего руководителя практики начал изучать С и С++ еще в 1992 году (откидываем программирование на калькуляторах, это всё таки баловство), уже более 30 лет. Много чем занимался в этой сфере, и что перепробовал по работе и чисто из интереса.

Несколько более «известным» я стал с 2016 года в кругу тех, кто активно использует станки ЧПУ, как разработчик средств автоматизации (макросов) под CorelDraw. Тем не менее, сегодня речь пойдет о другой автоматизации – офисной. В силу своей работы на гос службе, мне приходилось заниматься внедрением и поддержкой документооборота, а также автоматизацией разных рутинных задач. Поэтому тема не сказать, что для меня незнакомая. Но про автоматизацию в наших офисных пакетах (конкретно «МойОфис») можно сказать, что не знал почти ничего до нынешней зимы. И так как у меня появилось свободное время, и я решил более подробно изучить «МойОфис» в плане автоматизации, а конкретно того, возможно ли хоть как-то сделать создание автоматизации удобоваримым с точки зрения программирования и переноса макросов VBA из «MS Office», в Lua надстройки под «МойОфис».

Домашний NAS сервер

Домашний NAS сервер на 10 жестких дисков для личного использования на базе Linux

Когда имеется большой объем файлов, который необходимо хранить на одном домашнем сервере с низким энергопотреблением, малыми габаритами, невысоким тепловыделением и бесперебойным питанием, а также с большим количеством жестких дисков...

Новый способ угона автомобилей без ключа: инъецирование через CAN

Это казалось бессмысленным актом вандализма любителей разрушать прекрасное. Спустя три месяца ситуация повторилась.

PCIe для электронщиков: все нюансы использования

Итак, если вы читали предыдущие статьи по этой теме (часть 1, часть 2), то основы работы с PCIe вам уже знакомы и, возможно, у вас есть некая задумка по применению этого стандарта в своём проекте. Это может быть желание снарядить одноплатник несколькими дешёвыми, но мощными картами WiFi с PCIe для вардрайвинга, добавление второго SSD NVMe в ноутбук вместо неиспользуемого контроллера Ethernet или же подключение полноразмерной видеокарты к Raspberry Pi через навороченный переходник. Что бы вы ни собирались реализовать – давайте убедимся, что вам будут знакомы все возможности применения PCIe.

Bash скрипты

Работа с командной строкой Linux & Shell скрипты для начинающих.

В Linux автоматизация процессов в значительной степени решается исполняемыми скриптами в shell оболочке. Это подразумевает под собой создание файла, содержащего ряд команд, которые исполняются последовательно.

В этой статье мы обсудим основы написания сценариев bash, включая переменные, команды, ввод/вывод и отладку. Каждый пункт сопроводим примерами.

Начнем.

PCIe для электронщиков: анатомия канала передачи

В предыдущий раз мы разбирали дифпары, их основы, правила разводки и известные допуски PCIe в этом отношении. Сегодня же мы поговорим о конкретных сигналах, на которых работает PCIe, а также узнаем, какие разъёмы применимы к этому интерфейсу.

Information

- Rating

- 4,072-nd

- Registered

- Activity