Примечание редактора: нельзя отрицать, что программы-вымогатели в настоящее время приносят киберпреступникам огромные доходы.

Некоторые группы, стремящиеся разбогатеть, агрессивно раздвигают границы. Они повышают свои требования до семизначных или восьмизначных сумм, угрожая опубликовать данные в Интернете, если платежи не будут произведены, и нацелены на больницы и другие уязвимые организации.

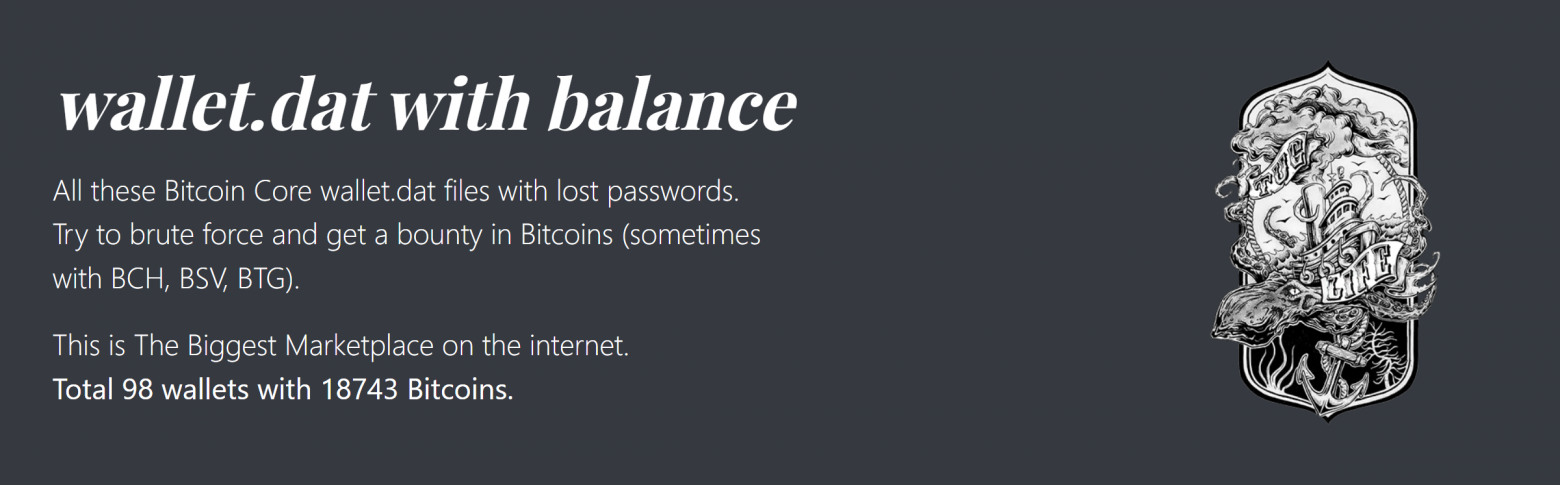

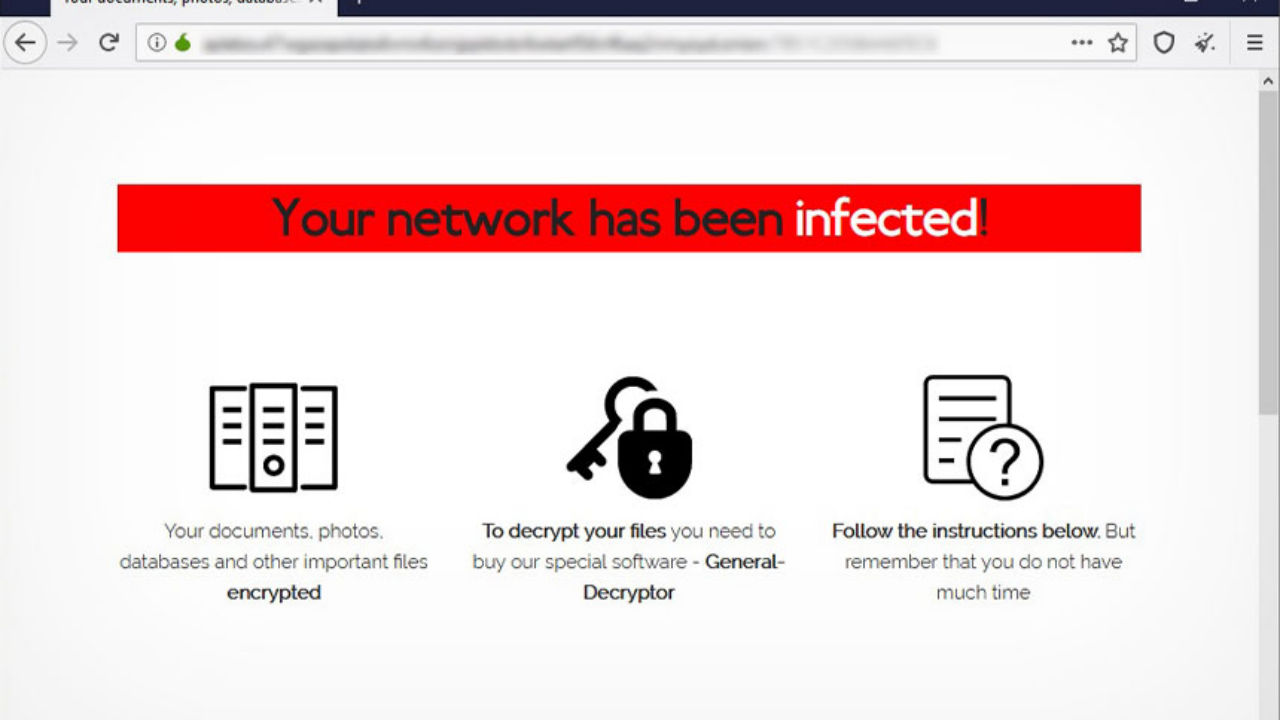

Одна из таких групп, получившая известность благодаря своей смелой и прибыльной тактике, – это REvil, также известная как Sodinokibi. Группа поставляет «программы-вымогатели как услугу». Разработчики продают вредоносное ПО партнерам, которые используют его для блокировки данных и устройств организации.

Помимо публикации данных о жертвах в Интернете в тех случаях, когда компании не удовлетворяют требованиям, REvil привлекает внимание своими попытками вымогательства у тогдашнего президента Дональда Трампа и утверждениями о получении 100 миллионов долларов дохода от своей деятельности. По словам представителя REvil, который использует псевдоним Unknown, у группы большие планы на 2021 год.

Некоторые из заявлений Unknown, такие как наличие аффилированных лиц, имеющих доступ к системам запуска баллистических ракет и атомным электростанциям, кажутся невероятными — пока вы не прочитаете отчеты, которые заставят их казаться устрашающе правдоподобными. Reсord не может проверить правдивость этих утверждений. Unknown недавно поговорил с экспертом по анализу угроз из компании Recorded Future Дмитрием Смилянцом об использовании программ-вымогателей в качестве оружия, о невмешательстве в политику, экспериментах с новыми тактиками и о многом другом. Интервью было проведено на русском языке, переведено на английский с помощью профессионального переводчика и отредактировано для ясности.

Дмитрий Смилянец: Unknown, как вы решили заняться шантажом?