/* здесь могла быть картинка про грамматику, но мы решили не нагружать ваш браузер */User

Так зачем же все таки нужны Refresh токены в OAuth?

Эта тема довольно активно дискутируется – вот и на Stackoverflow вопрос есть и на Хабре тоже обсуждается. Собственно, именно обсуждение на Хабре и заставило меня высказаться.

Все предложенные комментаторами и авторами мнения касаются безопасности двухтокенного подхода. Безусловно, так и должно быть, ведь безопасность – это главное для фреймворка авторизации/аутентификации! Но будем откровенны – во многих случаях использования подход с двумя токенами не дает никакого выигрыша в защищенности по сравнению с простым и тупым подходом с одним токеном. Или этого сразу не видно…

«Refresh токен можно хранить более защищенно!» — можно и нужно, хотя почти никто так не делает.

«Access token передается по сети чаще – и вероятность его утечки больше» — полноте, мы ведь всегда используем TLS, правда?

«Утечка Ассеss токена на так страшна как утечка Refresh токена» — да, и это тоже правда, именно поэтому в браузер Refresh токен и не выдается…

Есть много нюансов, есть много сценариев использования, при которых использование разных токенов становится полезным, просто видно их не сразу!

Но есть и еще один аргумент, который я почему-то ни разу не встречал – хотя он, на мой взгляд, полностью объясняет, зачем же нужен Refresh токен и почему нельзя, абсолютно, категорически нельзя обойтись только Access токеном.

Производительность.

Компьютерная криминалистика (форензика) — обзор инструментария и тренировочных площадок

Форензика (компьютерная криминалистика, расследование киберпреступлений) — прикладная наука о раскрытии преступлений, связанных с компьютерной информацией, об исследовании цифровых доказательств, методах поиска, получения и закрепления таких доказательств. В этой статье мы рассмотрим популярные инструменты для проведения криминалистического анализа и сбора цифровых доказательств.

DIY порошок для посудомойки: как не растворить посуду и не повторить моих ошибок. Год экспериментов

Предыдущие публикации:

→ Пудра для мозга или как сделать порошок для посудомойки в 9,7 раз дешевле

→ DIY порошок для посудомойки: разбираем промышленные средства и улучшаем рецепт

Прошло уже больше года с момента последней публикации из серии домашней алхимии, посвященной

Некоторые системные файлы Windows забиты мусором метаданных от Adobe

Доля мусора Adobe XMP в системных файлах Explorer.exe и ApplicationFrame.dll

Объём системных файлов Windows вырос с 250-350 МБ в Windows 98 до 700-800 МБ в Windows XP, а затем до 10-15 ГБ в Windows 7 и продолжает расти. Если вы задавались вопросом, почему дистрибутив Windows 10 занимает так много места на диске, а система потребляет так много оперативной памяти (по сравнению с Linux), то знайте, что маленькая, очень маленькая часть вины за это лежит на компании Adobe. Именно Adobe разработала и продвигает технологию Extensible Metadata Platform (XMP), которая раздувает размер файлов (например, PNG), а затем эти раздутые файлы PNG включаются в состав системных бинарников Windows.

Доля XMP невелика в общем объёме дистрибутива Windows 10 (всего лишь 5341271 лишний байт), хотя в отдельных файлах значительная часть занята лишними метаданными. И это не какие-то цифровые подписи от крякнутой программы Sound Forge, с помощью которой создавались системные WAV-файлы для Windows 95, а совершенно ненужные и неинформативные метаданные PNG.

Bluetooth-метка Nut 2: +10 к памяти, +10 к слуху. Не забывайте ценные вещи

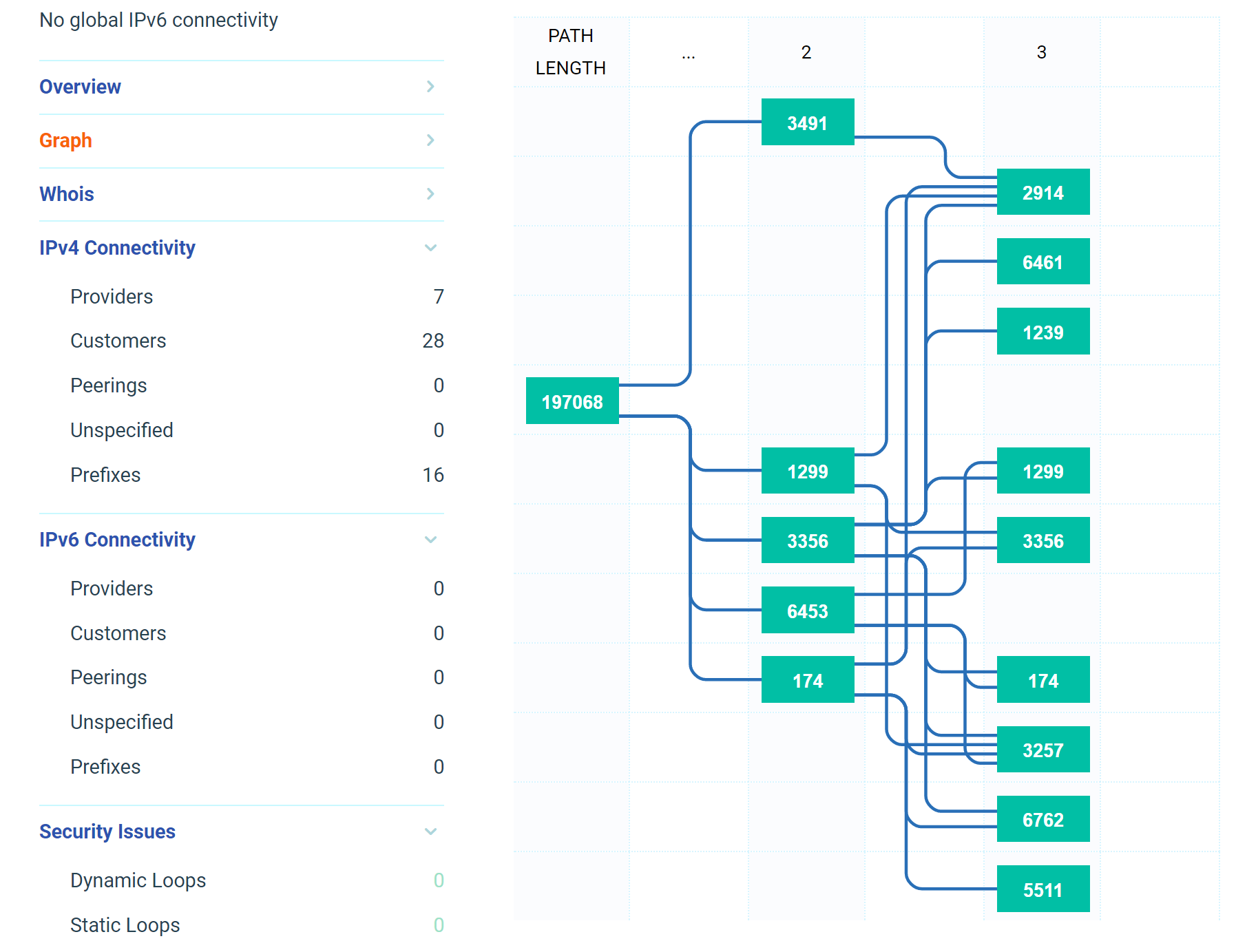

Как выбрать поставщика услуг информационной безопасности

Что важно при выборе провайдера услуг по нейтрализации DDoS-атак и защиты сетевого периметра?

«Ширина канала к серверу» — скажете вы. Ну, и добавите: «Защита от разных векторов атак». Возможно в вашем списке ещё есть активный сканер уязвимостей. Что тут сложного?

Многим кажется, что DDoS-mitigation решения, это просто «быстрый и масштабный бан плохих IP», что недалеко от правды, но всё-таки не до конца верно. Учитывая, что только за прошедший год количество DDoS-атак увеличилось в полтора раза и вышло на передовицы СМИ из-за разрушительного эффекта, новостной волной хотят воспользоваться не только чистоплотные и высокопрофессиональные компании из области информационной безопасности.

Для того чтобы не гадать, а знать наверняка, на какие основные параметры обращать внимание при выборе такой важной вещи, как защита сетевой инфраструктуры от атак на отказ в обслуживании, мы в Qrator, совместно с Wallarm и CDN-провайдером NGENIX подготовили специальную страницу, где собраны наиболее важные критерии, на которые требуется обращать внимание в момент выбора конкретного решения, услуги, сервиса, продукта — неважно.

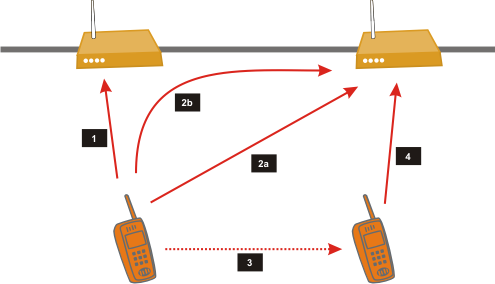

Быстрый роуминг (802.11r) в WiFi сети на базе Lede (aka OpenWRT)

Суперсилы WinDbg для .NET-разработчиков

Особенно этот материал будет полезен тем, кому сложно смотреть доклады на английском языке, так как расшифровка переведена на великий и могучий!

Как выжать максимум? Пять ключевых моментов эффективного сайта

Начнем с математики. Векторизация вычислений в реализации технологии RAID-6

Атаки на сетевое оборудование с Kali Linux

В данной статье мы рассмотрим актуальные атаки на сетевое оборудование и инструменты, доступные в популярном дистрибутиве Kali Linux для их проведения.

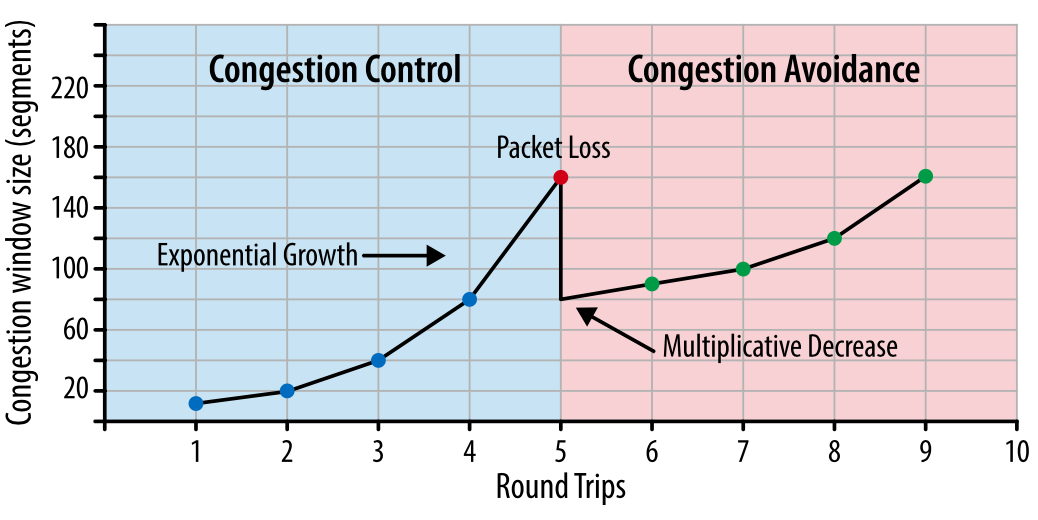

Внутренние механизмы ТСР, влияющие на скорость загрузки: часть 2

В первой части мы разобрали «тройное рукопожатие» TCP и некоторые технологии — TCP Fast Open, контроль потока и перегрузкой и масштабирование окна. Во второй части узнаем, что такое TCP Slow Start, как оптимизировать скорость передачи данных и увеличить начальное окно, а также соберем все рекомендации по оптимизации TCP/IP стека воедино.

7 лучших сервисов защиты от DDoS-атак для повышения безопасности

Загрузка доверенной среды или лёгкий путь к паранойе в IT

Несмотря на несколько академичное название, тема носит вполне себе практичный характер.

Когда мы видим заголовки новостей об очередном успешном взломе чатов Telegram или WhatsApp (ЦРУ, Иранскими спецслужбами, Zimperium – нужное подчеркнуть), людям достаточно часто приходится объяснять, что компрометация операционной системы или аккаунта пользователя не является синонимом слабости защиты самого приложения, и это не является поводом отказаться от пользования своим любимым мессенджером, т.к. на его месте может оказаться без принципиальной разницы любой другой.

А если вы, например, загрузившись с флэшки «перезабиваете» пароли администратора любой своей Windows-машины, это отнюдь не говорит о чудовищных дырах в «мастдае», а о вас – как о супер-хакере, взломавшем детище Microsoft.

Хотелось бы немного прояснить вопросы среды, компонентов доверия и угроз, чтобы создать целостную картинку и разобраться в том, чего мы ждём в плане безопасности от операционной системы, BIOS и любимого чат-приложения, дабы не перекладывать ответственность с больной головы на здоровую.

Итак, начнём с практики, есть следующий кейс:

Невидимые друзья вашего github-репозитория

Github это незаменимый инструмент, прочно вошедший в жизнь практически каждого разработчика.

Хотя многие из нас используют его постоянно, не все знают, что существует большое количество сторонних (и бесплатных) сервисов и инструментов, которые тесно интегрированы с github и расширяют его функциональность.

В данной статье мы уделим внимание, в основном, инструментам, работающим в инфраструктуре npm. Полный список сервисов, интегрирующихся с github, можно посмотреть на странице github integrations directory.

Сегодня в выпуске:

- Настраиваем continuous integration c travis ci

- Настраиваем отчеты о test coverage с coveralls

- Мониторим статус зависимостей с david

- Настраиваем автоматическое обновление зависимостей с greenkeeper

- Улучшаем сообщения коммитов с commitizen

- Генерируем changelog и release notes с conventional-changelog

- Управляем задачами с zube

Состоялся релиз OpenVAS 9

OpenVAS (Open Vulnerability Assessment System, Открытая Система Оценки Уязвимости, первоначальное название GNessUs) фреймворк состоящий из нескольких сервисов и утилит, позволяющий производить сканирование узлов сети на наличие уязвимостей и управление уязвимостями.

Недокументированные возможности Windows: точки остановки для ключей реестра

Впервые точки остановки для ключей реестра появились в Windows XP, где была реализована возможность исполнения ядром инструкции int 3 при открытии ключа реестра с пометкой (отладочным флагом)

BREAK_ON_OPEN или при создании подключа в составе такого ключа.Обзор сервиса Grammarly для улучшения письменной речи на английском языке

Grammarly — просто потрясающий сервис для проверки письма. Он умеет проникать в контекст ваших предложений и вылавливать даже самые тонкие ошибки. Я расскажу вам о тонкостях использования этого замечательного инструмента, которые могут не быть очевидными для начинающего пользователя.

Содержимое статьи:

- Как бесплатно получить «вечную» Premium-подписку

- Где располагается статистика и насколько хорошо она работает

- Все ли конструкции из знаменитого учебника English Grammar in Use воспринимаются как правильные

- Хороша ли интеграция с браузером, MS Word и Google Docs

- Где разработчики перестарались

10 подкастов для изучения/продолжения изучения английского языка

Шесть месяцев назад, я сделала для себя очень приятное открытие — подкасты на английском языке для изучающих английский язык. На тот момент у меня были проблемы с аудированием и открытие подкастов очень помогло мне развить аудирование до уровня понимания фильмов и аудиокниг без каких-либо субтитров.

Подкасты – это звуковые аудиофайлы в стиле радиопередач в интернете Как правило, подкасты имеют определенную тематику и периодичность издания. Каждый человек, у которого есть смартфон, может прослушивать подкасты. Для прослушивания подкастов у владельцев Apple есть родное приложение, называется «podcasts». Android пользователи могут использовать приложение «Podcast Addict».

Information

- Rating

- Does not participate

- Location

- Москва, Москва и Московская обл., Россия

- Registered

- Activity