Читать дальше →

Компания 1cloud.ru временно не ведёт блог на Хабре

Сначала показывать

В systemd нашли три уязвимости — разбираемся, в чем дело

3 мин

14KВ начале месяца специалисты по ИБ из Qualys обнаружили сразу три уязвимости в systemd — подсистеме инициализации Linux — позволяющие злоумышленнику получить права суперпользователя. Рассказываем, в чем их суть и какие дистрибутивы им подвержены.

+30

Почему Google уменьшает «время жизни» cookies, полученных с помощью HTTP

3 мин

21KЕще в начале года в компании Google сообщили, что с июля (когда выходит Chrome 68) все сайты, использующие HTTP, будут помечаться как небезопасные. В компании считают, что это позволит повысить конфиденциальность пользователей в сети.

Однако на этом работа ИТ-гиганта с HTTP не закончилась. В прошлом месяце стало известно, что Google дополнительно уменьшит «время жизни» cookies, полученных с применением незащищенного протокола, до одного года. Подробнее о ситуации расскажем далее.

Однако на этом работа ИТ-гиганта с HTTP не закончилась. В прошлом месяце стало известно, что Google дополнительно уменьшит «время жизни» cookies, полученных с применением незащищенного протокола, до одного года. Подробнее о ситуации расскажем далее.

+29

Пытливый взгляд АНБ: что такое война за Интернет-безопасность (Часть 2)

11 мин

45KПеревод

Предположения о том, что разведывательные агентства опередили нас настолько, что защищаться от них шифрованием бессмысленно, неверны. Как показывает один документ из архива Сноудена, АНБ не преуспело в расшифровке ряда коммуникационных протоколов, как минимум в 2012 году. В презентации для конференции, проведенной в том году, значится список программ шифрования, которые американцам взломать не удалось. В процессе дешифровки криптологи АНБ разделили свои цели на пять уровней согласно уровню сложности атаки и получаемому результату, начиная с «тривиальных» и до «катастрофических».

[первая часть]

Мониторинг пути перемещения документа в Сети классифицируется, как «тривиальная» цель. Запись чата в Facebook – «несложная» задача, в то время как уровень сложности дешифровки писем, отправляемых через российский провайдер интернет-сервисов Mail.ru, рассматривается, как задача «умеренной сложности». Но все три эти уровня классификации не представляют серьезных проблем для АНБ.

+29

350+ полезных ресурсов, книг и инструментов для работы с Docker

14 мин

105KПеревод

Мы уже ни раз приводили полезные руководства и подборки источников для разработчиков. На этот раз мы решили продолжить тему контейнеров, которую мы затрагивали ранее, и рассказать о подборке тематических ресурсов на GitHub.

+28

Что нового в Linux kernel 5.3 — графические драйверы, виртуализация и модификации в сетевой подсистеме

4 мин

20K+27

+27

Найдена крупнейшая БД украденных паролей: что следует знать

7 мин

77KВ декабре компания 4iq, занимающаяся предотвращением нелегального использования персональных данных и несанкционированного доступа к пользовательским аккаунтам, обнаружила файл с БД на 1,4 млрд украденных «учеток». Находка стала возможной благодаря сканированию даркнета и дипвеба на предмет подобных «сливов», которыми могут воспользоваться злоумышленники.

Это «самая объемная» база данных такого рода на сегодняшний день. В этой статье мы поговорим об особенностях найденной базы, вспомним похожие утечки пользовательских данных и расскажем о том, что делать в ситуации, если вы «нашли себя» в такой БД.

Это «самая объемная» база данных такого рода на сегодняшний день. В этой статье мы поговорим об особенностях найденной базы, вспомним похожие утечки пользовательских данных и расскажем о том, что делать в ситуации, если вы «нашли себя» в такой БД.

+27

Рабочий вопрос: почему западным IT-компаниям интересны сотрудники-аутисты

8 мин

32KНе так давно мы, как IaaS-провайдер, начали рассказывать о мифах [Часть 1, Часть 2], которые сложились вокруг облачных технологий, и постарались их развеять.

Сегодня мы поговорим о том, как и почему крупные западные IT-компании начали обращать особое внимание и ценить уникальные возможности своих сотрудников с расстройствами аутистического спектра вообще и синдромом Аспергера в частности.

/ фото Kristina D.C. Hoeppner CC

Сегодня мы поговорим о том, как и почему крупные западные IT-компании начали обращать особое внимание и ценить уникальные возможности своих сотрудников с расстройствами аутистического спектра вообще и синдромом Аспергера в частности.

/ фото Kristina D.C. Hoeppner CC

+27

Кто там? В Евросоюзе предложили скрыть данные владельцев доменных имен

4 мин

14K25 мая в Евросоюзе вступает в силу Общий регламент по защите данных (GDPR). Постановление изменит способ хранения и обработки персональных данных компаниями, работающими на территории ЕС. Однако некоторые его положения до сих пор вызывают у сообщества вопросы.

Так, Корпорация по управлению доменными именами и IP-адресами (ICANN) предлагает исключить информацию о владельцах доменов (имя, адрес и др.) из WHOIS, чтобы привести принципы работы системы в соответствии с GDPR.

Разбираемся, зачем это нужно и кого затронет.

Так, Корпорация по управлению доменными именами и IP-адресами (ICANN) предлагает исключить информацию о владельцах доменов (имя, адрес и др.) из WHOIS, чтобы привести принципы работы системы в соответствии с GDPR.

Разбираемся, зачем это нужно и кого затронет.

+26

«Теперь обязательно»: выдача SSL-сертификатов с учетом DNS-записи

2 мин

17KВ этом году публичные организации, отвечающие за распределение сертификатов, в обязательном порядке начнут учитывать специальные DNS-записи. Эти записи позволяют владельцам доменов определять «круг лиц», которым дозволено выдавать сертификаты SSL/TLS (о них мы писали в нашем предыдущем посте) для их домена.

+25

Как обезопасить Linux-систему: 10 советов

9 мин

88KНа ежегодной конференции LinuxCon в 2015 году создатель ядра GNU/Linux Линус Торвальдс поделился своим мнением по поводу безопасности системы. Он подчеркнул необходимость смягчения эффекта от наличия тех или иных багов грамотной защитой, чтобы при нарушении работы одного компонента следующий слой перекрывал проблему.

В этом материале мы постараемся раскрыть эту тему с практической точки зрения:

/ фото Dave Allen CC

В этом материале мы постараемся раскрыть эту тему с практической точки зрения:

/ фото Dave Allen CC

+25

Новый спам: Как мошенники используют интерактивные робо-звонки из облака

3 мин

35KПеревод

Журналист издания Ars Technica Шон Галлахер рассказал о новой технологии, применяемой телемаркетологами с помощью облачных сервисов — «внешних интерактивных голосовых ответах». Говоря человеческим языком — теперь роботы могут звонить потенциальным клиентам и прикидываться живым человеком.

Была середина дня, мой телефон зазвонил — на экране высветился незнакомый, но явно местный номер. Я было подумал, что это кто-то из моих детей звонит с девайса друга (потому что свой забыт дома), чтобы попросить забрать из школы. Я ответил на звонок и довольно быстро почувствовал себя участником эксперимента по тестированию эффекта «зловещей долины».

«Добрый день!», — сказал голос на другом конце провода, я ответил на приветствие. «Меня зовут Эми, я старший клиентский представитель компании American Direct Services». Потом «Эми» на пару секунд замолчала.

Была середина дня, мой телефон зазвонил — на экране высветился незнакомый, но явно местный номер. Я было подумал, что это кто-то из моих детей звонит с девайса друга (потому что свой забыт дома), чтобы попросить забрать из школы. Я ответил на звонок и довольно быстро почувствовал себя участником эксперимента по тестированию эффекта «зловещей долины».

«Добрый день!», — сказал голос на другом конце провода, я ответил на приветствие. «Меня зовут Эми, я старший клиентский представитель компании American Direct Services». Потом «Эми» на пару секунд замолчала.

+25

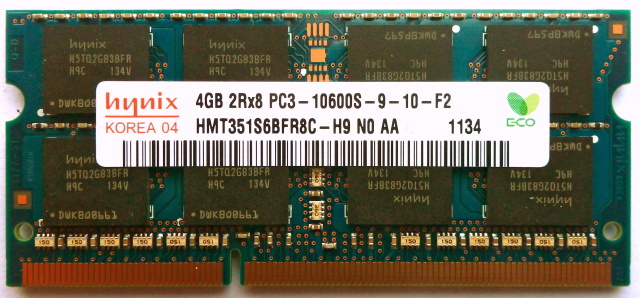

Как получить статус суперпользователя с помощью уязвимости DRAM: Техника Rowhammer

3 мин

41KПеревод

Исследователи информационной безопасности из Google создали эксплойт, который эксплуатирует физические слабости чипов DDR-памяти определенных типов, для повышения прав не-доверенных пользователей на Intel-совместимых компьютерах, работающих под Linux.

В посте в блоге проекта Project Zero специалисты Google описали технику эксплуатации уязвимости, которая заключается в изменении значений отдельных битов данных (bit flipping), хранящихся в модулях чипов DDR3, которые называют DIMM. В прошлом году исследователи доказали, что подобная подмена битов может быть осуществлена с помощью воздействия на небольшие участки памяти, которое приводит к изменению хранящихся там данных. Представители Google показали, как все это может быть использовано для реальной атаки.

+25

Ближайшие события

Как писать высокодоступный код

3 мин

29KИнженер фотосервиса Imgur Джейкоб Гринлиф (Jacob Greenleaf) опубликовал в блоге на Medium материал, в котором изложил несколько советов по созданию высокодоступного кода для отказоустойчивых систем. Мы решили взглянуть на экспертное мнение.

+24

Группа разработчиков предлагает перейти на UTF-8

3 мин

14KНедавно на Hacker News опубликовали манифест программистов из Тель-Авива. Они предложили сделать UTF-8 решением по умолчанию для хранения текстовых строк в памяти и коммуникации.

Материал породил активную дискуссию, и мы решили разобраться в ситуации, рассмотреть аргументы ИТ-экспертов — в том числе инженеров IBM и специалистов консорциума W3C.

Материал породил активную дискуссию, и мы решили разобраться в ситуации, рассмотреть аргументы ИТ-экспертов — в том числе инженеров IBM и специалистов консорциума W3C.

+23

Границы для пограничников: суд США установил правила для проверки устройств — обсуждаем ситуацию

4 мин

16KВ одном из предыдущих постов мы поговорили о том, можно ли считать досмотр девайсов в аэропортах нарушением прав человека. Мнения разделились. Одни выступили за то, что законопослушному гражданину нечего скрывать от пограничных проверок. Другие указали на многочисленные конституции, которые провозглашают свободу частной жизни от посторонних глаз.

И некоторое время назад федеральный суд Бостона вынес судьбоносное решение: у проверяющих служб должны быть веские основания, чтобы просматривать содержимое вашего смартфона, ноутбука или другого устройства. Рассказываем, как развивается эта ситуация.

И некоторое время назад федеральный суд Бостона вынес судьбоносное решение: у проверяющих служб должны быть веские основания, чтобы просматривать содержимое вашего смартфона, ноутбука или другого устройства. Рассказываем, как развивается эта ситуация.

+23

Обсуждение: работа интернета держится на open source — какие аргументы есть у критиков

3 мин

7.7K+23

Чипы для ML — рассказываем о новинках

3 мин

7.4KЧитать дальше →

+23

+23