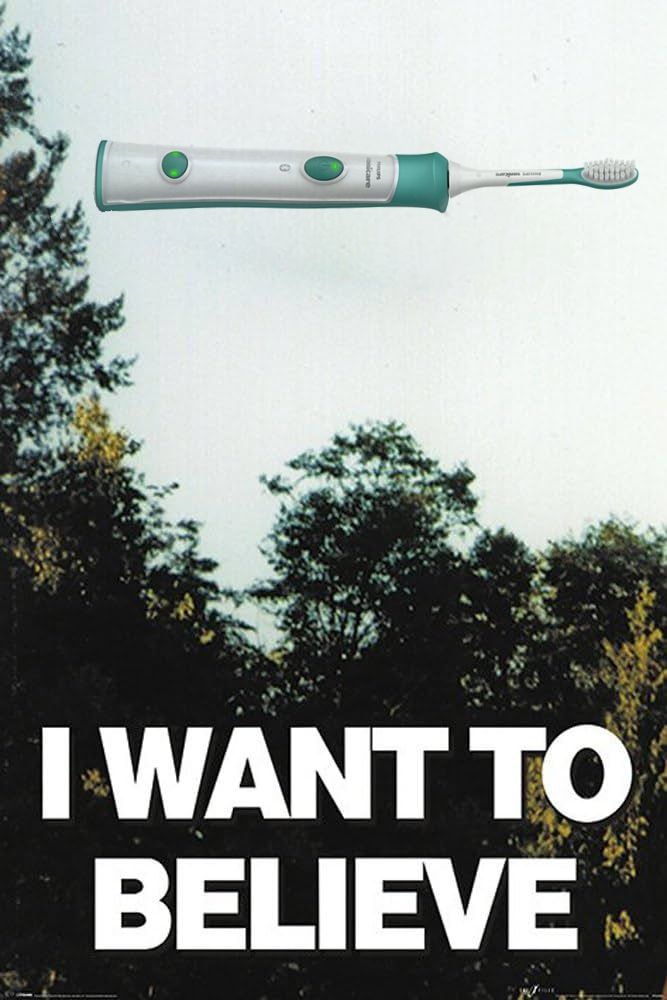

На прошлой неделе статья была перепечатана во множестве СМИ по всему миру. Немедленно последовали и опровержения: и традиционные, с запросом комментариев у всех участников «креатива», и нестандартные. Компания Malwarebytes опубликовала статью с длинным заголовком «Как определить, что ваша зубная щетка используется в DDoS-атаке» и кратким содержанием «Нет, не используется». Эта безусловная небылица, впрочем, напоминает нам сразу про две регулярные темы в сфере ИБ: о критической небезопасности IoT-устройств (но не этих!) и о бессмысленной и беспощадной моде на подключение к Wi-Fi приборов, которые этого совершенно не требуют.