Всем привет!

Сам я криптографией не занимаюсь, но кому то вполне может пригодится мое небольшое исследование. Решил разобраться со встроенными в процессор функциями RDRAND и RDSEED. Компилятор Delphi сказал Undeclared identifier. Хмм. Уже давно существует BMI, BMI2, AVX, AVX2 и даже AVX-512, а дельфийцы остановились на SSE4.2. Не беда. Скомпилируем код сами.

Сначала сделал проверку на поддержку данных функций процессором. Конечно же CPUID. Использовать CPUID можно начиная с первых Pentium процессоров. Надеюсь никто не додумается запустить CPUID на 486 машине, ибо ее там еще не было. Кстати RDRAND и RDSEED до процессоров IvyBridge также не существует.

function CPU_support_RDRAND: Boolean;

asm

mov rax, $01

cpuid

test ecx, 40000000h //тестируем 30-й бит

setne al

end;

function CPU_support_RDSEED: Boolean;

asm

mov rcx, 0

mov rax, $07 //страница №7

cpuid

test ebx, 40000h //тестируем 18-й бит

setne al

end;

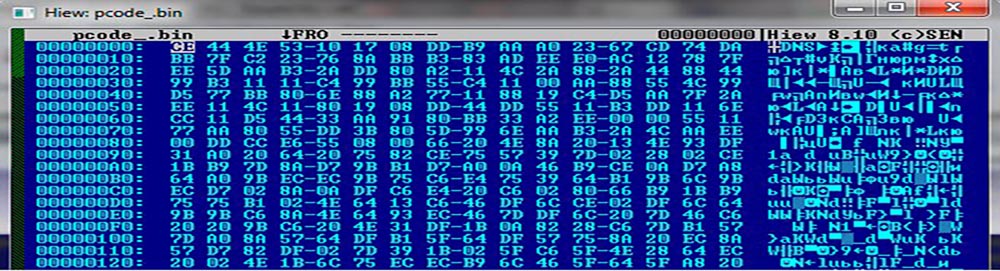

Оказалось, что мой Core i7 G6950X Extreme поддерживает данные функции. Поэтому дальше решил скомпилировать байт-код вручную. Для опытных приведу код REX и REX.W префиксов. Возможно вы захотите записать результат в другой регистр:

const

REX_RDRAND32: Byte = $F0; //(11b:REG, 110b:OPCODE, 000b:EAX)

REX_RDSEED32: Byte = $F8; //(11b:REG, 111b:OPCODE, 000b:EAX)

REX_W_RDRAND64: Byte = $48; //(11b:REG, 110b:OPCODE, 000b:RAX)

REX_W_RDSEED64: Byte = $48; //(11b:REG, 111b:OPCODE, 000b:RAX)