Пока вся страна готовится к новому экономическому кризису, судорожно скупая всевозможные товары, продукты и недвижимость, мы предлагаем всем заняться саморазвитием, вложиться в себя. Ведь гречка с макаронами скоро будут съедены, но зато на новые харчи можно будет заработать, вложив время в самообразование. Сами понимаете, в непростые времена выгодно быть универсальным, неприхотливым и не болеющим. О последних двух качествах, возможно, поговорим отдельно, а сейчас обсудим ассортимент наиболее интересной литературы по информационной безопасности и программированию, опубликованной в 2014 году.

Книга написана в стиле планирования футбольной игры. Здесь подробно и пошагово разобраны проблемы и трудности, с которыми сталкиваются специалисты по безопасности, тестируя системы защиты. В частности, рассматриваются атаки на различные типы сетей, обход антивирусов и взлом систем безопасности. Автор книги — Питер Ким, специалист по IT-безопасности с многолетним опытом, CEO компании Secure Planet.

Безопасность

Тактика хакера: практическое руководство по тестированию на проникновение (The Hacker Playbook: Practical Guide To Penetration Testing)

Книга написана в стиле планирования футбольной игры. Здесь подробно и пошагово разобраны проблемы и трудности, с которыми сталкиваются специалисты по безопасности, тестируя системы защиты. В частности, рассматриваются атаки на различные типы сетей, обход антивирусов и взлом систем безопасности. Автор книги — Питер Ким, специалист по IT-безопасности с многолетним опытом, CEO компании Secure Planet.

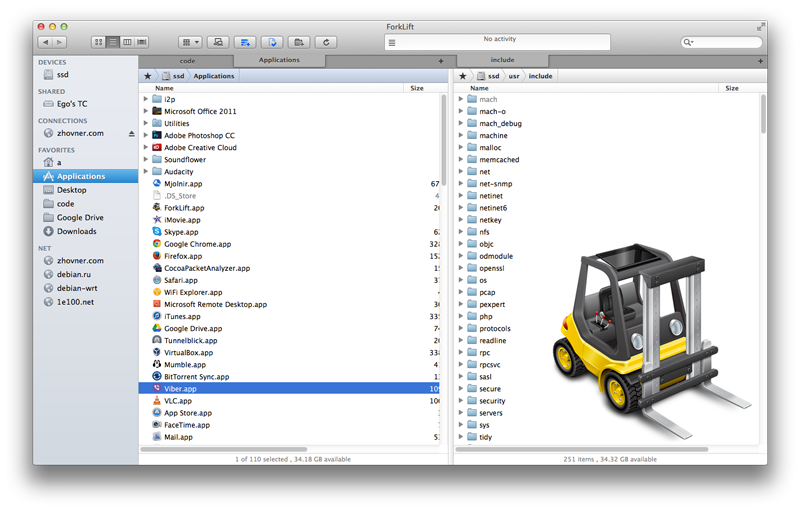

FTP, SFTP, WebDAV, S3, iDisk, SMB, AFP, NIS

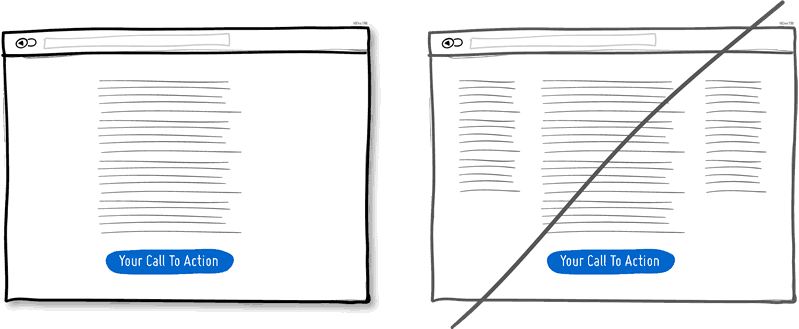

FTP, SFTP, WebDAV, S3, iDisk, SMB, AFP, NIS Landing page — безусловно важный для каждого предпринимателя инструмент продвижения продукта. Но взгляд владельца лендинга часто «замыливается», и он не замечает элементарных ошибок и недочетов своего детища, в такие моменты и необходима конструктивная критика. Поэтому мы решили поделиться материалом Amanda Durepos, где десяток лендингов подвергаются беспощадному разбору независимыми экспертами.

Landing page — безусловно важный для каждого предпринимателя инструмент продвижения продукта. Но взгляд владельца лендинга часто «замыливается», и он не замечает элементарных ошибок и недочетов своего детища, в такие моменты и необходима конструктивная критика. Поэтому мы решили поделиться материалом Amanda Durepos, где десяток лендингов подвергаются беспощадному разбору независимыми экспертами. На MoscowJS приходят докладчики разного уровня. У некоторых за плечами опыт выступлений на крупных конференциях. Кто-то преподавал в ВУЗе или вёл тренинги. Многие выступают на публике в первый раз.

На MoscowJS приходят докладчики разного уровня. У некоторых за плечами опыт выступлений на крупных конференциях. Кто-то преподавал в ВУЗе или вёл тренинги. Многие выступают на публике в первый раз.