Привет, Хабр! Из этого текста ты поймёшь, что я стала читать «Юного радиолюбителя» и влюбилась в эту книгу и её автора, и теперь очень хочу сделать что-то похожее для тех, кто делает первые шаги с Ардуино — чтобы это было просто и понятно.

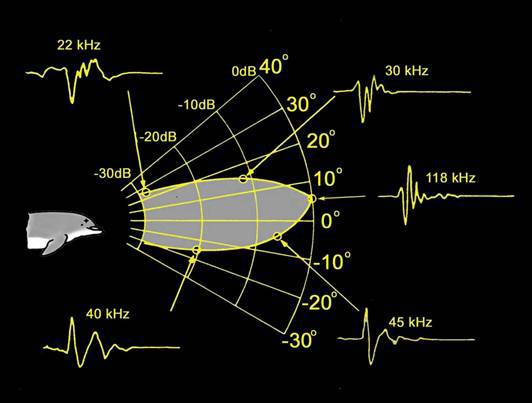

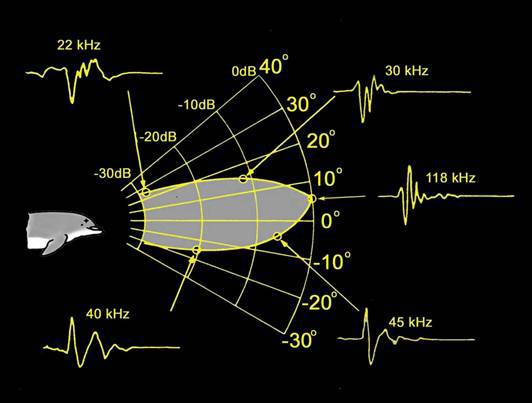

Принцип эхолокации для определения расстояния до объекта положен в основу датчика движения, который мы будем использовать.

Надеюсь, статья будет интересна не только новичкам, но также сэкономит время и более продвинутым пользователям, так как я постаралась собрать в одном месте информацию по ультразвуковому дальномеру, включая даташиты, ТТХ, спеки, иллюстрации и библиотеки из различных источников.

Принцип эхолокации для определения расстояния до объекта положен в основу датчика движения, который мы будем использовать.

Надеюсь, статья будет интересна не только новичкам, но также сэкономит время и более продвинутым пользователям, так как я постаралась собрать в одном месте информацию по ультразвуковому дальномеру, включая даташиты, ТТХ, спеки, иллюстрации и библиотеки из различных источников.

В последнее время мы часто слышим о реактивном программировании и видим различные баззворды: message-driven архитектура, event-sourcing, CQRS. К сожалению, на Хабре об этом пишут довольно мало, поэтому я решил исправить ситуацию и поделиться своими знаниями со всеми желающими.

В последнее время мы часто слышим о реактивном программировании и видим различные баззворды: message-driven архитектура, event-sourcing, CQRS. К сожалению, на Хабре об этом пишут довольно мало, поэтому я решил исправить ситуацию и поделиться своими знаниями со всеми желающими.