С приходом каждого нового кризиса в современной России вспоминают об импортозамещении. Однако, сегодня, к уже характерному признаку тяжёлых времён — обвалу рубля, добавились ещё и западные санкции. Они угрожают добыче нефти не только на шельфе, но и на традиционных месторождениях. С учетом скрытого импорта, при оказании услуг российскими «дочками» зарубежных компаний, доля импортного оборудования и технологий достигает 80%, а по отдельным проектам может превышать 90%.

«Уже в среднесрочной перспективе существует риск снижения производства», — признал Минпромторг и постановил снизить эту зависимость к 2018–2020 хотя бы до 50-60%, а к совсем близкому 2035 и вовсе довести до 10 процентов. Всё это хорошо, но причём же здесь IT скажете вы? А вот посмотрите на диаграмму.

Это удивительно, но если верить Минпромторгу, наибольшая доля западного продукта наблюдается далеко не в трубах и даже не в оборудовании для шельфового бурения. Сильнее всего нефтяники зависят от импорта насосно-компрессорного оборудования, оборудования для геолого- и сейсморазведки, программно-аппаратных комплексов и систем автоматизации, оборудования и технологий для морского бурения.

Наши власти понимают опасность такой ситуации и даже начали принимать превентивные меры ещё до наступления кризиса. В результате сегодня общий объём ежегодной государственной поддержки гражданских исследований и разработок, по словам господина Медведева, составляет более 370 млрд рублей. В рамках этого процесса началось выполнение целого ряда «дорожных карт» по приоритетным направлениям, которые носят межотраслевой характер. Напомню, что на почётном шестом месте списка этих направлений расположились “высокие технологии в топливно-энергетическом комплексе”. Значит есть шанс на взрывной рост высокотехнологичных стартапов в стратегической нефтяной промышленности?

В данной статье я попробую разобраться в этом подробнее, взглянув на сложности внедрения высоких технологий в нашу нефтяную отрасль через призму своего восьмилетнего опыта разработки электроники для стартапов в данной сфере и даже рискну дать несколько непрошенных советов тем, кто готов попытать счастья на этом поприще.

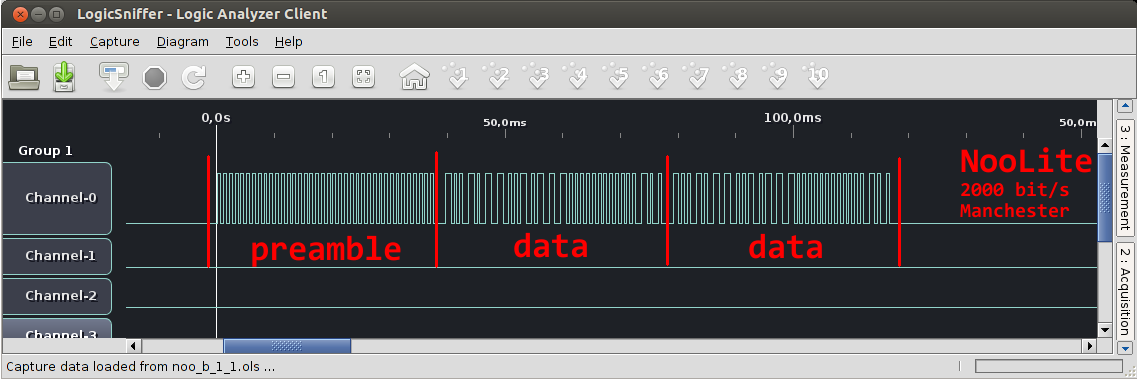

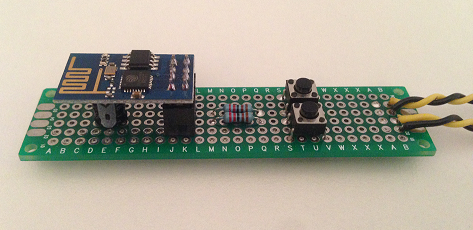

Данный протокол уже много где описан. Я хочу показать и подробно описать свою реализацию на конкретном микроконтроллере. Мне было необходимо принимать сигнал с пульта RGB — такого, как на картинке. Его система команд приведена внизу статьи.

Данный протокол уже много где описан. Я хочу показать и подробно описать свою реализацию на конкретном микроконтроллере. Мне было необходимо принимать сигнал с пульта RGB — такого, как на картинке. Его система команд приведена внизу статьи.

Приветствую вас, уважаемые хабровчане!

Приветствую вас, уважаемые хабровчане!

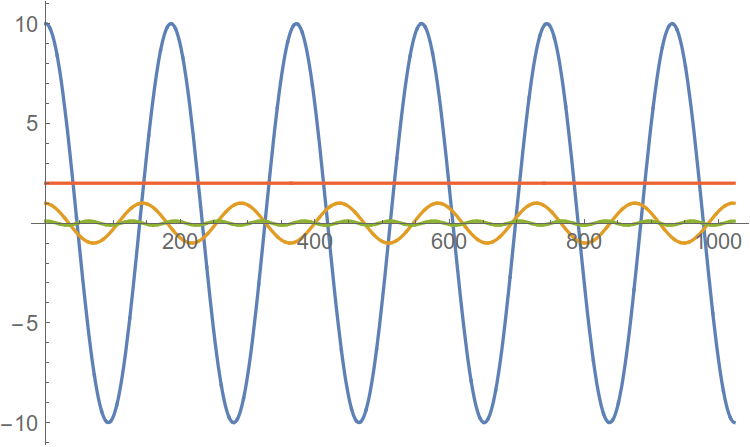

Разработки Синезис не ограничиваются одной лишь видеоаналитикой. Мы занимаемся и аудиоаналитикой. Вот о ней-то мы и хотели сегодня вам рассказать. Из этой статьи вы узнаете о наиболее известных аудиоаналитических системах, а также алгоритмах и их специфике. В конце материала – традиционно – список источников и полезных ссылок, в том числе аудиобиблиотек.

Разработки Синезис не ограничиваются одной лишь видеоаналитикой. Мы занимаемся и аудиоаналитикой. Вот о ней-то мы и хотели сегодня вам рассказать. Из этой статьи вы узнаете о наиболее известных аудиоаналитических системах, а также алгоритмах и их специфике. В конце материала – традиционно – список источников и полезных ссылок, в том числе аудиобиблиотек.