Всем привет! Это мы, команда модераторов Хабра. Долгое время мы делали свою работу, иногда появлялись в комментариях и часто слышали мнение о том, что мы вообще роботы. С ростом активности и потока публикаций мы увидели, что читатели и пользователи, а иногда и корпоративные клиенты, не до конца понимают, как работает модерация. Если коротко, то большинству видится либо автоматика, либо люди, окружённые тремя мониторами, на которых на дашбордах валятся алерты о нарушениях, запросах и острых моментах. На самом деле всё проще и одновременно сложнее, а главное, лампово и по-людски. Мы собрали самые популярные мифы, вопросы, замечания и решили рассказать, как же работают модераторы на Хабре. Время выйти из сумрака!

Пользователь

Григорий Остер — Вредные советы для писателей мануалов

— Ну, там можно научиться огромному количеству новых и неизвестных вещей.

— А… Правда? Ок, удиви меня.

— Вот! – наивный юнец с радостью ткнул на указатель на приборной панели своей «Хонды».

— И что же в этом такого прикольного?

— Видишь стрелку? Она показывает с какой стороны у тебя крышка бензобака, чтобы ты помнил, где останавливаться у бензоколонки.

Я тяжело вздохнул, открыл бардачок, и, к ужасу парнишки, извлёк из него потрёпанный мануал 2004 года выпуска. После 20 секунд листания оного мануала, я ткнул пальцем в ту самую иконку, которая показывает, с какой стороны у тебя бензобак.

— Ну вот, пожалуйста. Это было известно ещё до «Тик-тока», и даже до «Фэйсбука». Эх! Это было известно ещё до интернета и, возможно, до появления автоматической коробки передач. Это было известно до того, как твои родители появились на свет. Ты мануал-то читал?

— Нет.

— Оно и видно.

Признайтесь, люди не читают мануалов. Давайте посмотрим, что Вам можно посоветовать, чтобы люди от них вообще избавились.

Как расколоть шпиона языком: шибболет в английском и не только

Если бы в сериале «Семнадцать мгновений весны» Мюллер знал, что мы сейчас хотим вам рассказать, то миссия Штирлица провалилась бы уже в первой серии. И это не шутка.

В каждом языке есть комбинации звуков, которые чужды для иностранцев. И даже с уровнем fluent и идеальным акцентом шпион все равно проколется. Для этого хватит всего лишь одной фразы или даже слова — не-носитель просто не сможет выговорить их правильно.

Интересно? Тогда поехали.

Самый полный чек-лист для защиты от мошенников

Несколько месяцев я изучал тему интернет мошенничества с целью собрать наиболее полный список действий, которые обезопасили бы меня от жуликов и их махинаций. Итогом изучения стал чек-лист, которым хочу поделиться со всеми. Его цель - сделать взлом цифровых активов сложным и бессмысленным.

Ликбез по техническому заданию

Для кого: начинающим разработчикам и желающим чтобы их поняли (заказчикам, стартапам и менеджерам).

Время чтения: 7 минут.

Отправная точка — требования

Хочу пирожное, потом морожное!

Вовка в тридевятом царстве

Существует распространенное заблуждение, что достаточно сказать: “Нужно приложение для музея/кошки/завода” и сразу станет понятно, что вам необходимо.

Айтишный дауншифтинг, стремление к минимализму и простоте

Современные IT чрезвычайно сложные, если не сказать переусложнённые, по своему устройству. Особенно это касается web. Фреймворки, grpc, Python/Go/JS/TS/Web Assembly etc, HTML5, CSS, Docker, Kubernetes и далее в бесконечность. Плюс современные методологии разработки ПО, типа Agile и иже с ними, заставляют выкатывать продукты в прод как можно быстрее, да ещё и так чтобы продукт понравился пользователю (то есть это наличие всяческих bells & whistles, чтобы заманить пользователя и прочих «плюшек» которые красиво выглядят, но жрут ресурсы как не в себя). Большинство плюёт на оптимизацию и вполне нормальным считается когда веб страничка весит мегабайты. А браузеры, которые должны всё это отображать, являются самыми тяжёлыми приложениями в ОС.

Всё вышеописанное может быть не так заметно, точнее не так осознаваемо людьми далёкими от айти, но, как ни странно, это начало раздражать самих айтишников. Программистов, админов, девопсов, да и просто людей, для которых компьютеры, электроника это хобби. И в результате, особенно в последнее время, стали происходить странные, на первый взгляд, вещи. Айтишники начали уходить в «андеграунд». По крайней мере в своих личных проектах. Как?

Как «пробить» человека в Интернет: используем операторы Google и логику

В очередной статье нашего цикла публикаций, посвященного интернет-разведке, рассмотрим, как операторы продвинутого поиска Google (advanced search operators) позволяют быстро находить необходимую информацию о конкретном человеке.

В комментариях к первой нашей статье, читатели просили побольше практических примеров и скриншотов, поэтому в этой статье практики и графики будем много. Для демонстрации возможностей «продвинутого» поиска Google в качестве целей были выбраны личные аккаунты автора. Сделано это, чтобы никого не обидеть излишним интересом к его частной жизни. Хочу сразу предупредить, что никогда не задавался целью скрыть свое присутствие в интернете, поэтому описанные методы подойдут для сбора данных об обычных людях, и могут быть не очень эффективны для деанонимизации фэйковых аккаунтов, созданных для разовых акций. Интересующимся читателям предлагаю повторить приведенные примеры запросов в отношении своих аккаунтов и оценить насколько легко собирать информацию по ним.

Как найти нужный шрифт, не зная его названия?

В этой статье мы рассмотрим несколько ресурсов, которые могут помочь вам в идентификации понравившегося шрифта.

Конечно, нельзя рассчитывать, что эти источники дадут вам 100 процентную уверенность в том что вы найдете нужный шрифт, но что помогут, так это точно.

Иди-ка ты на !@# со своей «токсичностью»

Так какого же чёрта моё прекрасное IT превращается в детский сад «Весёлый Програм-Мишка»?

Как уже снова не получить телефон (почти) любой красотки в Москве, или интересная особенность MT_FREE

UPD0 14.03 8:21 — Телефон больше не получить. Остальные интересные данные пока остались.

UPD1 14.03 10:39 — Дабы не очернять ребят из саппорта MaximaTelecom: Сообщил о ней я окольными путями, но раз пять переспросил и уточнил, дошло ли моё письмо до адресата — короче говоря, убедился, что оно у эфемерного (имена просили молчать) ответственного за вафли лица в метро. Я признаю, что это тупо, но цепочка "проблема в мосметро" → "у меня уже были связи со всяким мос, надо позвонить им" мне показалась весьма и весьма логичной в момент обнаружения уязвимости.

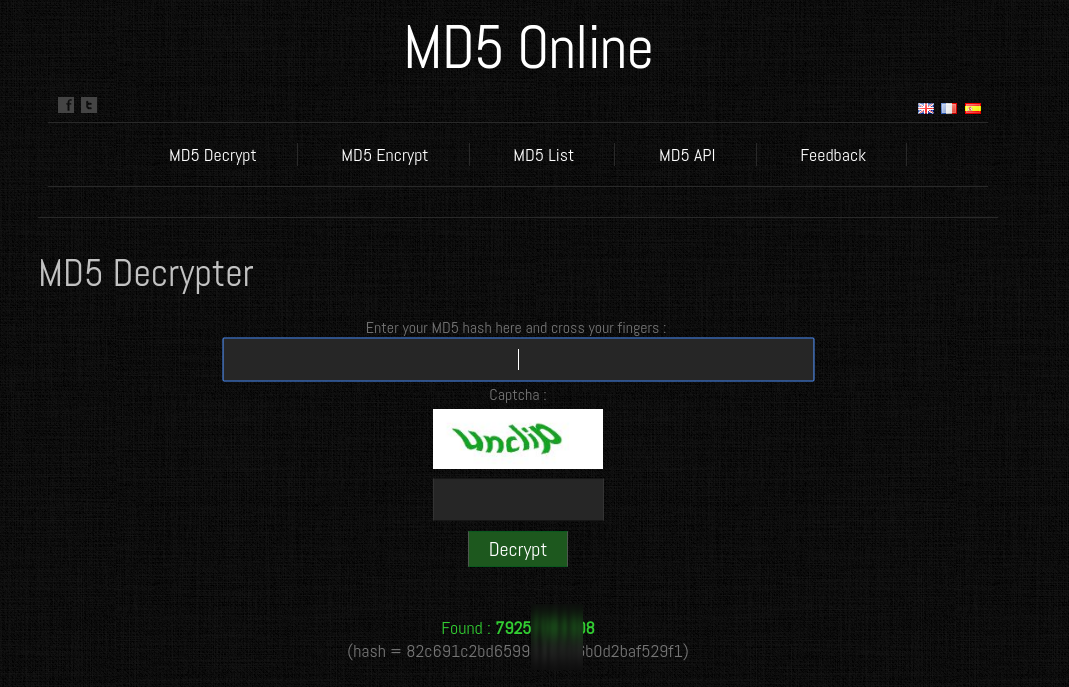

UPD2 14.03 15:40 — Уязвимость была найдена в uid Antxak — суть в том, что в uid лежит md5 телефона без соли. Снова можно искать телефоны.

UPD3 14.03 18:55 — Уязвимый хэш в uid был заменен на тот же, что и в телефоне. Пока не раскололи последний.

UPD4 15.03 20:51 — Значения и ключи почти всех полей были заменены на предположительно обфускованные.

Контроль сотрудников: не сходите с ума

Ну что, как ощущения от 2020 года и тотальной, всеобщей удалёнки? Легко было поверить сотрудникам и коллегам, когда фактически одним днём они пропали не только из зоны видимости, но и с радаров IT-мониторинга, офисных камер, IP-телефонии и СКУД? Каждый из нас сидел дома и взращивал в себе лояльность и доверие, мучительно представляя, что у вас начался рабочий день, а коллега ещё спит, у вас незакрытый тикет, а у парня из тестирования небось пельмени вот-вот доварятся. И дело теперь не за профессионализмом, а по большей части за личными качествами. К счастью, уже к июню удалёнка в компаниях «устаканилась», появились адекватные форматы взаимодействия, наладились рабочие уголки и быт. В нашей ИТ-отрасли вообще многое прошло бесшовно. Чего не скажешь о других — во многих российских компаниях и руководители, и сотрудники узнали, что существует bossware (а по-старинке Employee Monitoring Software).

А я за этот год поняла, что ни на одном ресурсе, кроме Хабра, нельзя честно высказаться на эту тему — обязательно что-то сгладят, затрут и выровняют. Так, чтобы ни нашим, ни вашим. А здесь есть, что сказать и от чего предостеречь.

Виртуальные личности, анонимность, одноразовые симки — суровая реальность в мире тотальной слежки

Кадр из игры Digital Resistance

В публичных чатах Telegram редко встретишь человека под настоящим именем. Показывать личные фотографии и номер телефона в профиле теперь не принято. И это совершенно нормально — похоже, раскрывать свою личность становится опасно. Даже если вам «нечего скрывать».

Виртуальные личности, анонимные аккаунты, запасные симки — раньше эти понятия ассоциировались с даркнетом и киберпреступностью. Но сейчас ситуация полностью изменилась. Анонимность стала базовым правилом информационной гигиены, когда все находятся под наблюдением.

Как НЕ СТОИТ использовать I2P и TOR

Или, сказ о неожиданных способах раскрытия пользователей распределенных сетей-анонимайзеров.

Пользователи анонимных сетей и браузеров, вероятно, используют их для посещения преимущественно заблокированных/защищенных сайтов. При этом, далеко не все из них ожидают, что факт данного посещения останется анонимным. Если анонимность вас не беспокоит, то, дальнейшее содержимое статьи, скорее всего, вас не заинтересует.

Остальных же пользователей прошу под кат, где вы сможете ознакомиться с рассуждениями начинающего параноика о том, как же пользователей анонимных браузеров можно раскрыть.

Ещё одна 0-Day-уязвимость угрожает многим пользователям Western Digital

В прошлом месяце из-за бага в линейке продуктов, которую компания прекратила поддерживать в 2015 году, а также из-за ранее неизвестной уязвимости «нулевого дня» бесчисленное количество покупателей Western Digital потеряло данные на сетевых накопителях MyBook Live. Но подобные серьёзные уязвимости «нулевого дня» присутствуют в гораздо большем количестве более новых сетевых накопителей Western Digital MyCloud. Они не устраняются у тех покупателей, которые не могут или не желают обновляться до последней версии операционной системы.

Проблема с удалённым исполнением кода присуща всем NAS-устройствам Western Digital с операционной системой MyCloud OS 3, которую компания перестала поддерживать только недавно.

Цензура в интернете. Надо что-то делать

Интернет сегодня как воздух. Его никто не замечает и принимает как должное до тех пор, пока его кто-то не испортит или не отключат вовсе (привет горячему августу 2020 в РБ). В данной статье я расскажу, какие меры можно предпринять, имея в руках только браузер. Каждый инструмент вне браузера -- это тема для отдельной публикации

PS: а ещё вангую реакцию: "О, прикольно. Добавлю в закладки. Почитаю как-нибудь потом". Ага, когда интернет пропадёт?

Им было нечего скрывать

В чём проблема?

Я часто пишу статьи на тему информационной безопасности. Иногда получается понятно для неспециалиста, иногда, вероятно, не очень. «Что-то я вообще не понял посыла статьи […] в чем проблема?», «имхо, проблема с icloud, слегка притянута за уши», ну и бессмертное – «я не стал заморачиваться, мне нечего скрывать». Отлично, давайте посмотрим, стоит ли вам что-либо скрывать.

Celebgate: «проблема с iCloud слегка притянута за уши»

С момента выхода нашего первого продукта для извлечения данных из iCloud прошло более пяти лет. Ключ от продукта Elcomsoft Phone Password Breaker (сейчас у него другое название), который на тот момент мы продавали исключительно правоохранительным органам, был украден и попал в руки хакерской группировки.

Кому нужны хромбуки?

В плане должностных обязанностей я не отношусь к людям, которые разрабатывают, рекламируют и продают Chrome OS, устройства на ее основе и продукт G Suite.

В последнее время в отечественное медиапространство все чаще проникают хромбуки, а я, в свою очередь, все чаще слышу от различных блогеров и ведущих различных подкастов вопросы вида «кому вообще нужны эти хромбуки» и «зачем вообще нужны эти хромбуки».

Credits: Google

Последняя волна таковых прошла совсем недавно — после очередной презентации Made By Google (на которой, кстати, Google успели показать больше новых устройств, чем Apple на сентябрьской презентации, сделали это быстрее, чем Apple на сентябрьской презентации, но сделали это настолько «без огонька» что все казалось жутко затянутым и когда же это уже закончится). На этой презентации Google показала, в числе прочего, и новый «премиальный» хромбук Pixelbook Go, сделанный самими Google, а два озвученных ранее вопроса дополнились еще одним — если дешевые хромбуки еще можно неплохо использовать как печатную машинку, то кому нужны «премиальные» хромбуки с i7 и 16Gb оперативной памяти — вообще не понятно.

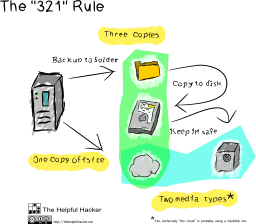

Правило резервного копирования «3-2-1». Часть 1

Итак, правило «3-2-1» гласит, что для обеспечения надежного хранения данных, необходимо иметь как минимум:

- ТРИ резервные копии,

- которые должны быть сохранены в ДВУХ различных физических форматах хранения,

- причем ОДНА из копий, должна быть передана на внеофисное хранение

Все три составляющих правила базируются на принципе обеспечения отказоустойчивости через избыточность хранения данных.

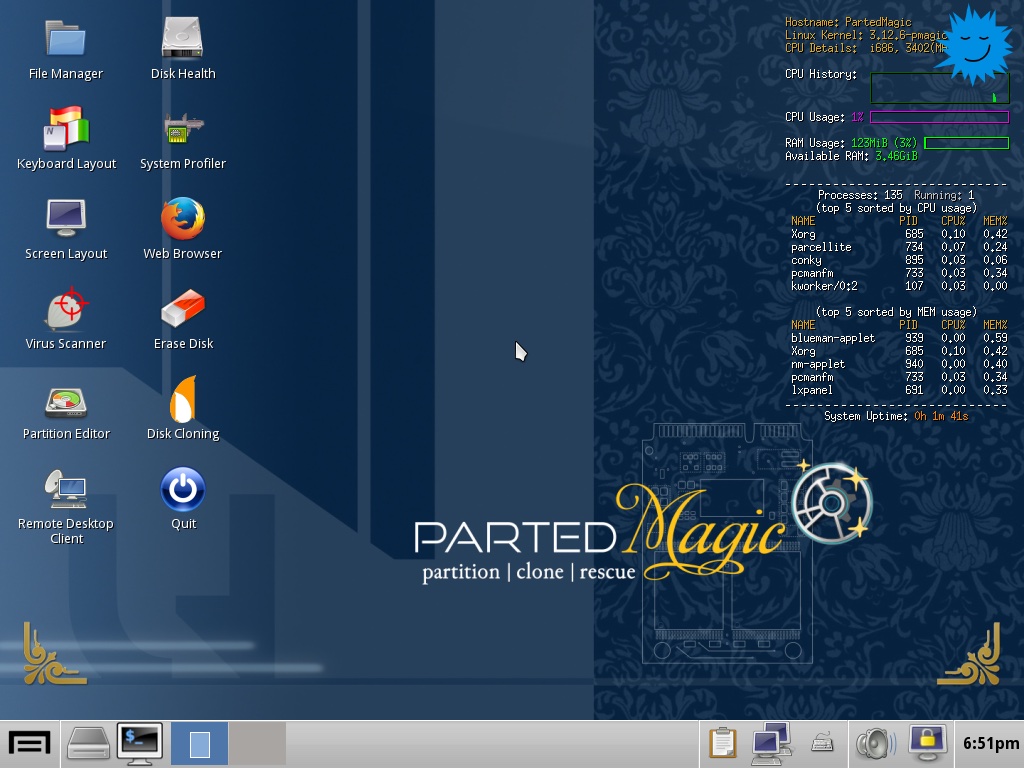

Как надёжно удалить файлы и зачистить HDD/SSD

Как уже неоднократно обсуждалось, в нынешних условиях почти каждому жителю Беларуси и России грозит опасность физического заключения. На любого человека может поступить анонимный донос, например, о финансировании экстремистов. Далее правоохранительные органы организуют обыск в квартире подозреваемого в присутствии понятых, при необходимости вскрыв входную дверь. Все компьютеры и мобильные устройства изымаются для экспертизы.

Естественно, в квартире находят множество улик, позволяющих квалифицировать гражданина сразу по нескольким статьям.

В таких условиях чрезвычайно важно перед обыском надёжно удалить всю информацию с накопителей и мобильных устройств, чтобы злоумышленник не получил доступ к контактной книге, аккаунтам в социальных сетях и мессенджерах — иначе вы подставите своих товарищей и предоставите дополнительные улики следствию.

Список ноотропов, покупка которых не окажется пустой тратой денег

Небольшая подборка веществ помогающих нашим мозгам работать чуточку лучше. Большинство из них продается в ближайшей аптеке, отпускается без рецепта, имеют доказательную базу и плюс-минус универсальны, так как «качают» самое важное — мотивацию, энергию и память.

Информация

- В рейтинге

- 6 326-й

- Зарегистрирован

- Активность