В этой статье я бы хотел поделиться своими мыслями о материале по сегментации сетей представленном на недавно прошедшем LinkMetup и дополнить рассказ некоторыми важными на мой взгляд деталями. В результате я надеюсь представить более полную картину о тенденциях и возможностях сегментации корпоративных сетей с упором на интеграцию мультивендорных решений и оглядкой на концепцию Zero Trust. Во второй части статьи я постараюсь перейти от теории к практике.

Итак, что можно извлечь из презентации о сегментировании сетей представленной на недавнем linkmetup?

Сегментация как способ защиты сетей нужна для заслона от уязвимостей в корпоративных устройствах. Например, IOT которые часто являются частью механизма успешной атаки из-за неудовлетворительности или недоступности встроенных механизмов защиты. Как пример - устаревшая прошивка с публично известными уязвимостями.

Требования к сегментации выдвигаются с упором на интеграционные возможности с централизованным управлением политиками, например RADIUS интеграция с динамической конфигурацией принадлежности портов к VLAN и управления навешивания ACL/фильтров.

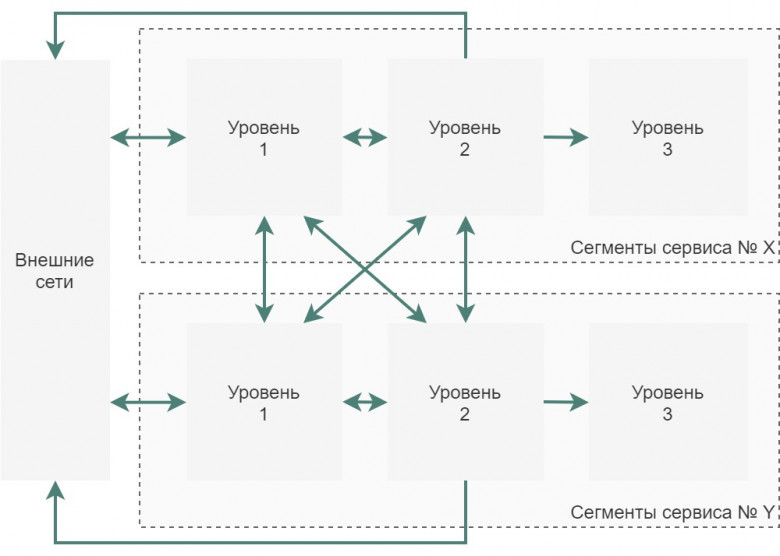

Горизонтальная сегментация - разделение устройств в одном широковещательном домене (VLAN) - микросегментация настолько же важна, как и вертикальная сегментация - между доменами (макросегментация).

Сегментация для проводных и беспроводных сетей. Когда проводную сеть предлагается сегментировать с помощью VLAN и Port ACL, беспроводные сети принято сегментировать на основе интеграции с возможностями представленными dot1x: динамическая ассоциация клиентов с VLAN. Альтернативой является групповая политика распределения PSK и изоляция клиентов на основе принадлежности к группам по средствам VLAN макросегментации.