Сумрачная картинка: большое помещение, мало света. Стол и рядом стул, на котором сидит человек. Он работает за ноутбуком. Чувствую его усталость: он сегодня уже долго работает. Его что-то отвлекает: письмо. Электронное письмо. Он нажимает на ссылку, но ничего не появляется на экране. Всё в порядке. Но на сетевом уровне уже поселилось зло: ЧЕРВЬ!!! Спустя неделю червь выкачает данные, из-за чего компания потеряет десятки-сотни миллионов рублей.

У меня случилось очередное видение — это мой дар и моё проклятие. Я вижу то, что скоро должно произойти. У меня есть немного времени, чтобы предотвратить преступление — инцидент информационной безопасности.

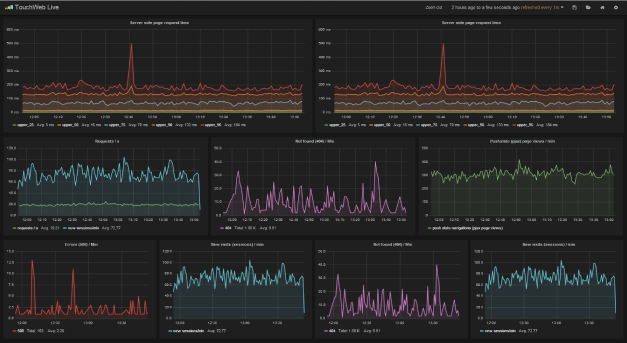

Эта статья будет полезна и крута всем: узнаете, как помочь своим коллегам узнать больше об информационной безопасности в незанудной форме! На одном из мест работы я смог за пару лет повысить общий уровень знаний сотрудников в 5 раз! Меня зовут Маг Владони Миша, и теперь я занимаюсь Security Awareness в Ozon. Инциденты информационной безопасности, возникающие из-за человеческой ошибки, — самые распространённые (по данным РТ). Для минимизации количества таких инцидентов необходимо повышать осведомлённость в вопросах ИБ, т.е. заниматься Security Awareness.

[Обновление] Теперь я в каком-то списке спецслужб, потому что написал статью про некий вид «бомбы», так?

[Обновление] Теперь я в каком-то списке спецслужб, потому что написал статью про некий вид «бомбы», так?

29 июня 2017 года в Санкт-Петербурге состоится юбилейная, пятая «Очная ставка» NeoQUEST! И мы с радостью приглашаем всех, кто интересуется информационной безопасностью: студентов и абитуриентов IT-специальностей, разработчиков, тестировщиков, админов, матёрых специалистов и новичков в инфобезе, хакеров и гиков!

29 июня 2017 года в Санкт-Петербурге состоится юбилейная, пятая «Очная ставка» NeoQUEST! И мы с радостью приглашаем всех, кто интересуется информационной безопасностью: студентов и абитуриентов IT-специальностей, разработчиков, тестировщиков, админов, матёрых специалистов и новичков в инфобезе, хакеров и гиков!  Земля, 2005 год. По всей планете происходят загадочные события: Nokia выводит на рынок

Земля, 2005 год. По всей планете происходят загадочные события: Nokia выводит на рынок