Заспавнил я ВМ-ку, открыл - а она на моем мониторе не помещается, что-же делать - оставить как есть? Глаза мозолит и неудобно это. Работать через SSH? Нее, как-то скучно. А можно сделать по другому? Можно :-)

Архитектор ИТ инфраструктуры

Заспавнил я ВМ-ку, открыл - а она на моем мониторе не помещается, что-же делать - оставить как есть? Глаза мозолит и неудобно это. Работать через SSH? Нее, как-то скучно. А можно сделать по другому? Можно :-)

Если вы столкнулись с «особой» проблемой медленного интернета и никакие танцы с бубном вам не помогают, то это статья для вас.

Провайдер, роутер, интернет-кабели, rg-45, обжимка, cat5e, порты, драйвера, программы уменьшающие скорость, утилиты, вирусы, настройки сетевого адаптера — это не какие-то страшные слова, на самом деле это всё не причина замедления интернета. В случае, если вы прошли всю эту цепочку и ничего не изменилось, тогда читайте дальше.

В этой статье я поделюсь своим «интересным» опытом, как я искал решение проблемы и о том, что Windows можно починить и не переустанавливать.

По состоянию на лето 2023, в военных комиссариатах разных регионов и даже районов одного города требования к пакету документов отличаются, запись через Госуслуги может не гарантировать прием, а без личного присутствия заявителя могут вообще не захотеть общаться. Информация ниже не является полным гайдом по снятию с учета, это шаблоны документов + рекомендации из практики.

Если вкратце, то рабочий кейс, это когда: (А) имеется основание для снятия: уже живете зарубежом полгода, либо имеется иностранный ВНЖ, (B) грамотно составлено заявление на снятие с учета и подписано вашей подписью, (C) в военкомат идет ваш представитель по доверенности, которая оформлена у российского нотариуса или в зарубежном консульстве РФ.

Ниже пояснения и документы. Делайте все красиво, грамотно, и тогда результат будет ?

В новой статье говорим про безопасность в Linux: как настроить и что важно учитывать в процессе. Дополнительно разбираем PAM и модули аутентификации, рассматриваем iptables.

За основу взят один из уроков нашего практического курса «Администрирование Linux Мега».

ip route add default dev vpn0 metric 1000

В этой статье вы узнаете как создать сервер на базе proxmox, создать контейнеры с нужными вам приложениями, а также запустить web сервер с панелью управления aaPanel.

/var/log/iptables.log, но продолжали дублироваться в /var/log/messages и /var/log/syslog, что очень раздражало и задача была незавершенной. Найдя способ не дублировать сообщения в системные, решил опубликовать полученные результаты.

Сегодня я расскажу о том, как быстро собрать отказоустойчивый кластер с балансировкой нагрузки с помощью keepalived на примере DNS-серверов.

Часто так бывает, что написанные кровью сквозь года вещи обесцениваются или их почему-то постоянно откладывают в долгий ящик. Либо они есть, но они не формализованы, а знания хранятся только у аксакалов в голове. Данная статья это небольшая заметка о том, как заставить замотивировать команду делать шаги в сторону планирования, тестирования и эффективному взаимодействию между командами в момент, когда может наступить Disaster Recovery.

Port Knocking - это метод, который позволяет скрыть открытые порты на сервере, а также скрыть сам факт существования сервера в сети. Он основывается на использовании последовательности подключений к определенным портам, которые заранее определены администратором. Если эта последовательность верна, то система открывает доступ к нужному порту.

Привет, Хабр! Меня зовут Николай, я DBA-разработчик SimbirSoft. В 2022 году многие мировые IT-гиганты дружно свернули свою деятельность и покинули старательно обустроенный под себя российский рынок. Клиенты быстро столкнулись с последствиями этих событий и вынуждены были искать альтернативные решения. Не будет преувеличением сказать, что наибольшему стрессу подвергались компании, использующие облачные решения. Стабильность их работы непосредственно зависела от провайдера в отношении обслуживания, обновлений и клиентской поддержки. Если провайдер прекращал предоставлять качественные услуги, то это могло привести к значительным сбоям в работе клиента on-cloud сервиса. В интересах одного из них, пользователя Microsoft Azure Analysis Services (золотого стандарта современного IT), в течение почти 4-х месяцев наша небольшая проектная команда в срочном порядке решала задачу переноса критичной для бизнеса аналитической отчетности на привычный on-premise.

Что нам необходимо было сделать:

• Подготовить новую инфраструктуру.

• Перенести, развернуть и адаптировать аналитическую модель.

• Подтянуть данные из необходимых источников.

• Перенести из MS Azure 15 бизнес-отчетов и запустить их в работу.

В этой статье я расскажу об особенностях этого проекта и о решениях, которые были в нем приняты. Информация может быть интересна руководителям проектов, аккаунт менеджерам, тимлидам, аналитикам и разработчикам.

В этой статье мы детально разбираемся: как на самом деле работает этот ваш SWIFT, каким образом россияне теряют огромные суммы денег в недрах зарубежных банков из-за неудачных переводов, и, самое главное, – что конкретно нужно делать, чтобы ваш перевод долетел куда надо в сухости и комфорте?

Привет, Хабр!

Сегодня мы хотели бы поговорить о Lateral Movement - тактике, активно используемой злоумышленниками для продвижения по сети. Часто во время атак или тестирований на проникновение атакующие перемещаются не вверх по привилегиям, а вбок по машинам, "перескакивая" от одной машины к другой. Это нужно для получения информации, находящейся на специфичной машине, а также для расширения доступов и влияния на сетевую инфраструктуру. Такая тактика называется Lateral Movement, что переводится как "Горизонтальное Перемещение". Часто этот термин употребляется в контексте целевых атак, однако перемещаться по сети может и вредоносное ПО.

Попав во внутренний периметр сети, атакующий может предпринять различные варианты действий для дальнейшего перемещения: внутренний фишинг, нацеленный на компрометацию учеток с более высокими привилегиями, передачу инструментов или вредоносных файлов между системами в скомпрометированной среде, внутреннее сетевое сканирование для обнаружения уязвимого программного обеспечения, открытых портов и многое другое.

Согласно годовому отчету от коллег из DFIR, одной из наиболее распространенных техник бокового перемещения является техника использования протоколов удаленного подключения RDP и SSH. Но здесь мы не будем углубляться в их исследование, так как при использовании этих протоколов поведение злоумышленника обычно не отличается от легитимной деятельности пользователей. Чего нельзя сказать о случаях использования инструментов, при которых атака будет иметь свои чёткие признаки.

Анализируя отчеты по разбору вредоносного ПО приходишь к выводу, что одним из популярных методов для закрепления в системе является COM Hijacking (T1546.015). Примером такого вредоносного ПО является Fancy Bear или Jumplump. Таким образом, становится очень важно команде Blue Team уметь детектировать данный вид атаки. Поэтому было принято решение выпустить серию статей, посвященных технологии Component Object Model, разбору атаки COM Hijacking и ее детектированию.

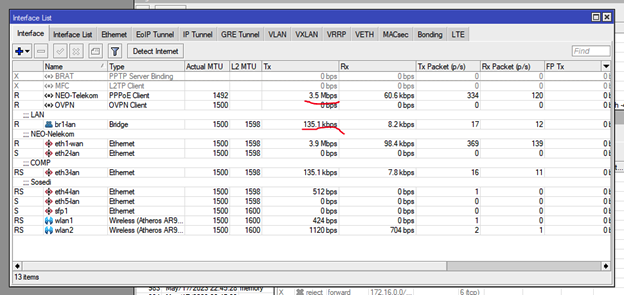

Часть трафика из локальной сети не проходила, проблема - connection timeout. Оказалось дело в профиле подключения к pppoe.

При реагировании на инциденты бывает необходимо посмотреть логи Windows машины, и многие таскают с собой утилиты для более удобной фильтрации событий в журналах evtx. Это связано в с тем, что способы фильтрации, предложенные Microsoft, выглядят крайне не удобно.

Live response — это область, которая занимается сбором информации с работающего компьютера, чтобы определить, произошел ли инцидент.

При проведении live response анализа, полезно быстро понять, что происходило с компьютером в последнее время.

Всем привет, дамы и господа. Ну-с начнем.

Предисловие

В одной из обслуживаемых организаций N возникла непонятная ситуация, а именно: на границе стоит некоторая модель Mikrotik с прошивкой 7.7, и вот этот самый Mikrotik самостоятельно генерирует исходящий трафик до 8.1Мбит\с, при этом из локальной сети ничего не выходит.

Чем заменить на санкционном безрыбье системы хранения данных Dell, HPE, Huawei и других покинувших нас вендоров? Мы уже долго изучаем этот вопрос и протестировали большинство доступных альтернатив enterprise-уровня.

И что думаете? Кажется, нашли приемлемое решение — СХД китайского вендора Maipu с привычными функциями, перспективными возможностями и не только. Мы привезли его в лабораторию и первыми на российском рынке протестировали — срочно делимся впечатлениями и результатами.