Идея запуска ДВС от ионисторов (на западе их называют суперконденсаторы) не нова, в сети есть несколько публикаций и видео роликов. В тех которые я смотрел либо ничего не вышло, либо получилось слишком дорого. Получилось заводить двигатель только на ионисторах емкостью 3 тысячи фарад. На 500 и 700 фарадах двигатель ни у кого не завелся.

Пользователь

Альтернативы Raspberry Pi

Свет клином не сошёлся на Raspberry Pi, и потому энтузиасты и гики могут экспериментировать с большим количеством самых разных одноплатных компьютеров (SBC). Предлагаю познакомиться с устройствами, которым под силу обрести популярность в 2021 году.

Все имена персонажей из «Властелина колец» говорят нам что-то. А что именно?

Профессор Джон Толкин — непревзойденный мастер английского языка. В его «Хоббите» и «Властелине колец» настолько сочная и многосмысловая речь, что лингвисты на протяжении десятков лет находят в ней что-то новое. И это даже без контекстуальной сложности и проработанности «Сильмариллиона».

Помимо того, что Толкин создал для саги о Средиземье больше двадцати искусственных языков, он еще и на глубочайшем уровне работал с английским. Практически все герои его книг носят говорящие имена, даже если это на первый взгляд незаметно. Давайте разберемся с некоторыми из них.

Самый беззащитный — уже не Сапсан. Всё оказалось куда хуже…

Под катом мои комментарии на некоторые тезисы.

{/UPD}

Больше года назад хабравчанин keklick1337 опубликовал свой единственный пост «Самый беззащитный — это Сапсан» в котором рассказывает как он без серьёзных ухищрений получил доступ ко внутренней сети РЖД через WiFi Сапсана.

В ОАО «РЖД» прокомментировали результаты этого расследования. «Есть результаты проверки. Почему удалось взломать? Наверное, потому, что злоумышленник. Наверное, из-за этого… Ну, он из „фана“. Юный натуралист. Там уязвимостей, которые бы влияли на утечку каких-то критических данных, нет. Мультимедийный портал „Сапсанов“ функционирует как положено и не нуждается в доработке», — заявил Евгений Чаркин.

То есть вместо того, чтобы выразить благодарность за обнаруженную уязвимость, автора обозвали «злоумышленником» и «Юным натуралистом».

К сожалению, но специалисты РЖД, начиная с директора по информационным технологиям, отнеслись к статье очень пренебрежительно, проигнорировав важное указание автора:

Также оттуда в сеть РЖД есть впн. Если захотите — найдёте её там сами.

И вот, год спустя я попал в сеть РЖД даже не садясь в Сапсан.

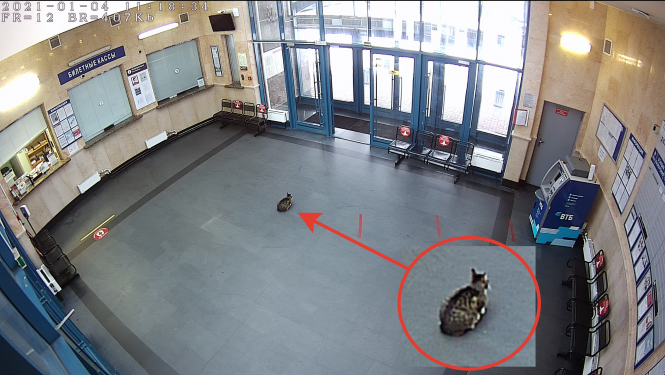

Видимо, только этот котэ добросовестно охраняет вокзал.

Как именно я попал в сеть РЖД с пруфами, чего не сделал директор по информационным технологиям ОАО «РЖД» Чаркин Евгений Игоревич и возможные последствия — под катом.

Кристиан Вервейс: О сложности или зачем вам Скрам?

Кристиан Вервейс: О сложности или зачем вам Скрам?

Предисловие переводчика

Предупреждение: Это лонгрид и это достаточно серьезный текст, далекий от большинства “простеньких” объяснений что вы могли прочитать на русском про Скрам и Эджайл.

Оригинал статьи находится тут. Статья входит в список scrum.org рекомендованного к изучению для подготовки к экзамену PSM III.

Важность таких статей сложно переоценить. Судя по ошибкам, которыми делятся команды, и некоторым комментариям, значительное количество людей, пытающихся применить Agile, на самом деле не пошло дальше материалов типа “строим Скрам за 5 дней”, которые больше сосредоточены на практике, а не на причинах и не на основополагающих принципах Скрам и Эджайл. Я сам, как руководитель, изначально столкнулся именно с такой, “от сохи”, реализацией Скрама, но, к счастью для себя, не сделал “обоснованный” вывод что весь этот ваш Скрам - это очередная подделка и модная глупость, а полез разбираться откуда и зачем есть пошел Эджайл и прочие Скрамы. Честно скажу - объем “открытий чудных” был намного больше ожидаемого, несмотря на годы опыта в управлении проектами, накопленные к тому моменту. Так что, надеюсь, что перевод достаточно важной для понимания Скрам статьи будет полезен почтенной публике, и, конечно же, я сам, как сертифицированный Скрам-мастер и человек преподающий Скрам и Эджайл, буду рад ответить на все вопросы.

Ещё лучшая ZIP-бомба

- zbsm.zip 42 kB → 5.5 GB

- zblg.zip 10 MB → 281 TB

- zbxl.zip 46 MB → 4.5 PB (Zip64, менее совместима с парсерами)

Исходный код:

git clone https://www.bamsoftware.com/git/zipbomb.gitzipbomb-20190702.zip

Данные и исходники иллюстраций:

git clone https://www.bamsoftware.com/git/zipbomb-paper.git

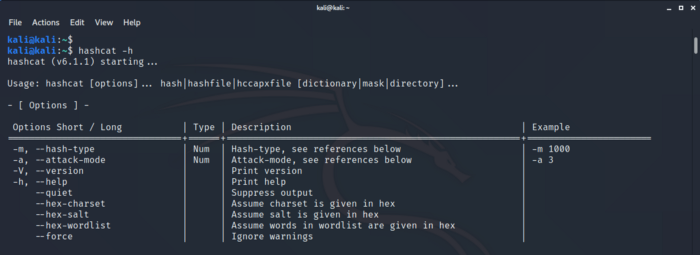

Взлом хешей с помощью HashCat

Hashcat – это самая быстрая и передовая утилита для восстановления паролей, поддерживающая пять уникальных режимов атаки для более чем трёхсот алгоритмов хеширования.

Hashcat поддерживает:

- Процессоры:

- CPU

- GPU

- Другие аппаратные ускорители в:

- Linux

- Windows

- macOS

Также hashcat имеет средства, которые помогают включить распределенный взлом паролей.

HashCat поддерживает следующие режимы атаки:

- Брутфорс

- Комбинаторная атака

- Гибридная атака

- Атака по Маске

- Перестановочная атака

- Атака на основе правил

- Табличная атака

- Атака с переключением регистра

С помощью данной команды можно проверить все доступные параметры:

hashcat –h

Сегодня мы будем использовать режим атаки по словарю.

Содержание:

- MD5-хеши

- MD5-хеши с солью

- Хеш-суммы MD5Crypt

- HMAC-SHA1 key

- Хеш-суммы SHA-1

- Хеши SHA2–384

- Хеши SHA3–512

- NTLM-хеши

- CRC32-хеши

MD5-хеши

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

8743b52063cd84097a65d1633f5c74f5 >hash.txt

Команда:

hashcat -m 0 -a 0 hash.txt passwordlist.txtКак перестать бояться и полюбить регулярные выражения

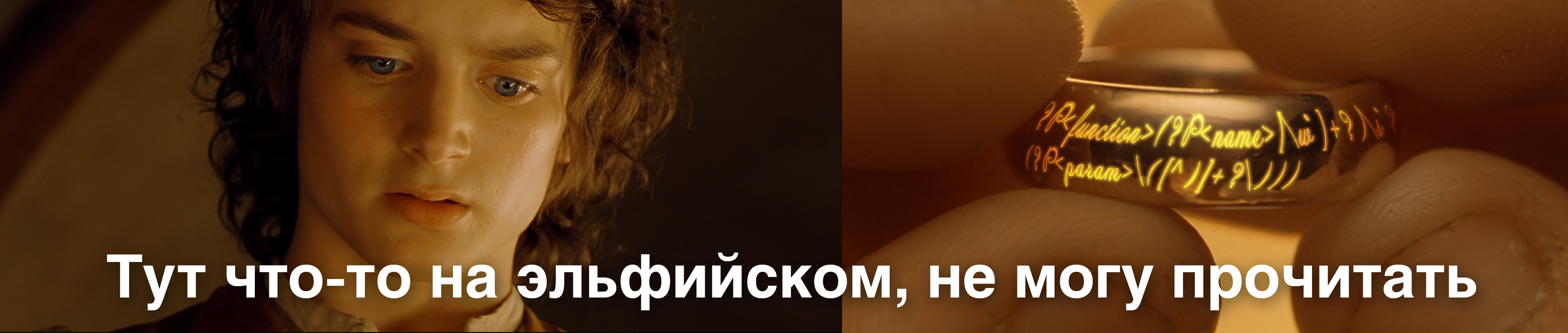

В работе и повседневной жизни мы буквально окружены текстами: книги и статьи, письма и чаты, веб-страницы и программный код. Да что там — сама биологическая жизнь основана на ДНК. И для эффективной работы по поиску или модификации текста уже давно был придуман мощный инструмент — регулярные выражения, или regex. Однако по ряду причин далеко не все их используют, или имеют дело с ними только когда заставили при крайней необходимости. В этой статье я попытаюсь исправить эту печальную ситуацию.

Чтобы функции отыскать, воедино созвать и единою чёрною волей сковать.

Выбираем self-hosted замену IFTTT

If This Then That — сервис для автоматизации задач и создания пайплайнов из действий в разных сервисах. Это самый известный и функциональный продукт на рынке, но популярность ему навредила: полноценное создание апплетов теперь возможно только с платной подпиской, а на реддите периодически появляются жалобы на нестабильную работу сервиса. Как и в случае с любым полезным но платным продуктом, ищущий альтернативы обрящет их в опен-сорсном комьюнити. Мы сравним три self-hosted инструмента: Huginn, Beehive и Node-RED, попробуем их в действии и выберем лучший по функционалу и удобству использования.

Я хотел купить недорогой 3D-принтер, но посмотрел YouTube и расхотел

Под новый год решил порадовать себя чем-нибудь эдаким, например — 3D-принтером. Года четыре назад я уже смотрел в эту сторону и то, что, что предлагал тогда Aliexpress, выглядело не особо внушающим доверия. Обзоры говорили, что вместо более или менее готового комплекта, который требует только отверточной сборки, к вам приходит конструктор «сделай сам», который нужно долго допиливать, чтобы получить хоть какое-то качество выходе. Ходили слухи, что первым, что делает новоявленный обладатель 3D-принетра - это печатает к нему штук пять дополнительных компонентов. Кроме того, раньше меня пугали какие-то нереальные сроки печати — 6, а то и 12 часов на не самые сложные модели, и я искренне надеялся, что за это время ситуация изменилась к лучшему Кроме того, если четыре года назад я смотрел с нижний ценовой сегмент в районе 150 USD, теперь я решил целиться повыше — примерно в 300 USD, в надежде, что за эту цену наши китайские друзья могут предложить принтер, который будет печатать из коробки. Выбор пал на принтер с условным названием MyBestPrinter X – большая область печати, стол, который перемещается вверх-вниз двумя моторами, «легкая» кинеманика Core XY, обещающая высокие скорости перемещения каретки — все это говорило о том, что надежда на хороший принтер может себя оправдать, а печать будет быстрой. Кроме того, обещалась точность 0.1 мм (запомним это). Пришло время сходить на YouTube, чтобы убедиться в этом окончательно. На этот конкретный принтер обзоров в Сети довольно мало, а вот на «младшего брата» - MyBestPrinter Y, их хватает. Посмотрев с десяток роликов, я понял, что за четыре года не изменилось ничего. Один из авторов прямо говорит — не надейтесь на работу из коробки, 3D-принтер — это проект. В других обзорах, в числе прочего, упоминаются:

Да ты гонишь! Почему на одних конфигурациях оперативка разгоняется выше, чем на других

Разгон памяти, дело добровольное. Как понять, от чего зависит разгон памяти, какие есть тонкости в подборе комплектующих и как «прогнать» память, чтобы было за нее не стыдно!

Изучение, анализ и подбор – три составляющих успеха в разгоне памяти. Чтобы начать разгонять память без погружения в пучины технических знаний, необязательно быть специалистом. Половина успеха зависит от платформы, вторая часть – это правильный выбор ранговости, количество модулей и частот памяти Kingston и HyperX.

Как создать отличную поддержку и повысить показатели, не демотивировав сотрудников

Поддержка влияет на отток клиентов, продажи по сарафанке. В данной статье мы расскажем о нашем опыте и поделимся рецептами, которые помогли стать поддержке нашего дата-центра лучше.

Как снова доверять операционной системе. Поиск следов компрометации. Анализ ВПО

На протяжении долгого периода времени главной фишкой и гордостью операционной системы Linux был тот факт, что для нее «не было вирусов», которые могли бы нарушить работоспособность системы или украсть пользовательские данные. Сейчас наступил конец 2020 года — давайте попробуем разобраться, действительно ли это так на сегодняшний день.

В статье будет рассмотрен подход к поиску вредоносных приложений для операционной системы Linux на общедоступных ресурсах и их поверхностный анализ. Главная цель — получить идентификаторы компрометации из найденных объектов, которые помогут нам обнаружить заражение на своей машине.

Три этюда о пиратском софте: как скачанная программа может втянуть вас в киберпреступление

Случалось такое: надо срочно найти утилиту под специфическую задачу, например, «конвертер видео», но точного названия не знаешь и надо гуглить? Другие пытаются сэкономить и сразу используют установщик для пиратского софта. Перейдя по первой же ссылке в поисковой выдаче и обнаружив заветную кнопку Download, пользователь без особых раздумий запускает скачанный софт, даже не подозревая, какую опасность может скрывать обычный, на первый взгляд, файл. Илья Померанцев, руководитель группы исследований и разработки CERT-GIB, рассматривает три кейса, жертва которых могла стать «входными воротами» для вредоносной программы и даже случайным соучастником хакерской атаки. Помните: 23% пиратских ресурсов представляют опасность — содержат вредоносные программы либо присутствуют в «черных списках» антивирусных вендоров.

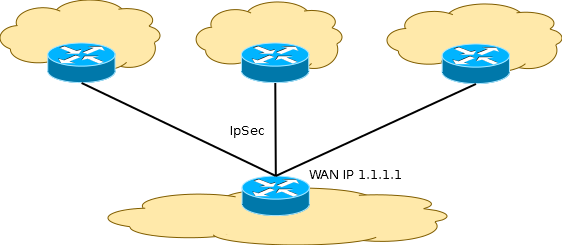

Mikrotik: настройка IPsec на автоматическое обновление адреса VPN сервера

Это может вызывать определенные неудобства в случаях, если на VPN-сервере:

- сменили одного провайдера на другого;

- решили изменить используемый статический IP-адрес;

- используется динамический (серый) IP-адрес.

Взяв даже простейшую схему, становится видно, что нам придется менять настройки трех роутеров-клиентов VPN-сервера:

И в каждом из трех роутеров сменить значения:

- IpSec/Policy/dst-address

- IpSec/Policy/sa-dst-address

- IpSec/Peer/address

MikroTik Скрипт: Массовое создание VPN (PPP) пользователей, из csv файла

Не самая частая задача на устройствах MikroTik - одномоментное создание большого количества VPN/PPP пользователей. Но когда она возникает, это превращается в очень скучное и нудное дело, что следует исправить.

Импортируем PPP пользователей из CSV файла, на устройство MikroTik.

- «Что, мой мальчик, получается ли тебе собрать слово Вечность?»

- «Трудно, моя госпожа, сложить слово Вечность из букв Ж, П, О и А», - ответил Кай.

Скриптовый язык MikroTik никак нельзя назвать полноценным языком программирования, поэтому слово "Вечность" будем собирать из того что есть, добавляя костыли и перематывая синей изолентой.

Стоит ли брать деньги у государства? Часть 1: Обзор

Как я древо семьи строил

В ноябре 2018 года меня вновь посетила идея создания древа моей семьи. Особенно на это подтолкнула оцифровка архивов Великой Отечественной Войны, в которой я нашел своих предков. До этого я несколько раз пытался записать всё на бумаге (и каждый раз всё терял). Но в этот раз подумал, что нужно подойти к задаче основательно. Я провёл некоторые исследования и решил, что мне нужен свой велосипед. В конце концов я создал минимальный прототип удовлетворяющий моим требованиям, а также сделал несколько выводов. С проделанной работой предлагаю ознакомится и вам.

Нельзя так просто взять и выбрать акустическую систему: более десяти экспертных гайдов, тестов и обзоров

Вновь обращаемся к экспертизе, собранной в нашем «Мире Hi-Fi». Ранее мы посмотрели, где производят аудиотехнику, рассказали о теории и практике DIY-акустики и настройке домашнего кинотеатра. На этот раз — решили поделиться с вами руководствами по теме подбора акустики.

Информация

- В рейтинге

- 1 612-й

- Зарегистрирован

- Активность