В этой статье делюсь личным опытом подготовки и успешной сдачи сертификационных экзаменов CompTIA A+, Network+ и Security+ с первой попытки. Материал будет полезен всем, кто планирует получить сертификаты CompTIA и начать карьеру в сфере IT и кибербезопасности.

Исследование IT инфраструктуры

Передача данных по радиоканалу

Идея для этой статьи зародилась, когда мы проводили анализ защищенности в удаленном районе в условиях отсутствия Интернета и любых средств связи. У нас были только рации, через которые мы переговаривались. Но нам также нужно было удаленно обмениваться небольшими файлами. Так у нас появилась идея проверить, возможно ли передавать информацию с одного ноутбука на второй, используя рации.

Важно! Здесь не будет информации о юридических особенностях использования радиосвязи, а также о частотах, мощности передачи, позывных и т. п. Применение радиосвязи имеет ограничения и регулируется Федеральным законом N 126-ФЗ «О связи».

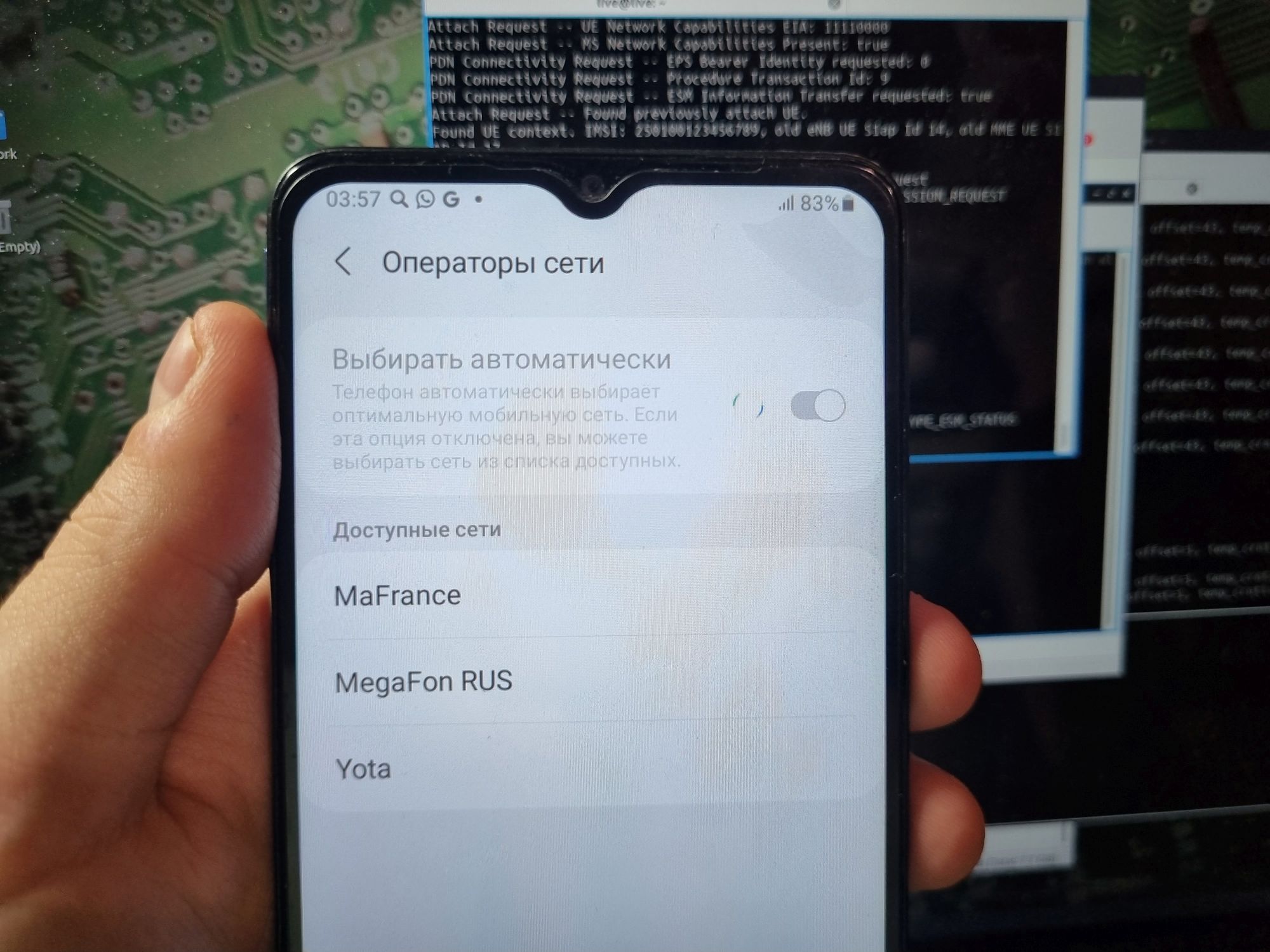

Сам себе мобильный интернет. Запускаем базовую станцию стандарта 4G LTE

Я уже не раз рассказывал про то, как в домашних условиях поднять сотовые сети разных стандартов. Но всё же все они были уже весьма древними. Самое время замахнуться на кое-что поинтереснее — LTE.

Итак, в сегодняшней статье поговорим о том, что детально в нашем сообществе не описывал практически никто — о том, как запустить базовую станцию самого нового из поддерживаемых большинством телефонов этой страны стандартов. Поговорим об особенностях её работы и о трудностях, с которыми, возможно, придётся столкнуться при запуске. Традиционно будет много интересного.

Галопом по Европам: Легитимные процессы Windows на пальцах

В этой статье моей целью будет быстро и понятно внести памятку о легитимных процессах Windows. Немного расскажу, какой процесс за что отвечает, какие нормальные свойства имеют процессы, и приправлю это все небольшим количеством краткой, но полезной информации.

Domain fronting для чайников, и как его использовать для обхода блокировок

Давайте сразу вопрос на засыпку: может ли быть так, что клиент подключается, ну, например, к серверу www.python.org (самому настоящему, тому, к которому обращаются еще миллионы клиентов со всего мира), а потом использует его как прокси и гоняет через это подключение трафик до своего VPS для доступа в неподцензурный интернет? Если вы не уверены в ответе на этот вопрос или почему-то ответили "нет", то добро пожаловать в статью.

Я уже не раз рассказывал здесь о технологии XTLS-Reality (1, 2, 3) суть которой в том, что ваш прокси-сервер VPS может очень достоверно маскироваться под какой-нибудь популярный веб-сайт - принимать подключения, которые будут выглядит точно так же, как обращения к настоящему сайту, отвечать на них полностью аутентичным TLS-сертификатом, и в целом вести себя как тот настоящий сайт. Единственная проблема - сам IP-адрес. Немного подозрительно, когда к какому-нибудь якобы www.google.com постоянно обращается только один пользователь, а IP-адрес этого сервера на самом деле даже не относится к автономной сети Google.

Еще я рассказывал о разных вариантах проксировать трафик посредством вебсокетов и простых HTTP-туннелей через различные CDN, такие как Cloudflare и Gcore. Вероятность того, что под блокировку попадет вся CDN гораздо ниже, чем что забанят какой-то один сервер или диапазон хостера, но та схема требовала регистрацию своего домена для работы через CDN.

И наверняка многим в голову приходила идея, а нельзя ли как-нибудь совместить эти два механизма? Проксироваться через CDN, но при этом "прикрываясь" каким-нибудь чужим доменом? Ответ: да, можно, и сейчас мы посмотрим, как именно.

Обход блокировок на OpenWRT с помощью v2rayA (xray-core) и баз GeoIP, Geosite Antifilter

В данном гайде будем устанавливать пакет v2rayA на OpenWRT на примере стабильной 23.05.0. Рекомендуется роутер минимум с 128 МБ RAM (256 предпочтительно) и памятью более 16 Мб (установка занимает около 30МБ памяти)

v2rayA — это простой в использовании и мощный клиент ориентированный на Linux. Несмотря на название актуальная версия использует xray-core, хотя есть возможность использовать и v2ray-core. Имеет веб-интерфейс для управления настройками и импорта конфигураций, подписок. Поддерживает всё, что поддерживает xray-core:

Shadowsocks (в т.ч. 2022), ShadowsocksR, Trojan, Vless (включая XTLS-Reality), Vmess, Juicity, Tuic

Руководство будет включать:

1. Установку из репозитория

2. Настройку v2rayA и обход блокировок с помощью Antifilter GeoIP, Geosite

Почтовый сервер на Debian / ALT / Astra / RedOS — опыт портирования Ansible Playbook

История начинается в 2017-м году - когда мне потребовался самодельный почтовый сервер на связке Postfix + Dovecot + Roundcube + LDAP-каталог (AD на тот момент). Сказано - сделано - времени ушло прилично (делалось для FreeBSD), но зато много в чем получилось досконально разобраться. И естественно была составлена приличная статья-портянка в личной DokuWiki.

В 2021-м году адаптировали под Debian 11. В 2022-м был написан Ansible Playbook, который все делал автоматически, экономя пару часов времени ))) и нервов тоже изрядно экономил.

И вот наконец, неделю назад, была поставлена задача попробовать адаптировать данный Playbook к отечественным ОС (к 3-м самым распространенным, как видно из темы).

Если не хочется читать и погружаться в детали - все результаты выложены по ссылке (текущая версия Wiki + 4 архива Ansible Playbook): https://github.com/Dorlas/mailserver-ansible/

Создаем свой VPN с защищенным от блокировок протоколом AmneziaWG, или WireGuard на максималках

Всем привет! Возможно уже совсем скоро разные новостные и IT-ресурсы будут подчищать информацию о способах обхода блокировок. А пока этого не случилось, запасаемся полезными гайдами и разворачиваем свои собственные VPN с защищенными от блокировок протоколами. Расскажу как это сделать, как изменилась Amnezia и как мы защитили WireGuard от блокировок.

10 лет Docker: от революционной идеи до современной практики

Привет, Хабр! На момент написания статьи, я занимаюсь надежностью (SRE) в компании Workday, еще помогаю студентам в Практикуме осваивать курс по DevOps-практикам.

В этой статье я поделюсь кратким обзором истории Docker, его ключевыми концепциями и мисконцепциями. Надеюсь, это будет полезно для новичков и студентов, изучающих DevOps-практики и виртуализацию.

Получаем список товаров из чека ИФНС (Raspberry + FreePBX + telegram + sheets)

Для рабочих целей есть потребность учитывать совершённые за наличные расходы. Раньше это делалось вручную - вписывался что куплено и по какой цене в телеграмм-чатик, потом вручную переносилось в табличку. Потом перенос в табличку автоматизировался с помощью google-api, но т.к. товаров в чеке могло быть много, поэтому список из 10 (например) позиций сокращался до какой-то общей типа "инструменты" (например), что не особо годилось для возможной дальнейшей аналитики. Как следующий этап развития, возникла идея получать данные о товарах с помощью qr-кода и API ИФНС.

DN42 — большая BGP-песочница

DN42 — это сеть из VPN‑туннелей с маршрутизацией по протоколу BGP. Участники устанавливают между соединения, используя различные туннельные технологии (Wireguard, OpenVPN, GRE, Tinc, ZeroTier и другие).

Зачем она нужна?

1. Можно поэкспериментировать и изучить технологии маршрутизации.

Основная польза от DN42 — это возможность получить опыт настройки туннелей и BGP‑соединений. Именно так работает маршрутизация в Интернет.

2. Можно узнать как устроен Интернет и почувствовать себя провайдером.

В DN42 есть регистр (registry), который очень схож с той же RIPE Database, набор внутренних сервисов и свой корневой домен.dn42 и корневые DNS‑сервера.

Как я стал автором книги о хакерских приемах и физическом взломе

Я никогда не стремился стать писателем, однако получилось так, что я написал книгу о необычных приемах взлома и методах физических атак с использованием самодельных хакерских устройств. Издательство уже распродало 1000 экземпляров моей книги и сейчас допечатывает второй тираж. Как родилась идея этого издания, с какими трудностями мне пришлось столкнуться и как научиться взламывать сети с использованием дешевых одноплатников и мобильного телефона, я рассказываю в этой статье. Возможно, мой опыт окажется полезен тем, кто решит повторить этот путь.

Исследуем темную сторону Shodan

Shodan — поисковая система, позволяющая пользователям искать различные типы серверов (веб-камеры, маршрутизаторы, серверы и так далее), подключённых к сети Интернет, с использованием различных фильтров.

Биореактор есть в Atomic Heart, а Atomic Heart в нас

Сегодня не будет технической части и какой-то научной базы, которую умеет выдавать Биореактор. Сегодня мы будем заниматься самопиаром и поднятием своего ЧСВ до небес.

Поэтому недовольных просим не уходить и не писать гневный комментарий, потому что скоро у нас будет глобальное интервью с главным разработчиком Atomic Неart с вопросами, которых ранее не было на Хабре.

А пока его нет, есть мы – команда Биореактора, которая участвует в разработке игры Atomic Heart! Да, вы не ослышались, и более того мы есть в самой игре, а точнее в недавно вышедшем дополнении к ней. Казалось бы мы не разработчики, да и вообще не итишники, а какие-то там биологи, врачи и палеонтологи, которых случайно занесло на Хабр. Но мы те, которые даём идеи, обосновываем лор и дополняем его с научной точки зрения. Но, стоит сказать, что если бы не наши друзья из проекта Химия - Просто, то мы бы никогда не познакомились с Робертом и Артёмом - очень живыми, крутыми и прекрасными людьми.

DFIR совсем не «эфир»: как стать специалистом по киберкриминалистике

Работа киберкриминалиста обычно начинается там, где хакеры достигли успеха: отправной точкой является киберинцидент. В большинстве случаев мы работаем после того, как злоумышленники уже выполнили какие-то действия, и теперь нужно получить ответы на ряд практических вопросов, в том числе закрыть уязвимости, оценить ущерб, изобличить злоумышленников, если такое представляется возможным.

Лада Антипова, эксперт по реагированию на инциденты Центра киберустойчивости Angara SOC, рассказала о старте карьеры в DFIR, о рабочей рутине, полезных ресурсах для погружения в тему. Это стартовая публикация о работе нашей команды киберкриминалистов. Дальше - больше!

«Цифровая криминалистика и реагирование на инциденты» (Digital Forensics and Incident Response, DFIR) – специализированная область, охватывающая выявление, устранение и расследование инцидентов кибербезопасности (Incident Response, IR), в том числе с применением криминалистических практик (Digital Forensics, DF). Нас, специалистов в DFIR, называют «респондерами», иногда «форензиками», но в данном случае эти понятия могут быть равнозначными, главное - понимать суть.

Наша работа позволяет заказчику дать ответ на главный вопрос: «Как это произошло и что важно сделать в моменте?», в том числе чтобы ИБ-специалисты компании могли исключить новые киберугрозы по подобной схеме. Иногда приходится искать ответы на другие вопросы, например: «Произошло ли что-то, и что именно?» – выясняя, куда именно получили доступ киберпреступники, чтобы более точно оценить непосредственный ущерб от киберпреступления и связанные с ним репутационные риски. Наконец, третье направление деятельности киберкриминалиста – способствовать поимке и изобличению киберпреступников.

Конструируем нейронную сеть для выявления вредоносного кода PowerShell

Технологии машинного обучения все стремительней входят в нашу жизнь и находят применение в различных сферах деятельности. В медицине развивается диагностика различных заболеваний и методов лечения. В автомобильной промышленности машинное обучение успешно применяется в сервисах для помощи водителю и готовится полноценно забрать управление автомобилем на себя. В финансовой сфере ML используются для прогнозирования рынка и определения рисков. А что происходит в сфере информационной безопасности?

В ИБ технологии машинного обучения успешно применяются в системах защиты информации, таких как IDS/IPS, WAF, Antivirus, Anti-phishing и т.д. Все эти СЗИ обрабатывают огромные объемы данных, и выявление атак сопряжено с большой вариативностью техник злоумышленника. Конечно же сигнатурный анализ не готов уйти в историю и является основой для выявления угроз, но есть ряд существенных ограничений. В основном, правила направлены на выявление известных техник и не всегда способны учесть все возможные вариации, т.е. направлены на выявление ряда частных случаев. Соответственно, выявление неизвестных атак достаточно проблематично.

Модели машинного обучения позволяют решить эти проблемы, так как способны обучаться на больших данных и выявлять аномальные паттерны, которые невозможно учесть при сигнатурном анализе. В современных СЗИ данные технологии применяются совместно и дополняют друг друга.

Аналогичные проблемы существуют и в SOC относительно методик выявления инцидентов ИБ. Основой являются правила корреляции SIEM которые в отдельных кейсах стремятся покрыть выявление всех возможных атак, но не могут этого сделать в виду различных ограничений. В отличие от СЗИ, машинное обучение в инструментах SOC развито достаточно слабо. Мы тестировали ряд систем, таких как Anomaly Detection и UEBA, но широкого применения в SOC они не нашли из-за большого количества ложных срабатываний. Других инструментов направленных на выявление инцидентов ИБ нам, к сожалению, найти не удалось.

Как говорится, хочешь сделать хорошо - сделай сам! Вооружившись этой идеей, мы решили выделить некоторые точечные кейсы, с проблематикой описанной выше, и автоматизировать выявление с применением машинного обучения. В данной статье мы поделимся нашим опытом на примере выявления вредоносного кода PowerShell, соберем нейронную сеть и рассмотрим варианты ее использования совместно с SIEM.

Устанавливаем ALDPro Astra Linux

ALDPro - краткое руководство по разворачиванию контроллера домена.

Недостаточное качество документации продукта и отсутствие информации по особенностям установки может вызвать массу вопросов у неподготовленного человека.

Коротко о самом главном.

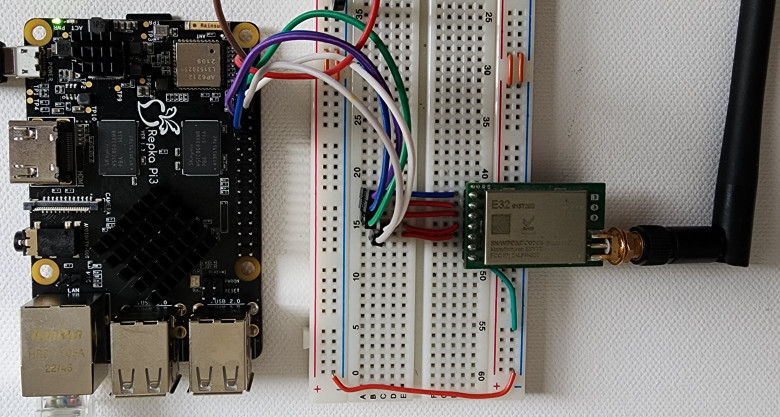

Дальняя радиосвязь с LoRa на одноплатных микрокомпьютерах Repka Pi

Если вы занимаетесь сбором данных на обширной территории, да еще не охваченной интернетом, возникает задача передачи данных на расстояния, исчисляемые километрами без использования WiFi и сети Ethernet.

В решении этой задачи вам помогут радиомодули, передающие данные с использованием технологии связи на большие расстояния (Long Range, LoRa). Эта технология запатентована компанией Semtech и реализована в микросхемах приемо‑передатчиков (трансиверов), таких как SX1268, SX1276, SX1278.

В зависимости от выходной мощности передатчика, типа антенны, рабочей частоты, наличия прямой видимости или препятствий для прохождения радиоволн в виде домов, леса, помех со стороны других источников радиоизлучения и других факторов дальность может составлять от сотен метров до десятков километров.

К сожалению, скорость передачи данных LoRa невелика, порядка 2400–19 200 бит/c. Однако этого достаточно, например, для систем телеметрии и удаленного контроля, систем умного дома или других подобных систем.

Софт для самохостинга: что нового в 2023 году

Среди обычных пользователей (физлиц) в последнее время наметилась тенденция ухода из облака на свою инфраструктуру. Об экономии тут речи обычно не идёт, потому что облачные сервисы Google, Apple и прочие заманивают бесплатными тарифами. Но у людей растёт понимание, что нельзя доверять Google. Надеяться можно только на себя.

В связи с этим стоит внимательнее посмотреть на стандартный софт для самохостинга, а также на последние новинки, которые имеют шанс заменить что-то из стандартного набора.

Система оповещения открытых портов на Alma Linux. Теория и реализация

Привет, Хабр! В данной статье я постарался максимально подробно описать создание данной системы, при этом параллельно предоставить читателю хорошую теоретическую базу и понимание происходящего. Также хотел бы уточнить, что поскольку в статье объясняются достаточно базовые вещи и задействован относительно маленький спектр инструментов, то статья будет полезна в большей степени новичкам.

Как результат, в конце мы получим систему, которая каждый указанный промежуток времени будет запускать скрипт с сканером портов и проверять список IP-адресов, отправляя сообщение в беседу telegram о всех открытых портах на указанных адресах.

Информация

- В рейтинге

- Не участвует

- Откуда

- Москва, Москва и Московская обл., Россия

- Дата рождения

- Зарегистрирован

- Активность