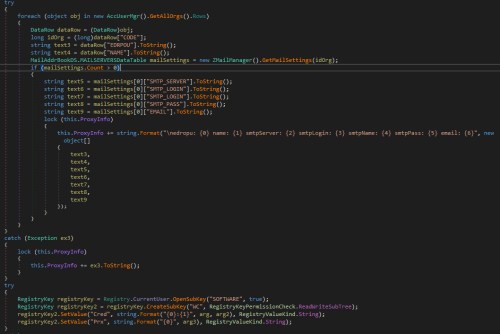

зарабатывают без лишнего шума. Одна из таких операций продолжается как минимум с мая 2017 года. Атакующие заражают веб-серверы Windows вредоносным майнером криптовалюты Monero (XMR).

Злоумышленники, стоящие за данной кампанией, модифицировали легитимный майнер на базе открытого исходного кода и использовали уязвимость в Microsoft IIS 6.0 CVE-2017-7269 для скрытой установки малвари на непропатченные серверы. За три месяца мошенники создали ботнет из нескольких сотен зараженных серверов и заработали на Monero больше 63 тысяч долларов.

Пользователи ESET защищены от любых попыток использования уязвимости CVE-2017-7269, даже если их машины пока не пропатчены, как это было с эксплойтом EternalBlue, используемым в распространении WannaCry.