Для тех, кто ещё не в курсе о проекте — почитать можно

вот здесь.

Обратная связь

Спасибо вам за позитивный отклик к

первой части, за предложения о помощи, которые поступили и личными сообщениями и в комментариях. Не могу точно обещать даты выхода новых серий, но постараюсь радовать вас хотя бы раз в неделю.

Также у меня есть мысль записывать тематические видео про проект. Сделал пробный вариант про внутреннее устройство форвакуумного насоса для этой статьи. В этом видео есть, что улучшать: надо заменить свет в гараже, использовать хороший микрофон. Буду следить за комментариями и просмотрами, чтобы узнать, насколько вам это понравится.

Вакуум

Вакуум — это целый новый мир, где привычные материалы ведут себя совершенно по-другому. Обычная вода в вакууме мгновенно закипает и испаряется даже при собственной температуре около нуля по цельсию (одновременно делая вакуум не таким уж вакуумом).

Вообще в вакууме всё пропускает и испаряется: даже металлы, вопрос глубины вакуума и температуры. Только представьте, что обычное резиновое уплотнение пропускает значительный объём газа для того, чтобы помешать вакуумированию. Не где-то через щель, а через саму резину. Или, например, гибкий шланг помимо того, что пропускает сквозь себя воздух, ещё и слегка испаряется сам. А внутренняя поверхность вакуумной камеры накапливает газ в своих шероховатостях, и поэтому её обычно полируют. Всё это очень непривычно для понимания.

Под вакуумом работают многие интересные научные приборы: масс-спектрометры,

Оже-спектрометры, напылительные установки, ускорители элементарных частиц, лазеры и, конечно, различные виды электронных микроскопов. Распространённые предметы домашнего быта, в которых есть высокий вакуум — это термос, электронно-лучевая трубка телевизора или монитора, различные виды электронных ламп.

В этой статье есть наглядное описание всего необходимого для того, чтобы вы разбирались в теме и, конечно, дальнейший прогресс в восстановлении микроскопа!

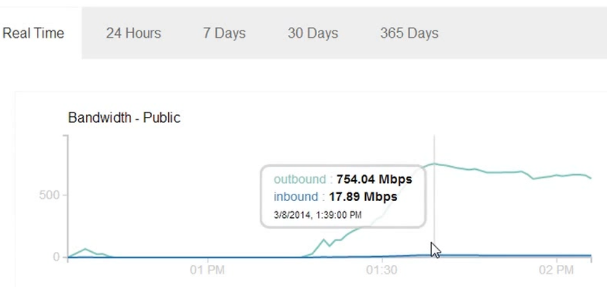

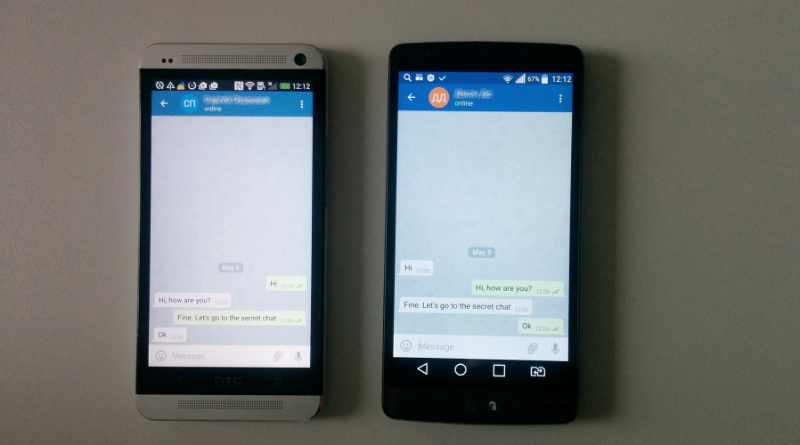

WebRTC — технология интересная, но чуток запутанная. В первую очередь тем, что это не одна технология, а комбайн. Захват видео с камеры и звука с микрофона. Установка peer-to-peer подключения между двумя браузерами с протыканием NAT по мере возможности. Передача звука и видео по этому подключению, с пониманием, что передаются realtime данные: кодеки, пропускная способность, потеря кадров, вот это всё. Ну и, наконец, воспроизведение полученного в окне другого браузера. Или не браузера, это уже как зайдет. Ах да, еще — realtime передача пользовательских данных по той же схеме для игр, датчиков и всего того, где недопустимы лаги tcp websocket. Мы в Voximplant постоянно копаемся в кишках технологии, чтобы у клиентов были качественные звук и видео во всех случаях, а не только по локальной 100-мегабитке. И нам было очень приятно почитать на прошлой неделе интересную статью, которая рассказывает, как в этих кишках правильно копаться. Предлагаем вам тоже почитать адаптированный перевод, специально для Хабра!

WebRTC — технология интересная, но чуток запутанная. В первую очередь тем, что это не одна технология, а комбайн. Захват видео с камеры и звука с микрофона. Установка peer-to-peer подключения между двумя браузерами с протыканием NAT по мере возможности. Передача звука и видео по этому подключению, с пониманием, что передаются realtime данные: кодеки, пропускная способность, потеря кадров, вот это всё. Ну и, наконец, воспроизведение полученного в окне другого браузера. Или не браузера, это уже как зайдет. Ах да, еще — realtime передача пользовательских данных по той же схеме для игр, датчиков и всего того, где недопустимы лаги tcp websocket. Мы в Voximplant постоянно копаемся в кишках технологии, чтобы у клиентов были качественные звук и видео во всех случаях, а не только по локальной 100-мегабитке. И нам было очень приятно почитать на прошлой неделе интересную статью, которая рассказывает, как в этих кишках правильно копаться. Предлагаем вам тоже почитать адаптированный перевод, специально для Хабра!

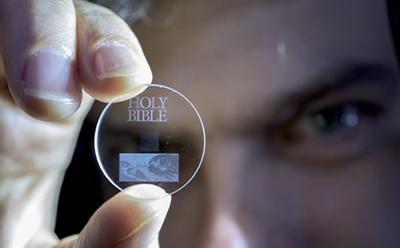

Ученые из университета Саутгемптона разработали носитель информации нового типа. Этот накопитель может хранить данные миллиарды лет, не разрушаясь. Материал представляет собой наноструктурированное кварцевое стекло, для которого разработан процесс записи и механизм считывания данных. Используется фемтосекундный лазер, записывающий информацию в 5D режиме.

Ученые из университета Саутгемптона разработали носитель информации нового типа. Этот накопитель может хранить данные миллиарды лет, не разрушаясь. Материал представляет собой наноструктурированное кварцевое стекло, для которого разработан процесс записи и механизм считывания данных. Используется фемтосекундный лазер, записывающий информацию в 5D режиме.