Эта статья будет о способе взлома Instagram аккаунтов из-за неопытности их владельцев. Всё это описано лишь в ознакомительных целях.

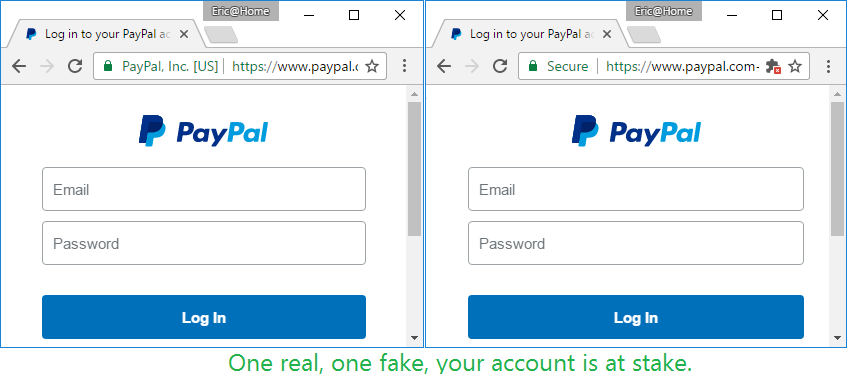

Ключом ко взлому будет предварительное получение доступа к почте жертвы. С приходом эры двухфакторной аутентификации многие почтовые сервисы отказались от возможности восстановления аккаунта с-помощью секретного вопроса, но не все. Yandex и Rambler по-прежнему предлагают пользователям вместо номера телефона ввести ответ на секретный вопрос, это и поможет нам.

Теперь главной задачей для нас будет найти те аккаунты Instagram, к которым привязана нужная нам почта. Чтобы не пересматривать профили вручную в поисках кнопки «Контакты» или «E-mail адрес», я написал простой скрипт на Python, который собирает логины подписчиков определенного человека и каждому отправляет запрос на восстановление пароля, и в файл записывается ответ сервера:

Ключом ко взлому будет предварительное получение доступа к почте жертвы. С приходом эры двухфакторной аутентификации многие почтовые сервисы отказались от возможности восстановления аккаунта с-помощью секретного вопроса, но не все. Yandex и Rambler по-прежнему предлагают пользователям вместо номера телефона ввести ответ на секретный вопрос, это и поможет нам.

Теперь главной задачей для нас будет найти те аккаунты Instagram, к которым привязана нужная нам почта. Чтобы не пересматривать профили вручную в поисках кнопки «Контакты» или «E-mail адрес», я написал простой скрипт на Python, который собирает логины подписчиков определенного человека и каждому отправляет запрос на восстановление пароля, и в файл записывается ответ сервера:

Когда говорят о Годвилле, то прежде всего вспоминают, что это текстовая самоиграйка: с одной стороны — пародия на популярные мморпг игры, с другой — переосмысление «Плоского мира» Терри Пратчетта. Что, разумеется, правда, однако в то же время и невероятное упрощение. Лично я рассматриваю Годвилль прежде всего как книгу, и этой книге (как, впрочем, любой книге) не помешало бы предисловие. О технической стороне Годвилля здесь уже

Когда говорят о Годвилле, то прежде всего вспоминают, что это текстовая самоиграйка: с одной стороны — пародия на популярные мморпг игры, с другой — переосмысление «Плоского мира» Терри Пратчетта. Что, разумеется, правда, однако в то же время и невероятное упрощение. Лично я рассматриваю Годвилль прежде всего как книгу, и этой книге (как, впрочем, любой книге) не помешало бы предисловие. О технической стороне Годвилля здесь уже