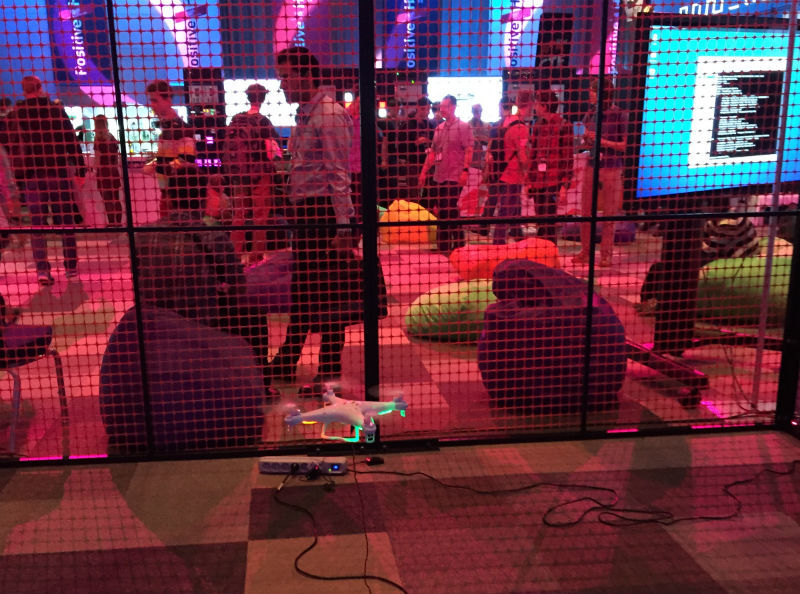

В этом году на

PHDays был представлен новый конкурс, где любой желающий мог перехватить управление квадрокоптером Syma X5C. Производители часто полагают, что если они используют не IP-технологии, а какой-нибудь другой беспроводной стандарт, то можно не думать о защищенности. Как будто хакеры махнут рукой, решив, что разбираться с чем-то, кроме IP, — это слишком долго, сложно и дорого.

Но на самом деле, как мы уже много раз упоминали, SDR (software-defined radio) — отличный инструмент для доступа в мир IoT, где уровень вхождения определяется уровнем добросовестности производителя IoT-решений. Однако даже не имея SDR можно творить чудеса, пусть и в ограниченном пространстве частот и протоколов.

Цель — перехватить управление дроном.

Входные данные:

- диапазон управления дроном: 2,4 ГГц ISM,

- управление осуществляется модулем nRF24L01+ (на самом деле — его клоном BK2423).

Средства (выдавались желающим): Arduino Nano, nRF24L01+.

Результат — угонщик получил Syma X8C в подарок.

Так как среди желающих угнать наш дрон оказались уже подготовленные люди, имеющие в арсенале HackRF, BladeRF и другие серьезные игрушки, мы опишем два метода — SDR и непосредственно nRF24L01+.

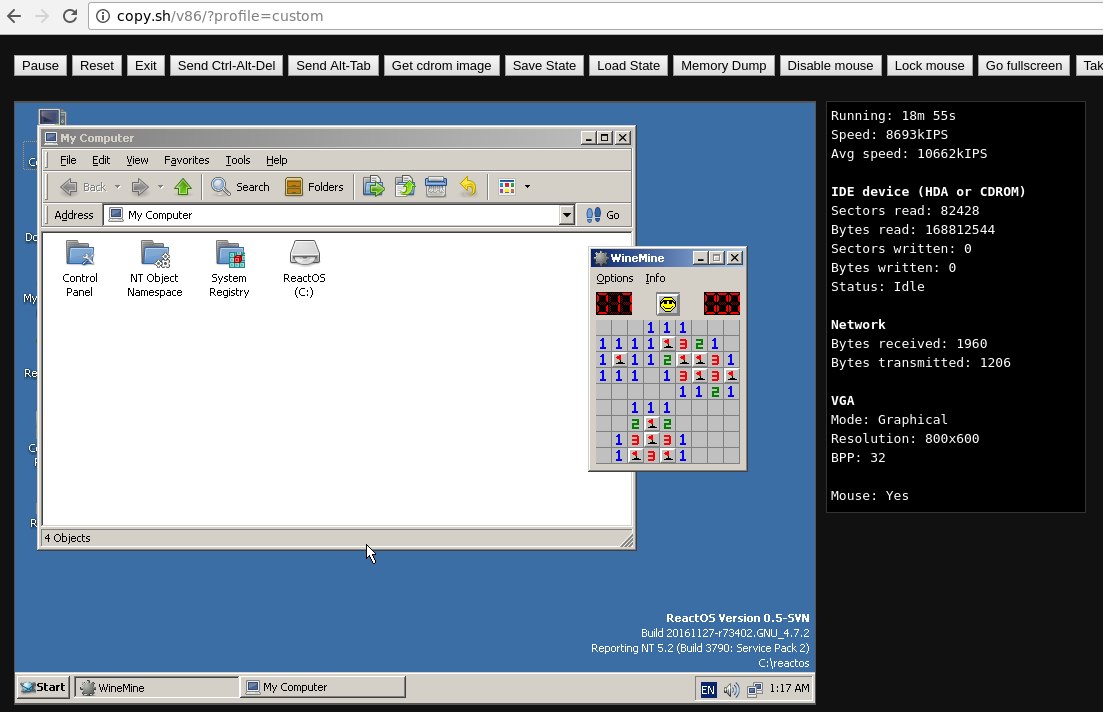

Некоторые компьютеры в целях безопасности специально изолированы от внешнего мира (air gap или физическая изоляция). У них отсутствует доступ в интернет, нет локальной сети, WiFi, Bluetooth, отключены даже USB-интерфейс и аудиокарта. Как же в таком случае передать информацию с этого компьютера?

Некоторые компьютеры в целях безопасности специально изолированы от внешнего мира (air gap или физическая изоляция). У них отсутствует доступ в интернет, нет локальной сети, WiFi, Bluetooth, отключены даже USB-интерфейс и аудиокарта. Как же в таком случае передать информацию с этого компьютера? Роутеры лишаются своих родных прошивок по разным причинам. Желание добавить функционал, припаять USB порт или просто добавить стабильности в работу роутера.

Роутеры лишаются своих родных прошивок по разным причинам. Желание добавить функционал, припаять USB порт или просто добавить стабильности в работу роутера.