Что если я скажу, что из микрофона можно сделать пассивный дальномер?

В этом тексте я проверил работу фазового детектора для звука.

Я собрал прототип фазового дальномера из двух обыкновенных мобильных телефонов.

DevOps, программист, пентестер

Что если я скажу, что из микрофона можно сделать пассивный дальномер?

В этом тексте я проверил работу фазового детектора для звука.

Я собрал прототип фазового дальномера из двух обыкновенных мобильных телефонов.

В июне 2023 года Red Hat приняла спорное решение изменить способ распространения исходного кода Red Hat Enterprise Linux (RHEL). В социальных сетях разгорелись бурные обсуждения, оставившие многих в недоумении относительно последствий этого решения. Возникло множество вопросов о будущей жизнеспособности вторичных сборок RHEL, затрагивающих такие дистрибутивы, как Rocky Linux, AlmaLinux, Oracle Linux и другие. Каждый из них впоследствии сделал заявления, пытаясь успокоить свои сообщества.

Тем не менее, многие в сообществе открытого ПО расценили решение Red Hat как откровенно подлый ход.

Всё больше людей заявляют, что они перейдут (или уже перешли) на Debian, ища убежища от того, что они считают жадным корпоративным влиянием. Я полностью понимаю это чувство. Однако есть проблема, о которой я хочу поговорить: безопасность.

Привет, Хабр! Меня зовут Роман Кармалов, в МТС Диджитал я руковожу группой, которая поддерживает инфраструктуру, в том числе работу прокси‑серверов. В компании регулярно проводятся корпоративные онлайн‑трансляции: их смотрит от двух до пятнадцати тысяч человек. Если не предпринять необходимых мер, то это вызовет нагрузку, которая может «уронить» внутреннюю инфраструктуру компании. В нашем случае решением проблемы стали кэширующие прокси‑серверы на базе ПО Squid, сокращающие медиатрафик в десятки раз.

В этой статье я расскажу, как мы настраивали и где в сети размещали серверы, чтобы избежать проблем во время трансляций.

Друзья, давайте поможем наши коллегам?

Решил написать этот чек-лист для контроля мер защиты от шифровальщиков. Жесткая критика и конструктивные предложения приветствуются! :)

Что упущено? Что стоит добавить-убавить?

Это ещё не туториал, но относительно подробный гайд о том, как компоненты Операторов взаимодействуют с Kubernetes API на уровне кода (Golang), чтобы реализовать заложенную в них логику для автоматизации вполне определённых практических задач. И да, всем известно, максимальный уровень автоматизации работы в Кубернетес ограничен лишь желанием самих разработчиков избавиться от рутины в близкой для них предметной области, потому я разделил текст на три части, чтобы вы могли без промедления промотать к наиболее актуальной, в которой узреете нечто достойное вашего внимания:

1. Кастомные ресурсы - мониторы Прометеус-оператора

2. Информеры и контроллеры

3. Сайдкар-Инжекторы с помощью аннотаций и вебхуков

WordPress — самая популярная система управления контентом, поэтому чаще других подвергается атакам. В этой статье разберем инструменты, которые помогут проверить безопасность и защитить сайт на WordPress.

В статье опишу:

— Инструменты для проверки изменений в файловой системе Linux

— Wazuh и Lynis — инструменты для мониторинга безопасности

— Сервисы для проверки на вредоносное ПО

— WPScan — проверяем сайт на уязвимости

— Плагин Wordfence — для защиты WordPress

— Регулярное обновление системы

— Как автоматически обновлять пакеты в ispmanager

— Кратко — как защитить сайт на WordPress

Порой случается так что несмотря на то что мы в точности повторяем запрос к сайту из своего любимого HTTP клиента в ответ мы получаем ошибку. Но ведь в браузере запрос проходит! В чём же дело? В этой статье мы с этим разберемся!

В данной серии статей описан процесс создания первого pet-проекта для начинающего инженера в DevOps:

Глава 1: Введение и подготовка стенда

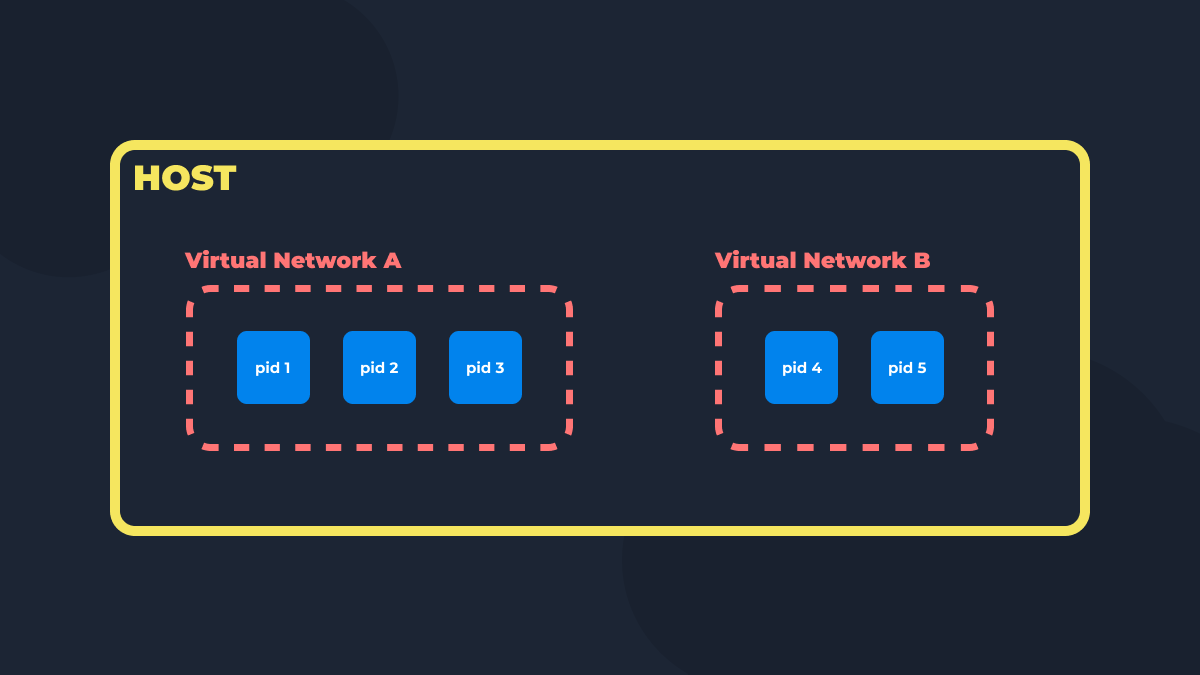

Как известно, Docker умеет создавать виртуальные сети для безопасного и удобного сетевого взаимодействия внутри контейнеров. В этой статье мы рассмотрим, как именно он это делает на примере базовых манипуляций с сетью в рамках одного хоста с операционной системой Linux.

Краткая инструкция с некоторыми опущениями о том, как собрать deb-пакет из собственного проекта быстро, без регистрации и смс

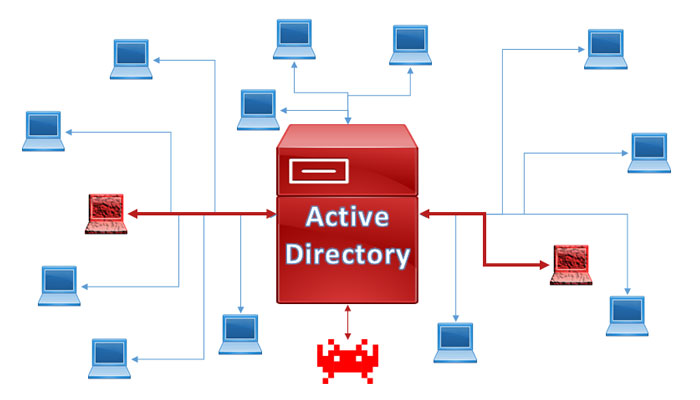

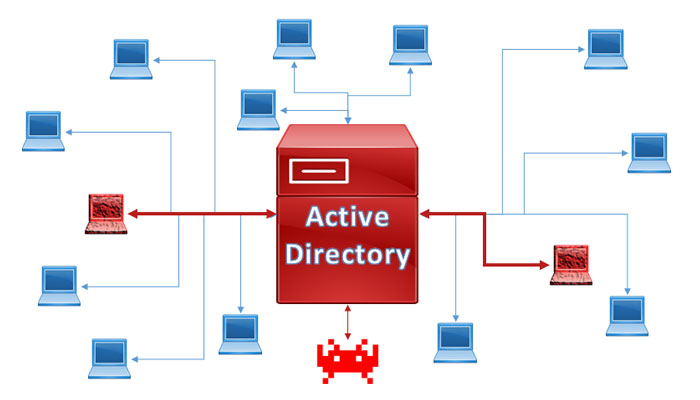

Привет! Это продолжение краткого перевода публикации "The Complete Active Directory Security Handbook. Exploitation, Detection, and Mitigation Strategies" от Picus Security. Первая часть можео почитать здесь.

!!! Данный текст предназначен для усиления мер безопасности Active Directory, а все описанные техники приводятся в качестве примера для понимания направления атак и способов их детектирования !!!

Структура хэндбука от Picus Security включает описание самых распространенных типов атак на Active Directory и методов их обнаружения.

DCShadow Attack

Атака теневого DC включает в себя компрометацию среды Active Directory путем внедрения в сеть нового вредоносного контроллера домена (DC) с последующей репликацией изменений с легитимными контроллерами домена.

Инструменты и методы для проведения атак типа DCShadow Attack

Злоумышленники часто используют Mimikatz для реализации DCShadow Attack. Шаги, описанные далее, предполагают, что злоумышленник уже скомпрометировал учетную запись в Active Directory с правами администратора, используя методы, описанные в предыдущей части.

Шаг 1. Повышение до системных привилегий и внесение изменений в реплицируемый объект

Mimikatz предоставляет возможность использовать функции режима ядра через включенный в его состав драйвер Mimidrv. Первый шаг предполагает запуск mimidrv, который предоставляет необходимые привилегии для выполнения роли поддельного контроллера домена. После чего, командой /object указывается целевой объект (на изображении ниже, этот объект "Alica" и для целевого объекта заменяется атрибут "SidHistory" на новое значение "S-5-1-5-21-2049251289-867822404-1193079966".

Привет! Если ты не понимаешь с чего начать защищать Active Directory я привожу краткий перевод публикации "The Complete Active Directory Security Handbook. Exploitation, Detection, and Mitigation Strategies" от Picus Security. На своем опыте могу сказать, что восстановление Active Directory после влома - это сущий ад, вся инфраструктура, завязанная на доменную аутентификацию превращается в руины, и восстановление, по существу, является созданием инфраструктуры Active Directory с нуля.

!!! Данный текст предназначен для усиления мер безопасности Active Directory, а все описанные техники приводятся в качестве примера для понимания направления атак и способов их детектирования !!!

Структура хэндбука от Picus Security включает описание самых распространенных типов атак на Active Directory и методов их обнаружения.

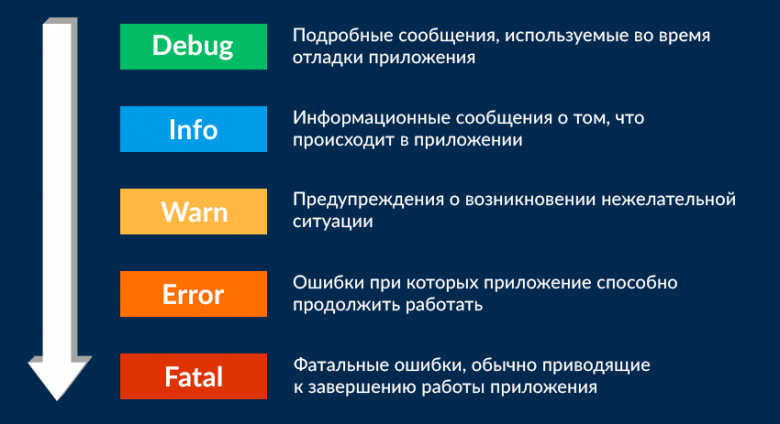

Что такое логи?

Лог (log) - это хронологическая запись наиболее значимой информации о работе системы. Подобная фиксация событий дает представление и том, что происходило в системе, в какой именно момент, какой пользователь спровоцировал то или иное событие, какие ошибки возникли и т.д.

Если театр начинается с вешалки, то заведение малого и среднего бизнеса — с крыльца. Зимой его нужно очищать от снега и наледи, чтобы клиенты не падали. Даже дворники не всегда справлялись.

Ночью опускать жалюзи на окнах, а утром поднимать их; защитить дорогое оборудование от протечек; добавить управление освещением, — именно такие задачи поставил перед собой владелец частной клиники в Москве. Причем он сам решил во всем разобраться и сделал автоматизацию своими руками.

Интересно? Ныряйте под кат.

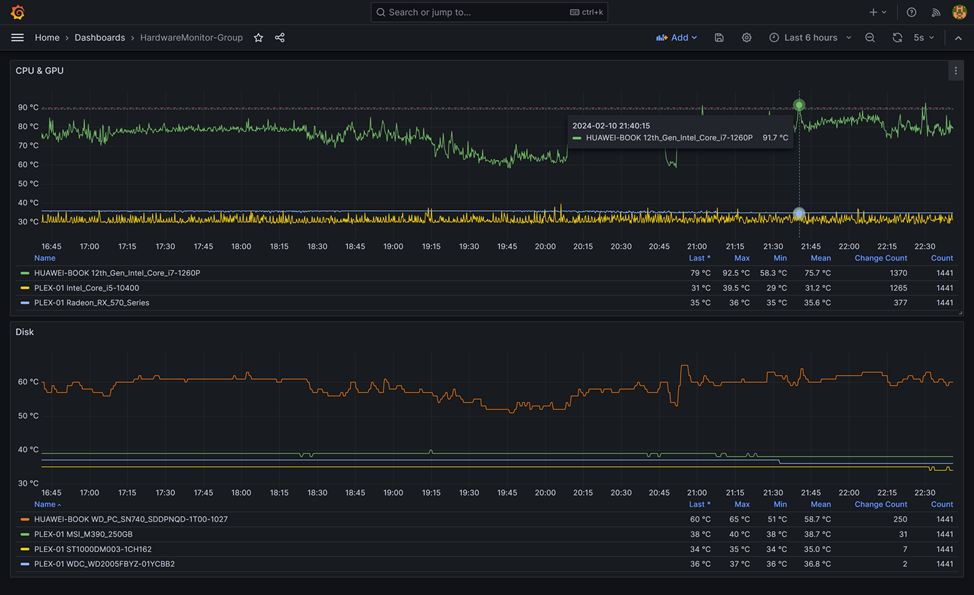

Всем привет! Мониторинг температуры, нагрузки и других показателей системы всегда актуален, специалисты в области ИТ применяют разные подходы для реализации этой задачи, чтобы в конечном итоге визуализировать и наблюдать динамику полученных данных в максимально удобном формате. Существует много готовых решений для построения системы мониторинга, например, Zabbix, где уже из коробки присутствует огромная библиотека шаблонов по сбору данных из различных систем и визуализация в виде графиков, которые можно отобразить без излишних настроек, хотя обычно, этого недостаточно. Также часто бывают ситуации, когда требуется получить специфические показатели, их так же нужно где-то хранить и визуализировать, я же попытаюсь показать полный путь от получения таких метрик до конечной визуализации на примере сбора информации датчиков температуры Windows в минимально возможной конфигурации, чтобы сложилась общая картина данного процесса. Так как работаю администратором Windows систем, и на протяжении нескольких лет ежедневно использую PowerShell в работе, буду применять именного его (вы так же можете найти много полезных заметок по данному языку в моем репозиториями на GitHub). Для начале получим нужные нам метрики, настроим отправку этих метрик в базу данных InfluxDB, создадим службу Windows и отобразим датчики температуры на панели в Grafana.

Избавьтесь от YouTube Shorts в вашем браузере с помощью расширения Ublock Origin и ряда простых и незамысловатых шагов