В прошлые годы проводились централизованные атаки с использованием IP-телефонии, теперь новый виток, но уже с использованием электронной почты. Проанализируем доступные электронные данные по этой атаке.

Обновлена информация на 01.02.2019.

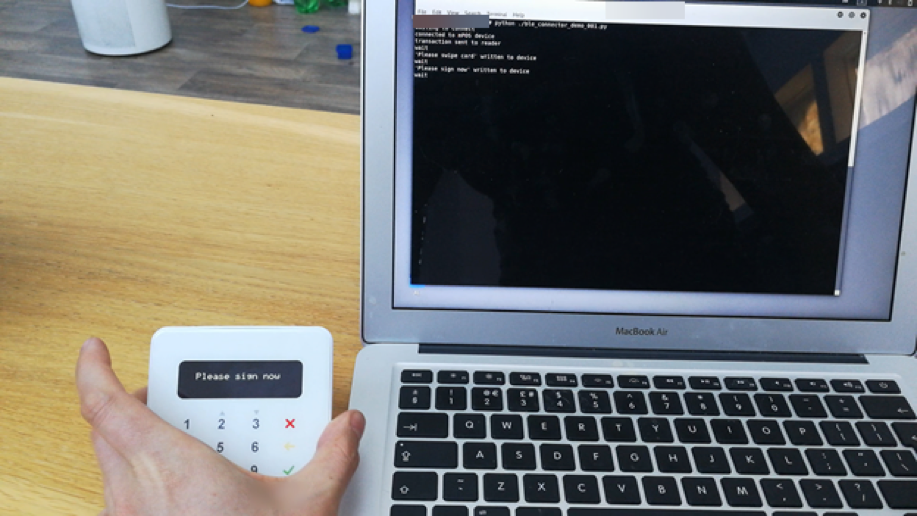

Тестировщик платежных сервисов

Обновлена информация на 01.02.2019.

POST /auth/magic/status/ HTTP/1.1

Host: passport.yandex.ru

track_id=38e701d0bb5abaf50d381c3f95e0f341a8

Внимание! Данный пост написан с целью предупредить сообщество о возможной опасности и новом виде мошенничества. Повторение действий, описанных в статье, с любыми аккаунтами, кроме своих собственных, влечёт ответственность в соответствие с законодательством РФ.

Месяц назад журналист издания Forbes наглядно продемонстрировал (не)надёжность биометрической защиты в устройствах потребительского класса. Для теста он заказал гипсовую 3D-копию своей головы, после чего попытался с помощью этой модели разблокировать смартфоны пяти моделей: LG G7 ThinQ, Samsung S9, Samsung Note 8, OnePlus 6 и iPhone X.

Месяц назад журналист издания Forbes наглядно продемонстрировал (не)надёжность биометрической защиты в устройствах потребительского класса. Для теста он заказал гипсовую 3D-копию своей головы, после чего попытался с помощью этой модели разблокировать смартфоны пяти моделей: LG G7 ThinQ, Samsung S9, Samsung Note 8, OnePlus 6 и iPhone X.

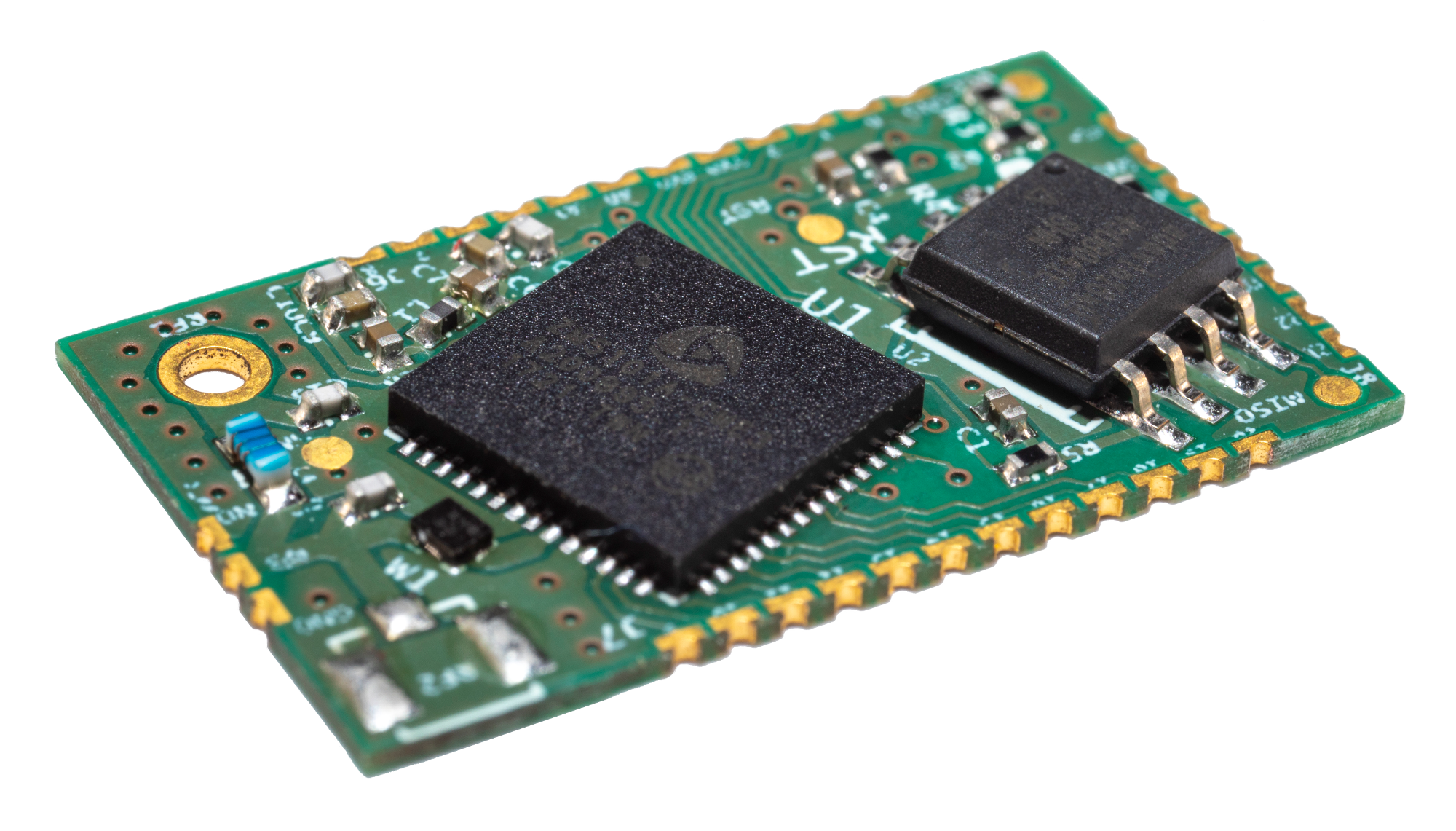

Основу Z-Wave выключателя составляет Z-Uno Module — маленькая плата на которой, только Z-Wave чип и память, программируется из среды Arduino по USB. Модуль при размере 25х15х1.9 мм предоставляет доступ ко всем пинам Z-Wave чипа. На модуле есть U.FL разъем для подключения антенны, либо можно просто припаять провод 86 мм. Это та же Z-Uno только для производителей устройств.

Основу Z-Wave выключателя составляет Z-Uno Module — маленькая плата на которой, только Z-Wave чип и память, программируется из среды Arduino по USB. Модуль при размере 25х15х1.9 мм предоставляет доступ ко всем пинам Z-Wave чипа. На модуле есть U.FL разъем для подключения антенны, либо можно просто припаять провод 86 мм. Это та же Z-Uno только для производителей устройств.В конце декабря 2018 года в Лейпциге прошел 35-й Chaos Communication Congress. В этом году конгресс порадовал большим количеством отличных технических докладов. Представляю вашему вниманию подборку самых интересных из них (в хронологическом порядке).

С 30 ноября по 2 декабря в Москве прошел PicsArt AI hackathon c призовым фондом — 100,000$. Основной задачей было сделать AI решение для обработки фото или видео, которое можно будет использовать в приложение PicsArt. Коллега по работе(на тот момент) Артур Кузин предложил поучаствовать, заинтересовав меня идеей — анонимизация личных фотографий пользователей с сохранением деталей(мимики и т.д). Также Артур позвал Илью Кибардина — студента МФТИ (кому-то же нужно было писать код). Название родилось очень быстро: DeepAnon.

Это будет рассказ про наше решение, его деградацию развитие, хакатон, и как не надо подстраиваться под жюри.

«Я бы прочитал книгу теолога о программировании.»

— Дональд Кнут