В этой статье мы разберем, что стоит учесть при проектировании интерфейса оплаты банковской картой онлайн.

Как всегда, детально и с примерами.

Контент основан на анализе интерфейсов оплаты картой у 100 ведущих российских интернет-магазинов.

Пользователь

В этой статье мы разберем, что стоит учесть при проектировании интерфейса оплаты банковской картой онлайн.

Как всегда, детально и с примерами.

Контент основан на анализе интерфейсов оплаты картой у 100 ведущих российских интернет-магазинов.

Проблемы учета рабочего времени обсуждались не раз и не два. При этом мнение о необходимости таймтрекинга разделяет сотрудников на два противоположных лагеря. Как правило, исполнители всячески осуждают и указывают на неэффективность проектов, в которых необходимо вести учет рабочего времени и ежедневно отчитываться о проделанной работе. Напротив, многие правильные руководители приводят множество доводов в пользу таймтрекинга своих сотрудников. Это противоречие порой вызывает у меня приступы сильной головной боли, которую я попытался унять написанием этой статьи в блог ЛАНИТ. Есть такое лекарство – мышление письмом...

Мы часто сталкивается с листингом товаров, совершая покупки онлайн. И от того, как спроектированы карточки товаров, зависит, купим мы их или нет.

Как сделать карточки информативными, функциональными и привлекающими внимание, чтобы обеспечить лучший клиентский опыт?

Обсудим 173 гайдлайна в этой статье.

Весь циклический процесс взломов происходит из-за утечек данных пользователей. Взломы криптовалютных бирж наносят особый ущерб, потерь денежных средств хранящихся в криптовалютных кошельках пользователей бирж. Хотя криптовалюты сами по себе защищены, но биржи могут быть подвержены множеству уязвимостей, что делает их главной целью для хакеров.

Можно надеяться, что со временем криптовалютные биржи станут более безопасными. К сожалению, реальность такова, что с каждым годом взламывается все больше бирж. Поскольку криптовалюты и биржи остаются в значительной степени нерегулируемыми, неясно, кто обладает юрисдикцией над криптовалютными рынками.

Нельзя завалиться в Патентное бюро с заявлением — «Я буду определять вероятность подбора пар, на основе факта полового акта. Дайте добро!». Поэтому патенты пишутся «патентным» языком, что дает лазейки для других компаний в использовании эффективных схем. Разбираю патент компании Match Group и судебные тяжбы с Bumble. Будет скучно!

Приветствую тебя, дорогой читатель, в пятой части серии статей «Приручение черного дракона. Этичный хакинг с Kali Linux».

В прошлый раз мы поговорили о приемах активного футпринтинга, а именно, о методах сканирования целевых ресурсов, и познакомились с таким замечательным инструментом, как сетевой сканер nmap. Сегодня мы разберем следующую важную фазу — получение доступа к системе и поговорим о таких вещах, как эксплоиты (exploits), полезная нагрузка (payload), а так же познакомимся с инструментом, который нам поможет автоматизировать рутинные задачи связанные с поиском и эксплуатацией уязвимостей под названием Metasploit Framework.

Почему же именно Metasploit и что в нем такого особенного, что он является самым популярным инструментом в арсенале любого специалиста информационной безопасности на различных этапах проверок? Попробуем разобраться в этом вопросе. И начнем мы с погружения в теорию.

Metasploit Framework – представляет из себя комплексный инструмент автоматизации процесса эксплуатации уязвимостей ПО и операционных систем различной архитектуры.

Модули входящие в состав Metasploit можно разделить на следующие несколько категорий:

Эксплоиты (Exploits) - компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в программном обеспечении и применяемые для проведения атаки на вычислительную систему. Целью атаки может быть как захват контроля над системой (повышение привилегий), так и нарушение её функционирования (DoS-атака).

По типу исполнения можно выделить два вида эксплоитов:

Удалённый эксплойт – работает через сеть и использует уязвимость в защите без какого-либо предварительного доступа к атакуемой системе;

Локальный эксплойт – запускается непосредственно в уязвимой системе, требуя предварительного доступа к ней.

Пэйлоады (Payloads) – это некий код, который выполняется после эксплоита. В основном используется для настройки связи между жертвой и атакующим.

Первые хакеры были просто любопытными ребятами, которые хотели посмотреть, как выйти за пределы документированных возможностей технологии. Но с популяризацией и развитием персональных компьютеров «любопытство» хакеров становилось всё менее безобидным и преследовало уже личную выгоду.

В 80-х годах хакеры начинают проверять на прочность не только сети университетов, но и компании, а также военные объекты. В это время появляются первые вирусы и программы-вымогатели. К концу 2021 года они стали основной боевой единицей — до 80% всех атак совершается ими. Но атаку совершает не просто рандомный хакер-самоучка, как это было раньше, атака тщательно планируется, и злоумышленники покупают программы-вымогатели, как если бы мы покупали подписку на какой-то сервис. Подобное явление получило название RansomOps.

В этом посте расскажем про самые финансово громкие атаки, совершённые программами-вымогателями за последние пару лет (и ни слова про WannaCry).

QQ Хабр! В этом гайде мы пройдемся по каждому шагу создания ботов в Telegram - от регистрации бота до публикации репозитория на GitHub. Некоторым может показаться, что все разжевано и слишком много элементарной информации, но этот гайд создан для новичков, хотя будет интересен и для тех, кто уже занимался разработкой в Telegram. Сегодня мы будем делать бота, который отвечает на заданные вопросы.

Приветствую тебя, дорогой читатель во второй части серии статей «Приручение черного дракона. Этичный хакинг с Kali Linux.» Данная статья не будет содержать никаких практических примеров, и ее прочтение не займет у тебя много времени. Однако, без нее двигаться дальше будет так же бессмысленно, как и смотреть фильм в котором пропущен очень важный эпизод, несущий в себе смысл понимания происходящего во всей картине.

Тут мы затронем такую важную тему, как фазы атаки. Разберем стратегию действий атакующего шаг за шагом, для того, чтобы лучше понимать как проводить тестирования на проникновение эффективно и максимально приближенно к действиям злоумышленника.

Типы кибератак.

В 1967 году авиакомпании пользовались самолетами Боинг 727 и Дуглас DC-8, авиаперелеты были ещё чем-то особенным, а авиаперевозчики зарабатывали на этом большие деньги. Однако на горизонте появилась проблема. Авиакомпании собирались закупить первые широкофюзеляжные самолеты Боинг 747 и Дуглас DC-10, которые значительно увеличили бы пассажиропоток, а, следовательно, и число пассажиров, приходящих одновременно к стойкам регистрации. Для того чтобы предотвратить тот бардак, который мог бы из-за этого возникнуть, авиакомпании были вынуждены искать способ, который позволил бы ускорить процесс продажи билетов и регистрации пассажиров.

В 1967 году авиакомпании пользовались самолетами Боинг 727 и Дуглас DC-8, авиаперелеты были ещё чем-то особенным, а авиаперевозчики зарабатывали на этом большие деньги. Однако на горизонте появилась проблема. Авиакомпании собирались закупить первые широкофюзеляжные самолеты Боинг 747 и Дуглас DC-10, которые значительно увеличили бы пассажиропоток, а, следовательно, и число пассажиров, приходящих одновременно к стойкам регистрации. Для того чтобы предотвратить тот бардак, который мог бы из-за этого возникнуть, авиакомпании были вынуждены искать способ, который позволил бы ускорить процесс продажи билетов и регистрации пассажиров.

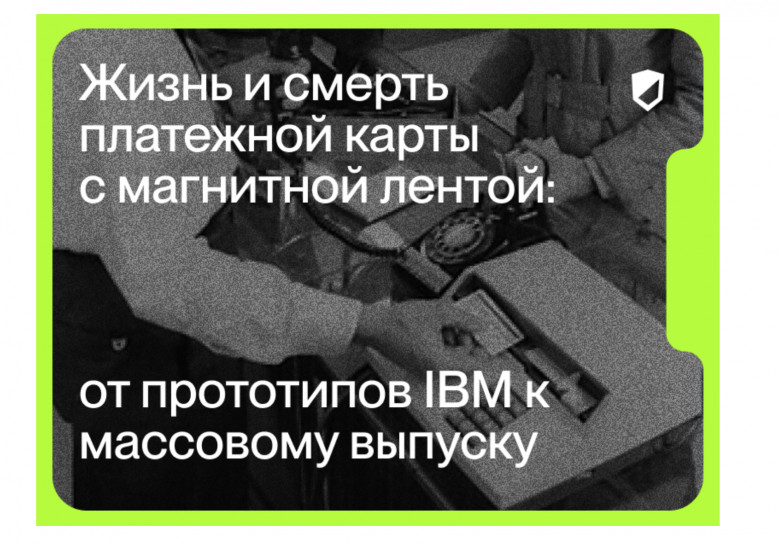

В предыдущей части мы рассказали об истории платежной карты с магнитной лентой. В этой статье мы продолжим наш рассказ. Но речь пойдет уже о пластиковых картах со встроенными чипами и о других перспективных технологиях в этой сфере.

Как известно, история банковских карт современного типа начинается в 1960 году с утюга миссис Пэрри — супруги инженера компании IBM Форреста Пэрри. Тот никак не мог приклеить полоску магнитофонной ленты к пластиковой карточке, то клей не держал ее, то она коробилась так, что воспроизвести запись на ней было невозможно. И тогда его жена Доротея, которая как раз гладила белье и слышала, как ругается ее муж на непокорную магнитную ленту, посоветовала ему: «А ты утюгом попробуй». Он попробовал, прогладил утюгом карту, и магнитная лента приварилась к ней намертво. Так родилась банковская карта, которой мы с вами сегодня пользуемся. Об истории платежной карты с магнитной лентой рассказываем в нашей статье.

В первой части нашей статьи мы рассматривали инструменты для анализа сетевого трафика мобильного приложения без интеграции внутрь проекта через прокси. Во второй части рассмотрим фреймворки, которые импортируются в сам проект и позволяют анализировать трафик приложения.

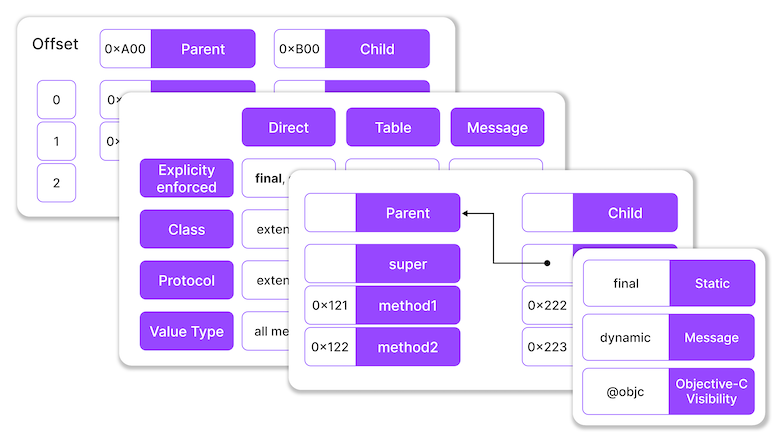

Каждый iOS-разрабочик, иногда сам того не осознавая, сталкивается с диспетчеризацией методов.

Знания принципов работы диспетчеризации методов необходимы при написании кода, поскольку эти знания позволят повысить производительность приложения, а также не допустить ошибки, связанные с неочевидным поведением в Swift.

В данной статье будут рассмотрены понятие диспетчеризации, их типы, преимущества и недостатки, а также приведены небольшие задачи для укрепления знаний.

Работа с файлами и каталогами стала намного проще в iOS 16. Раньше, чтобы получить путь к файлу в папке приложения, приходилось использовать API FileManager, что довольно сложно. Теперь мы можем получать пути к системным папкам непосредственно из статических свойств типа URL.

Swift 5.7 привносит в язык очередную гигантскую коллекцию изменений и улучшений, включая такие мощные фичи, как регулярные выражения; практические усовершенствования, как сокращенный синтаксис if let; а также множество доработок по приведению в порядок согласованности вокруг ключевых слов any и some.

В этой статье я хочу познакомить вас с основными переменами, попутно приводя несколько практических примеров, чтобы вы могли сами увидеть, что изменилось.

В iOS-разработке выравнивание контента и интервалы — это то, на что может уйти много времени. Давайте рассмотрим, как устанавливать ограничения с помощью UIKit, обновлять их и разрешать конфликты ограничений.

Ограничение(constraint) - это правило, позволяющее операционной системе размещать ваш компонент пользовательского интерфейса. В UIKit есть 2 основных способа установки ограничений: StoryBoard и кодом. В данной статье рассмотрим только подход кодом.

Разработка iOS приложения - процесс достаточно долгий и скрупулезный, и часто бывают ситуации, особенно в больших проектах, когда код у разработчика на устройстве и у конечного пользователя должен выдавать разные результаты. Это может показаться немного абсурдным, но я сейчас все объясню.

Представим процесс отладки программы на С++: перед нами есть указатель на какую-то переменную, и мы хотим знать, на что он указывает. Два варианта: если переменная глобальная, то любой современный отладчик назовет ее имя, и мы будем довольны. А вот если переменная локальная, то никакой полезной информации мы не получим.

В этом посте я расскажу, как писал скрипт, который позволяет отладчику LLDB говорить подробнее об указателях на локальные переменные: называть указываемую переменную, определять в каком стекфрейме и потоке исполнения она живет.

Электрики и электронщики остаются востребованными специалистами во многих областях: несмотря на уменьшающийся размер элементной базы с интеграцией всего и вся в единый кусок кремния, мы до сих пор используем технологии первой половины XX века. Однако массовой подготовкой электроников «с пеленок» в России XXI века не занимаются — а вот в СССР к делу подходили серьезно и выпускали специализированные детские конструкторы. Рассказываем, какие.