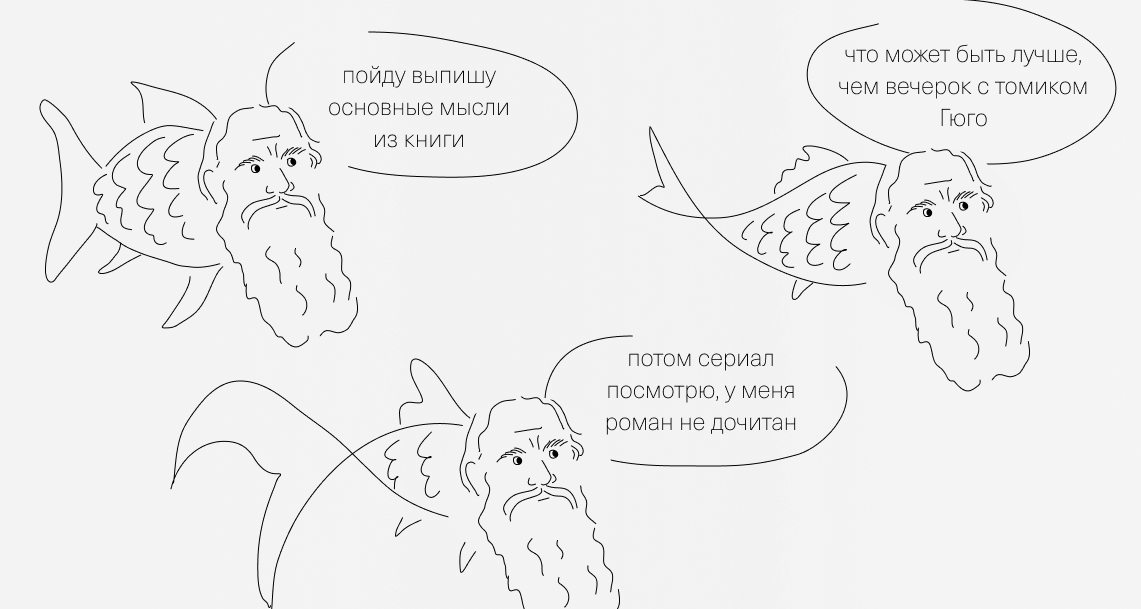

В прошлой части я рассказала, как пробовала убрать факторы, которые тянут меня в режим золотой рыбки — рассеянного внимания и желания простого кайфа. На время переходного периода, пока накачивается мышца внимания, я сделала экран чёрно-белым, чтобы сделать развлекательный контент менее привлекательным, и переставила иконку читалки в самое нажимаемое место.

Я обновила е-инк-читалку, чтобы для чтения был отдельный удобный девайс, и сделала так, чтобы она была рядом в то время, когда я обычно читаю.

Но мало избавиться от плохой мотивации, нужно ещё найти правильную. Назовём это триггерами, которые тянут в режим Льва Толстого. Это режим концентрации внимания и осмысления контента. Про них я расскажу в этой части.

Завидую, если вам не нужны все эти ухищрения и вы не можете дождаться вечера, чтобы прочитать биографию Эйнштейна, введение в структурный анализ и новый роман Быкова. Эта статья для таких людей, как я — со слабой волей и низменными желаниями.