Что важно при выборе провайдера услуг по нейтрализации DDoS-атак и защиты сетевого периметра?

«Ширина канала к серверу» — скажете вы. Ну, и добавите: «Защита от разных векторов атак». Возможно в вашем списке ещё есть активный сканер уязвимостей. Что тут сложного?

Многим кажется, что DDoS-mitigation решения, это просто «быстрый и масштабный бан плохих IP», что недалеко от правды, но всё-таки не до конца верно. Учитывая, что только за прошедший год количество DDoS-атак увеличилось в полтора раза и вышло на передовицы СМИ из-за разрушительного эффекта, новостной волной хотят воспользоваться не только чистоплотные и высокопрофессиональные компании из области информационной безопасности.

Для того чтобы не гадать, а знать наверняка, на какие основные параметры обращать внимание при выборе такой важной вещи, как защита сетевой инфраструктуры от атак на отказ в обслуживании, мы в Qrator, совместно с Wallarm и CDN-провайдером NGENIX подготовили специальную страницу, где собраны наиболее важные критерии, на которые требуется обращать внимание в момент выбора конкретного решения, услуги, сервиса, продукта — неважно.

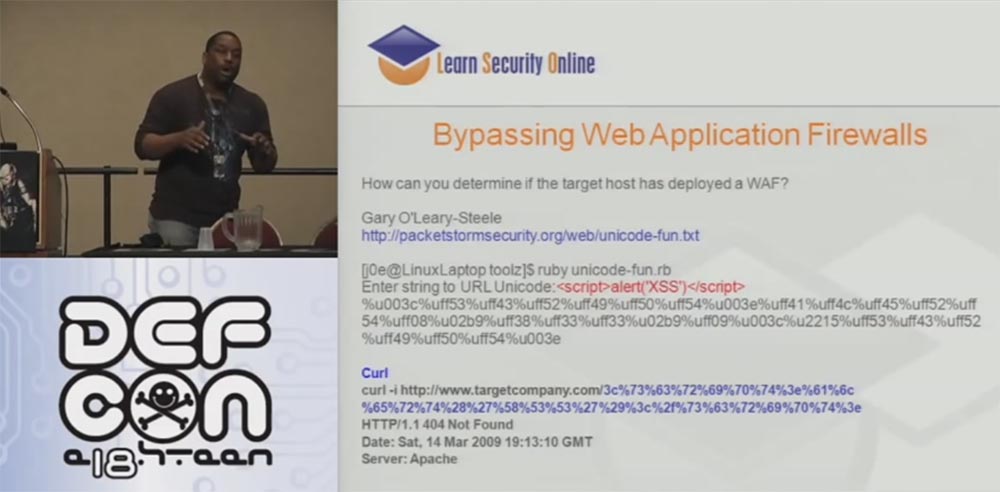

Привет, Хабр! Сегодня мы поговорим об одном из современных механизмов защиты веб-приложений, а именно о WAF, Web Application Firewall. Мы расскажем, на чем основываются и как работают современные WAF, какие существуют способы обхода и bypass-техники, как их применять, а также почему ни в коем случае не стоит всецело полагаться на WAF. Мы представим свой взгляд пентестеров, которые никогда не принимали участие в разработке WAF и которые собирали информацию из открытых источников и на основе своего опыта, поэтому о некоторых тонкостях работы WAF мы можем даже и не подозревать.

Привет, Хабр! Сегодня мы поговорим об одном из современных механизмов защиты веб-приложений, а именно о WAF, Web Application Firewall. Мы расскажем, на чем основываются и как работают современные WAF, какие существуют способы обхода и bypass-техники, как их применять, а также почему ни в коем случае не стоит всецело полагаться на WAF. Мы представим свой взгляд пентестеров, которые никогда не принимали участие в разработке WAF и которые собирали информацию из открытых источников и на основе своего опыта, поэтому о некоторых тонкостях работы WAF мы можем даже и не подозревать.