Как просто и быстро импортировать фотографии в альбом и отсортировать по времени съемки.

Пользователь

Как просто и быстро импортировать фотографии в альбом и отсортировать по времени съемки.

Для того, чтобы получать информацию о движении поездов и грузов, нужны данные. Много данных. Сегодня расскажу про структуру данных в железнодорожной логистике, которые позволяют оперативно доставлять продукцию, оповещать клиентов, а также предложить оптимальный тариф на железнодорожную перевозку.

Выражение присваивания (также известное как оператор walrus) — это функциональность, которая появилась в Python недавно, в версии 3.8. Однако применение walrus является предметом дискуссий и множество людей испытывают безосновательную неприязнь к нему.

Под катом эксперт компании IBM Мартин Хайнц*, разработчик и DevOps-инженер, постарается убедить вас в том, что оператор walrus — действительно хорошее дополнение языка. И его правильное использование поможет вам сделать код более лаконичным и читаемым.

*Обращаем ваше внимание, что позиция автора может не всегда совпадать с мнением МойОфис.

По неизвестным причинам Голливуд считает Nmap главным инструментом хакеров и пихает его во все фильмы со сценами взлома. Впрочем, это куда реалистичнее дурацкой 3D-анимации, которая использовалась в таких картинах, как «Взлом» Гибсона, «Хакерах», или совсем ужасного варианта из «Пароль “Рыба-меч”». Держите подборку фильмов, где хакеры ломают всё, что можно, с помощью Nmap

В этом посте я расскажу о некоторых уловках, которыми я воспользовалась, чтобы уменьшить двоичные файлы С/С++/Python с помощью ассемблера для x86. Здесь всё крутится вокруг кодовой базы Cosmopolitan. Дело в том, что из недавнего отзыва по проекту ELKS я узнала, что мой код там всем понравился и они хотят узнать больше о том, что трюки cosmo могут дать проектам вроде «Linux-порта i8086». Я почувствовала, что мы с ребятами проекта ELKS «одной крови», ведь первое, что я написала при создании Cosmopolitan, — это загрузчик i8086, который назывался Actually Portable Executable. А ещё мне было приятно узнать, что людям, которые погрузились в эту проблему гораздо раньше меня, нравятся мои наработки в Cosmopolitan. И тогда я решила, что неплохо было бы поделиться ими с более широкой аудиторией.

Всем привет! Меня зовут Николай Каменев, я фронтенд-разработчик в Почтатехе. Мы разрабатываем UI для порталов и приложений Почты России.

Я хочу поделиться коротким гайдом, как автоматически рендерить og:image-изображения для превью сайтов.

Практическое руководство по написанию лаконичного кода и повторному использованию вспомогательных функций JS в проектах.

Ключевые мысли из книги отца юикса своими словами. 6 минут вместо 360 страниц для тех, кто хочет научиться отличать плохой дизайн от хорошего и находить решения по его улучшению.

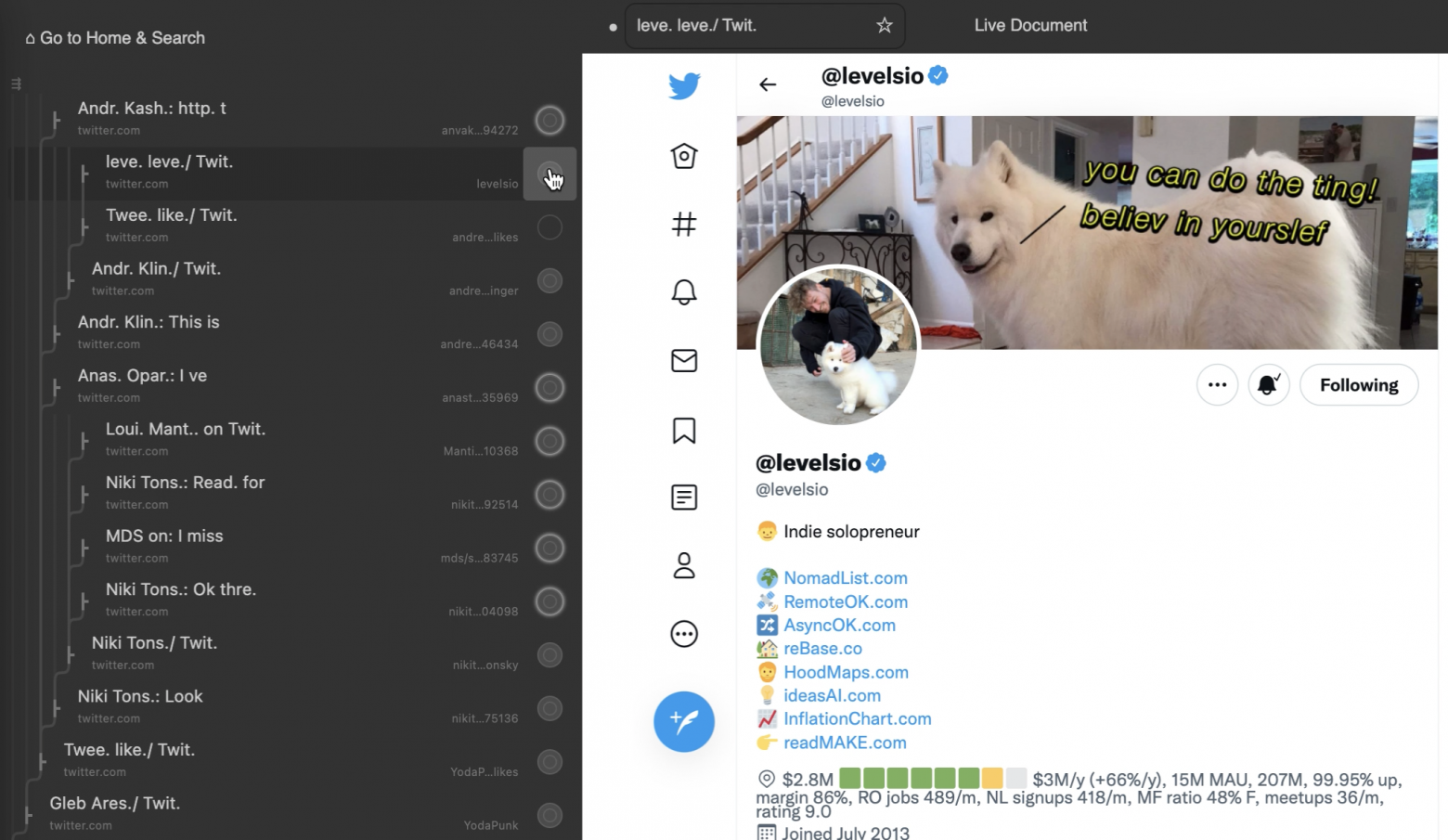

Расскажу про браузер/персональная базу знаний, который делаю. А также про источники вдохновления (например, хабр в 2009) и альтернативные решения проблем.

Помимо этого предлагаю обсудить то как вы сейчас организуете открытые вкладки, закладки, заметки.

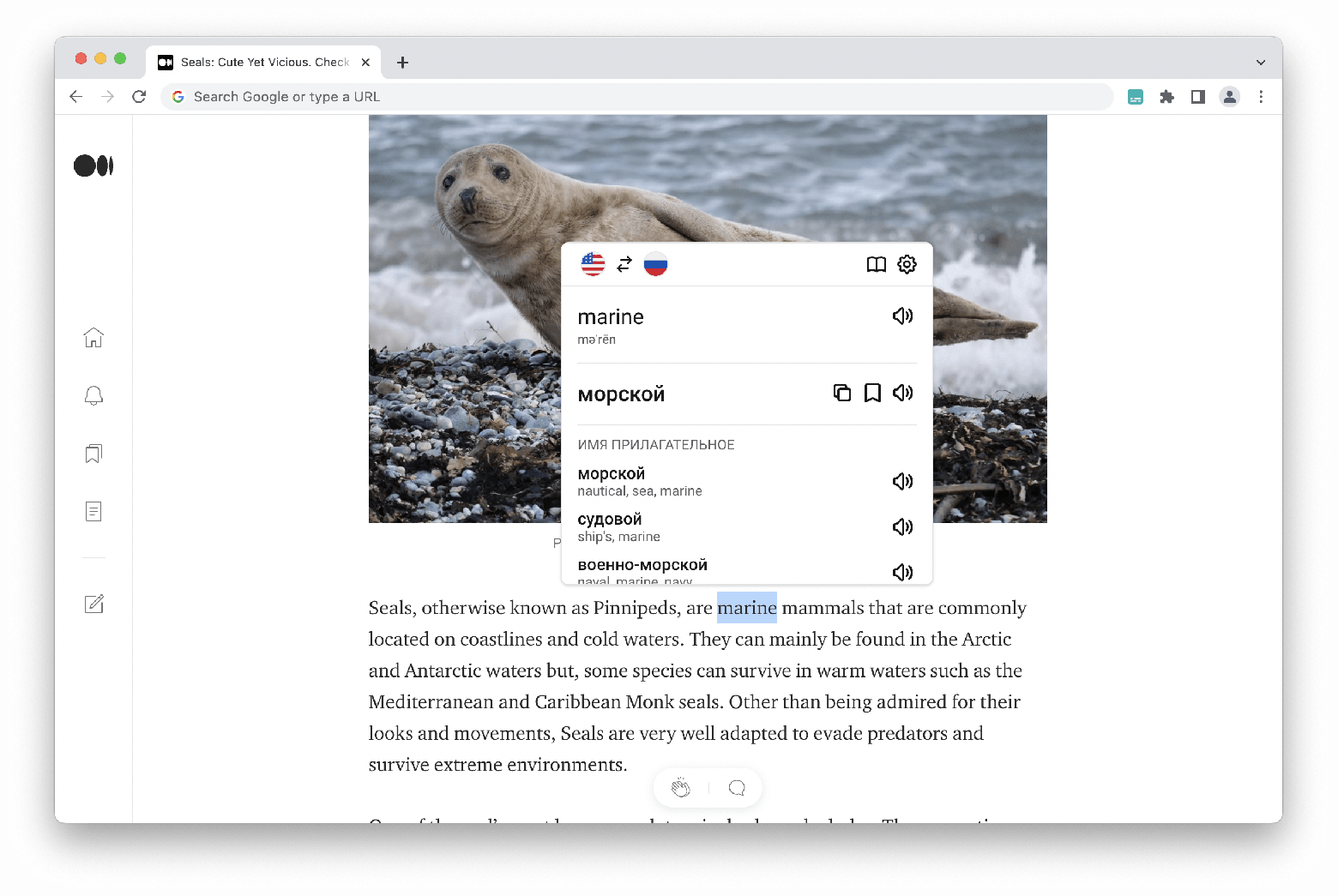

Выберите текст на любой странице для просмотра окна перевода.

Вы сможете получить перевод слова и использование в контексте, прослушать произношение и добавить его в словарь.

Да, действительно, в этом посте не будет гайда, как поднять Celery в Django. Это статья для тех, кто уже пощупал Celery и хочет погрузиться в детали.

Мотивацией перевести эту статью были следующие вопросы, на которые я не знал ответа: при запуске создается процесс или поток? В какую очередь попадают отложенные задачи с ETA? А какие бывают очереди (спойлер: она не одна)? А в какой момент задача удаляется из очереди? Если я создам задачу с ETA=завтра_в_12:00, она ровно в этот момент и выполнится (спойлер: нет)?

Ответы на все эти вопросы в статье, велком!

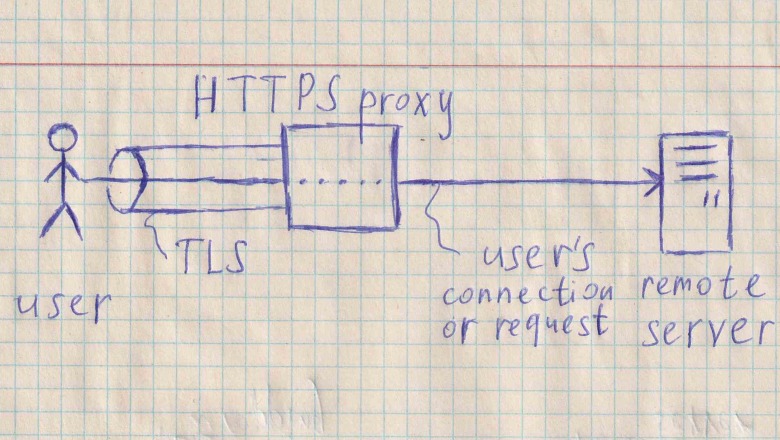

Это руководство описывает развёртывание HTTPS-прокси с помощью dumbproxy на практически любом Linux-сервере. Потребуется только curl и рутовый доступ.

Предисловие

Hello, team! Возможно, столь завуалированное название статьи Вас заинтересовало, и вы решили прочитать ее во что бы то ни стало, дабы понять суть. Но на деле все куда проще, а остроты данной ситуации подбавляют лишь комические реплики службы поддержки Яндекс (далее - ЯД), которая красиво "отшила" мой баг-репорт.

Или один очевидный факт о Книге Перемен

Есть такой памятник древнекитайской письменности, называемый «Книга Перемен». Подробно о нём можно почитать в Википедии. Я лишь напомню, что этот текст считается гадательным.

На этой неделе я получила по почте новую книгу: Программный интерфейс Linux (The Linux Programming Interface). Она написана мейнтейнером проекта Linux man-pages Майклом Керриском (Michael Kerrisk). В ней рассказывается об программном интерфейсе Linux, начиная с ядра версии 2.6.x.

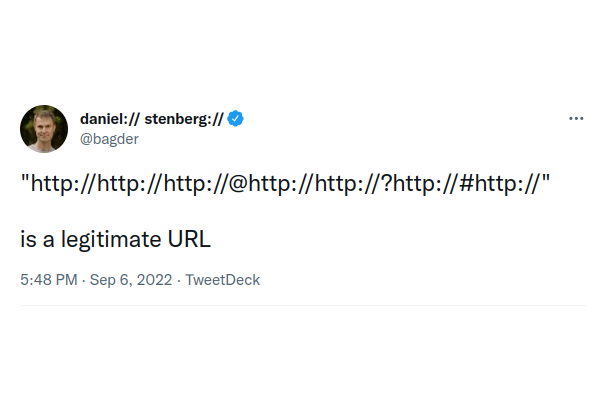

Я опубликовал этот твит пару дней назад. И теперь, после огромного количества комментов и ретвитов, мне кажется, что я должен остановиться на этом подробнее. Правда ли это валидный URL? Как его распарсить?