Считается, что для раскрутки в Телеграмм нужен большой бюджет. Так то оно так. Особенно, если вы хотите сразу получить канал с большим охватам и начать хорошо зарабатывать. Только это вряд ли получится у новичка. Если бюджет распределить неправильно, то охваты упадут раньше, чем накопится хорошая сумма на следующие крупные закупы. Если же ваша главная цель сначала сделать хороший канал, то действовать можно постепенно, тщательно анализируя статистику закупов, эффективность рекламных постов и другие подводные камни. Тогда меньше денег улетит на ветер и для раскрутки своего канала понадобится не такая уж крупная сумма.

To buy or not to buy

Можно, конечно, просто купить канал. Но и тут начать сразу зарабатывать получится не у всех. Каналов сейчас продается очень много, и из этого моря предложений очень сложно найти действительно качественный продукт. На биржах полно накрученных каналов, а проверить качество аудитории очень сложно. Я, кстати, так и хотел поступить сначала, и именно по этой причине отказался. И нисколько не жалею об этом. Я уже видел достаточно каналов, у которых после покупки падали охваты, и они переставали обновляться. В их числе были и те, на которые поначалу упал глаз и у меня.

В итоге я решил делать канал с нуля. Над тематикой долго думать не пришлось, так как у меня есть много викторин в Google Play, и этот же контент я и решил использовать в Телеграме, заодно рекламируя и свои мобильные викторины. Так появился мой канал

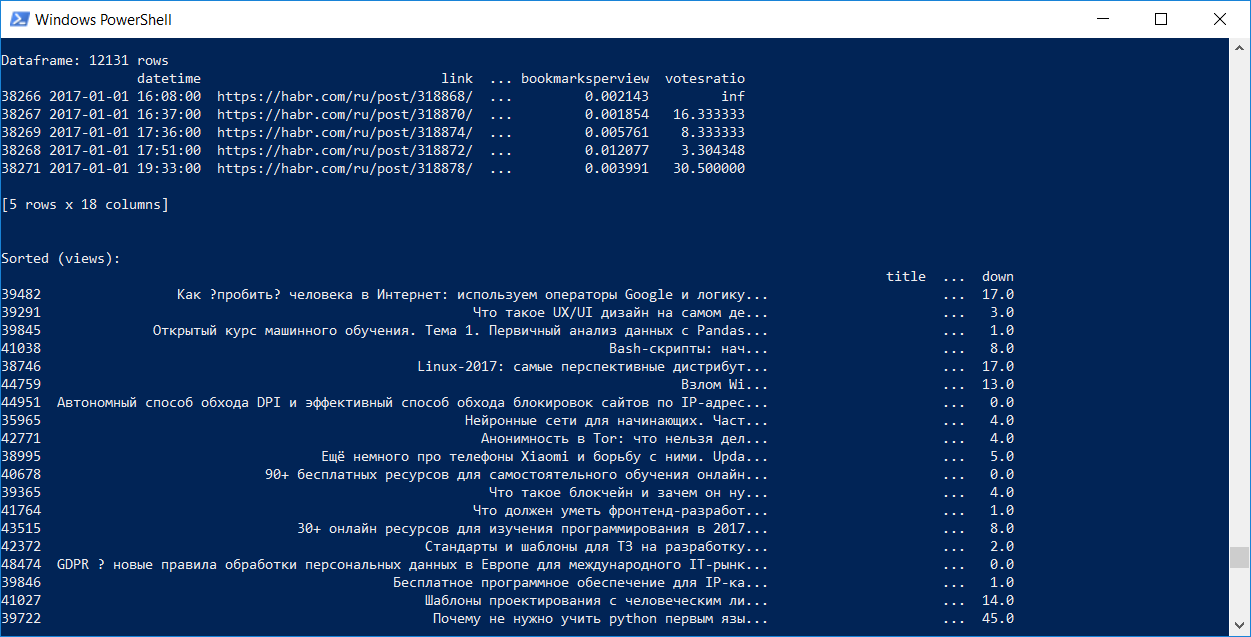

@TriviaGames, в который я решил не вкладывать сразу кругленькую сумму, а пиарить постепенно, но более эффективно. В итоге за 4 месяца мне удалось взять рубежи в 10к подписчиков и 2к охвата. Это конечно не ахти какие показатели, но при этом мои затраты составили около 500 долларов, часть из которых я уже отыграл. И в этом хабе, я решил поделиться кейсом продвижения канала и дать некоторые советы, как закупать рекламу с максимальной эффективностью и избегать ботоводов.