IT-инфраструктура *

Инфоцентры + базы данных + системы связи

WiX.Py: cобираем MSI пакет «в три строчки»

Нет времени и желания изучать километровые файлы WiX, чтобы собрать MSI инсталлер для своего проекта, погружаясь при этом в бездны MSDN? Хотите собирать инсталлер, описывая его простыми и понятными терминами, в несколько строк? Есть клиническая склонность к кроссплатформенности и сборкам под Linux & Docker? Ну тогда вам под кат!

Как мы убили себя в один клик, размещая сайт и биллинг на геокластере или ещё раз поговорим об избыточности

Но блин… Сегодня я превзошёл сам себя. Мы сами себе полностью снесли сайт и биллинг, со всеми транзакциями, данными клиентов об услугах и прочим и в этом виноват был я, я сам сказал «удаляй». Некоторые из Вас уже заметили это. Это случилось сегодня, в пятницу в 11:20 по восточному североамериканскому времени (EST). Причём наш сайт и биллинг размещены были не на одном сервере, и даже не в облаке, мы ушли из облака дата-центра 2 месяца назад в пользу нашего собственного решения. Всё это размещалось на отказоустойчивом гео-кластере из двух виртуальных серверов — нашего нового продукта, VPS (KVM) c выделенными накопителями, НЕЗАВИСИМЫХ VPS, которые располагались на двух континентах — в Европе и в США. Один в Амстердаме, а другой в Манассасе, под Вашингтоном, тем, что D.C. В двух надёжнейших дата-центрах. Контент на которых постоянно и в реальном времени дублировался, а отказоустойчивость основана на обычном кластере DNS, запросы могли приходить на любой из серверов, любой выполнял роль MASTER, и в случае недоступности брал на себя задачи второго.

Я думал, что это может убить только метеорит, ну или ещё что-то подобное глобальное, что может вывести из строя два дата-центра одновременно. Но всё оказалось проще.

Электропитание ИТ-оборудования: безопасность или бесперебойность? часть 2

Тем, кто пропустил первую часть или хочет вспомнить первую часть можно пройти сюда.

Для тех кто понимает, что такое автомат и УЗО, для чего они необходимы, что и от чего защищают – переходите к разделу Нужны ли УЗО для IT-оборудования, серверной, ЦОДа?.

Часть вторая

Посмотрим какая взаимосвязь между энергетикой и конечным ИТ-оборудованием, будем разбираться в вопросе- в каких случаях перебоев в сети питания операционная система гарантированно должна работать без сбоев.

Истории

Курс MIT «Безопасность компьютерных систем». Лекция 8: «Модель сетевой безопасности», часть 3

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год

Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу безопасность, и методы обеспечения безопасности на основе последних научных работ. Темы включают в себя безопасность операционной системы (ОС), возможности, управление потоками информации, языковую безопасность, сетевые протоколы, аппаратную защиту и безопасность в веб-приложениях.

Лекция 1: «Вступление: модели угроз» Часть 1 / Часть 2 / Часть 3

Лекция 2: «Контроль хакерских атак» Часть 1 / Часть 2 / Часть 3

Лекция 3: «Переполнение буфера: эксплойты и защита» Часть 1 / Часть 2 / Часть 3

Лекция 4: «Разделение привилегий» Часть 1 / Часть 2 / Часть 3

Лекция 5: «Откуда берутся ошибки систем безопасности» Часть 1 / Часть 2

Лекция 6: «Возможности» Часть 1 / Часть 2 / Часть 3

Лекция 7: «Песочница Native Client» Часть 1 / Часть 2 / Часть 3

Лекция 8: «Модель сетевой безопасности» Часть 1 / Часть 2 / Часть 3

CRM для малого бизнеса. Оно вам надо?

Однако правда в том, что автоматизация кое-что решает. Но для этого она должна быть в умеренных дозах и обязана соответствовать требованиям бизнеса. Посмотрим на ситуацию поближе.

Фигнёй страдающее Средневековье. Менеджер заносит информацию о клиентах в таблицы Excel. Видение процесса глазами разработчика CRM-систем.

Искусственный интеллект на службе безопасности сети. Часть1

Решение построено на базе нескольких ключевых компонентов. В первую очередь, это защищённая и доверяемая инфраструктура. Сетевое оборудование Aruba с самого начала разрабатывалось с точки зрения обеспечения максимальной безопасности. Современные контроллеры могут обеспечить высокоскоростную (до 100 Гбит/с) обработку межсетвого трафика с учётом функции Deep packet inspection (DPI). С этим связано и появление специализированного протокола Advanced Monitoring (AMON), который предназначен для передачи большого объёма разнообразной информации между контроллерами БЛВС и системой управления и служит дополнительным источником информации для систем безопасности.

Следующим компонентом фабрики Aruba 360 служит система контроля доступа к инфраструктуре Aruba ClearPass, которая относится к семейству программных продуктов с общим названием Network Access Control (NAC). Этот продукт заслуживает подробного рассмотрения и мы планируем посвятить ему отдельную серию статей. Начнем с рассмотрения того, почему в современных условиях невозможно полагаться исключительно на периметр безопасности сети и откуда возникает потребность в SIEM-системах.

«Противостояние» на PHDays 8 — взгляд со стороны SOC

В этом году организаторы учли прошлые ошибки и Противостояние началось в срок. Атакующие — молодцы! Нападали практически непрерывно все 30 часов, поэтому нашей ночной смене не удалось даже вздремнуть.

Как устроено S3 хранилище DataLine

Привет, Хабр!

Не секрет, что в работе современных приложений задействованы огромные объемы данных, и их поток постоянно растет. Эти данные нужно хранить и обрабатывать, зачастую с большого числа машин, и это непростая задача. Для ее решения существуют облачные объектные хранилища. Обычно они представляют из себя реализацию технологии Software Defined Storage.

В начале 2018 года мы запускали (и запустили!) собственное 100% S3-совместимое хранилище на основе Cloudian HyperStore. Как оказалось, в сети очень мало русскоязычных публикаций о самом Cloudian, и еще меньше — о реальном применении этого решения.

Сегодня я, основываясь на опыте DataLine, расскажу вам об архитектуре и внутреннем устройстве ПО Cloudian, в том числе, и о реализации SDS от Cloudian, базирующейся на ряде архитектурных решений Apache Cassandra. Отдельно рассмотрим самое интересное в любом SDS хранилище — логику обеспечения отказоустойчивости и распределения объектов.

Если вы строите свое S3 хранилище или заняты в его обслуживании, эта статья придется вам очень кстати.

Splunk: Machine learning на новый уровень

Чуть больше года назад мы делали обзор на приложение Splunk Machine Learning Toolkit, с помощью которого можно анализировать машинные данные на платформе Splunk, используя различные алгоритмы машинного обучения.

Сегодня мы хотим рассказать о тех обновлениях, которые появились за последний год. Вышло множество новых версий, добавлены различные алгоритмы и визуализации, которые позволят поднять анализ данных в Splunk на новый уровень.

Проект Keystone: доверенная среда для запуска приложений на базе RISC-V

Далее — о том, зачем понадобилось решение и как оно устроено.

Электропитание ИТ-оборудования: безопасность или бесперебойность?

Часть первая

Осень, дождь хлещет почти непрерывно. Идет бурное строительство одного подмосковного коттеджного поселка. Комендант поселка обходя подконтрольную ему территорию видит вопиющий факт «надругательства» над временной воздушной линией 380В.

Резервное копирование cloud-to-cloud: что это такое и зачем оно нужно

Входит и выходит, замечательно выходит...

Приложения, которые работают в облаке, защищены только в определенной степени. Для полной защиты данных, которые генерируются облачными приложениями, вам потребуется резервное копирование в другое облако (cloud-to-cloud backup).

По данным Forrester, расходы на услуги публичного облака вырастут к 2020 году до 236 млрд. долларов США. Это тенденция, усиливается увеличением количества приложений, размещенных в облаках.

Потреблять облачные услуги иногда настолько легко, что клиенты и ИТ-команды руководствуются принципом «работает – не трогай» и счастливы положиться в вопросах защиты данных и резервного копирования на провайдера.

Итак, почему мы видим необходимость в создании cloud-to-cloud копии?

Ближайшие события

На основе здравого смысла: выращиваем DevOps с нуля

Достучаться до небес: управляем закупками в облаке с помощью SAP Ariba

Управление изменениями в ИТ-инфраструктуре компании Марс

Но так было не всегда. Вплоть до октября 2015г. обстановка с чейнджами больше походила на хаос. Потом появился ITSM, который навёл порядок со всеми неавторизованными чейнджами. Появилась структура, позволившая измерить неизмеримое.

Создание пакетов для Kubernetes с Helm: структура чарта и шаблонизация

Про Helm и работу с ним «в общем» мы рассказали в прошлой статье. Теперь подойдём к практике с другой стороны — с точки зрения создателя чартов (т.е. пакетов для Helm). И хотя эта статья пришла из мира эксплуатации, она получилась больше похожей на материалы о языках программирования — такова уж участь авторов чартов. Итак, чарт — это набор файлов…

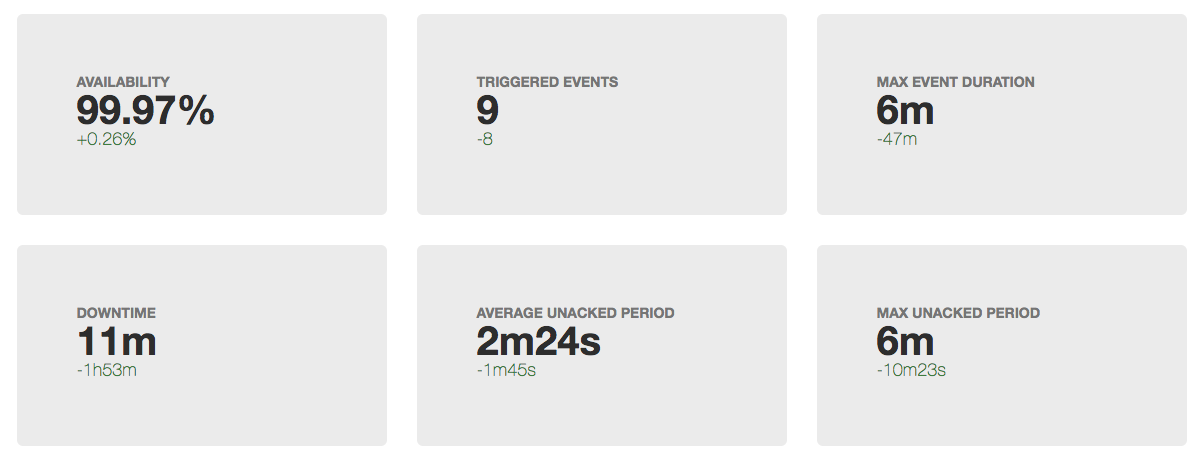

Анатомия инцидента, или как работать над уменьшением downtime

Рано или поздно в любом проекте настает время работать над стабильность/доступностью вашего сервиса. Для каких-то сервисов на начальном этапе важнее скорость разработки фич, в этот момент и команда не сформирована полностью, и технологии выбираются не особо тщательно. Для других сервисов (чаще технологические b2b) для завоевания доверия клиентов необходимость обеспечения высокого uptime возникает с первым публичным релизом. Но допустим, что момент X все-таки настал и вас начало волновать, сколько времени в отчетный период "лежит" ваш сервис. Под катом я предлагаю посмотреть, из чего складывается время простоя, и как эффективнее всего работать над его уменьшением.

Курс MIT «Безопасность компьютерных систем». Лекция 8: «Модель сетевой безопасности», часть 2

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год

Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу безопасность, и методы обеспечения безопасности на основе последних научных работ. Темы включают в себя безопасность операционной системы (ОС), возможности, управление потоками информации, языковую безопасность, сетевые протоколы, аппаратную защиту и безопасность в веб-приложениях.

Лекция 1: «Вступление: модели угроз» Часть 1 / Часть 2 / Часть 3

Лекция 2: «Контроль хакерских атак» Часть 1 / Часть 2 / Часть 3

Лекция 3: «Переполнение буфера: эксплойты и защита» Часть 1 / Часть 2 / Часть 3

Лекция 4: «Разделение привилегий» Часть 1 / Часть 2 / Часть 3

Лекция 5: «Откуда берутся ошибки систем безопасности» Часть 1 / Часть 2

Лекция 6: «Возможности» Часть 1 / Часть 2 / Часть 3

Лекция 7: «Песочница Native Client» Часть 1 / Часть 2 / Часть 3

Лекция 8: «Модель сетевой безопасности» Часть 1 / Часть 2 / Часть 3

Вклад авторов

Axelus 2478.4ua-hosting 1945.0ru_vds 1838.7it_man 1815.0HostingManager 1736.0BarsMonster 1615.6Cloud4Y 1169.1ntsaplin 965.0Shapelez 929.0skovalev 924.0