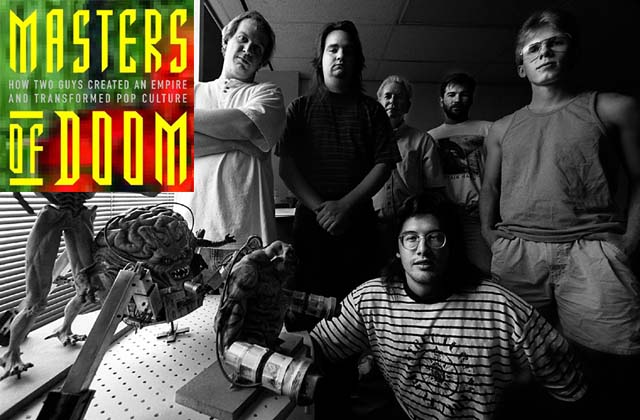

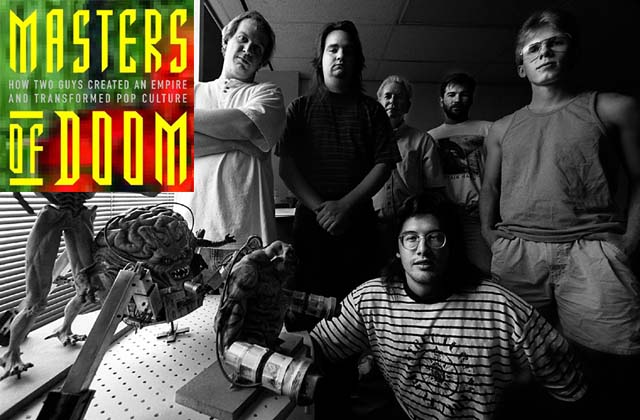

Закончен и выложен на Ваш суд перевод книги Дэвида Кушнера «Masters of DOOM».

Как

полностью подготовленный для печати вариант, так и

исходный код, в случае, если кто-то решит внести свои изменения.

Когда брался за перевод — было интересно узнать подлинную историю одной из знаменитейших компаний мира. И книга полностью оправдала ожидание.

При переводе старался максимально сохранить ту экспрессию повествования, которая затягивает и заставляет перелистывать страницу за страницей с мыслью «а что же было дальше...»

Помимо чисто художественного интереса книга несёт очень много исторических фактов как о развитии игровой индустрии, так и о истории компьютерных технологий.

Очень много выдержек из американских масс-медиа, которые как в зеркале отражают отношение общества к компьютерным играм.

Ну и разумеется рассказана вся история основных главных героев — Джона Кармака, Джона Ромеро, Кевина Клауда, Адриана Кармака. А так же истории многих других разработчиков игр того времени.

Повествование проведёт через каждый шаг роста компании «id software». От первой совместной игры, до игр, которые навсегда вошли в историю компьютерной индустрии.

В заключение хочется процитировать высказывание Кармака, которое является советом всем начинающим программистам, и молодым людям, которые находятся только в начале этого пути — (цитата из книги)

«Кармак с презрением относился к разным напыщенным фразам и речам, но одно высказывание, его собственное, ему нравилось. Оно звучало так – “В наш информационный век барьеров больше не существует.”- повторил он её сам себе. “Барьеры появляются если только мы их придумываем себе сами. Если вы горите желанием создать что-то новое и грандиозное, вам не нужны миллионы долларов вложений. Вам надо только пиццу и диет-колу, чтобы забить холодильник, дешевый персональный компьютер для работы, и преданность своей идее. Мы спали на полу. Мы перебирались когда-то для этого через реки.